Поддельные файлы на Github могут быть вредоносным ПО — даже от «Microsoft»

2 минута. читать

Опубликовано

Прочтите нашу страницу раскрытия информации, чтобы узнать, как вы можете помочь MSPoweruser поддержать редакционную команду. Читать далее

Ключевые заметки

- Хакеры используют комментарии GitHub для загрузки вредоносного ПО, замаскированного под доверенные файлы.

- Ссылки для скачивания выглядят законными, если в них указано имя загрузчика (например, Microsoft).

- Текущих исправлений для разработчиков нет, отключение комментариев вредит совместной работе.

Исследователи безопасности обнаружили уязвимость в системе загрузки файлов комментариев GitHub, которую злоумышленники используют для распространения вредоносного ПО.

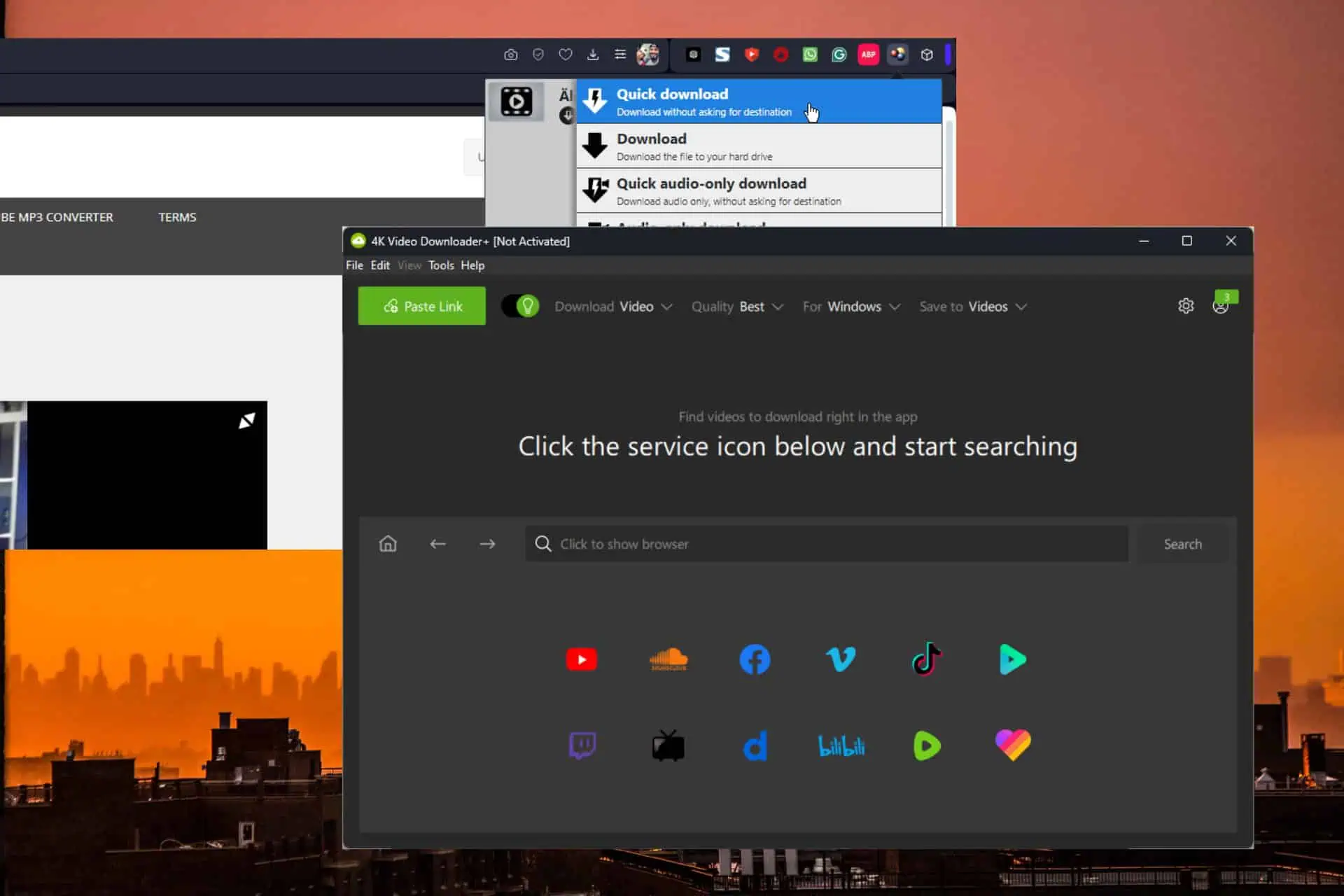

Вот как это работает: когда пользователь загружает файл на Комментарий на GitHub (даже если сам комментарий никогда не публикуется), ссылка для скачивания генерируется автоматически. Эта ссылка включает имя репозитория и его владельца, что потенциально может заставить жертв думать, что файл является законным из-за принадлежности к надежному источнику.

Например, хакеры могут загрузить вредоносное ПО в случайный репозиторий, и ссылка для скачивания может оказаться от известного разработчика или компании, такой как Microsoft.

В URL-адресах установщиков вредоносного ПО указано, что они принадлежат Microsoft, но в исходном коде проекта на них нет ссылок.

https://github[.]com/microsoft/vcpkg/files/14125503/Cheat.Lab.2.7.2.zip

https://github[.]com/microsoft/STL/files/14432565/Cheater.Pro.1.6.0.zip

Эта уязвимость не требует каких-либо технических знаний; достаточно просто загрузить вредоносный файл в комментарий.

Например, злоумышленник может загрузить исполняемый файл вредоносного ПО в репозиторий установщика драйверов NVIDIA, который выдает себя за новый драйвер, исправляющий проблемы в популярной игре. Или злоумышленник может загрузить файл в комментарии к исходному коду Google Chromium и представить, что это новая тестовая версия веб-браузера.

Эти URL-адреса также могут принадлежать репозиториям компании, что делает их гораздо более надежными.

К сожалению, в настоящее время у разработчиков нет возможности предотвратить такое злоупотребление, кроме полного отключения комментариев, что затрудняет совместную работу над проектом.

Хотя GitHub удалил некоторые вредоносные кампании, указанные в отчетах, основная уязвимость остается не исправленной, и неясно, будет ли исправлено и когда это будет реализовано.

Больше здесь.