Atenție la acest nou ransomware Tycoon care vizează computerele Windows

2 min. citit

Publicat în data de

Citiți pagina noastră de dezvăluire pentru a afla cum puteți ajuta MSPoweruser să susțină echipa editorială Află mai multe

Centrul de plângeri pentru infracțiunile pe Internet (IC3) al FBI a publicat anul trecut „Raportul privind criminalitatea pe internet”. Raportul a dezvăluit că criminalitatea cibernetică a costat 3.5 miliarde de dolari (2.7 miliarde de lire sterline) în 2019. Atacatorii folosesc ransomware pentru a extrage bani de la companii și utilizatori individuali. Unitatea de cercetare de securitate a BlackBerry a descoperit recent un nou ransomware care a afectat un institut de învățământ european. Spre deosebire de majoritatea ransomware-urilor descoperite până în prezent, acest nou modul de ransomware este compilat într-un format de fișier imagine Java (JIMAGE). JIMAGE este un format de fișier care stochează imagini JRE personalizate, care este conceput pentru a fi utilizat de Java Virtual Machine (JVM) în timpul execuției.

Iată cum a avut loc atacul:

- Pentru a obține persistența pe mașina victimei, atacatorii au folosit o tehnică numită injectare Image File Execution Options (IFEO). Setările IFEO sunt stocate în registrul Windows. Aceste setări oferă dezvoltatorilor opțiunea de a-și depana software-ul prin atașarea unei aplicații de depanare în timpul execuției unei aplicații țintă.

- O ușă din spate a fost apoi executată alături de caracteristica Microsoft Windows On-Screen Keyboard (OSK) a sistemului de operare.

- Atacatorii au dezactivat soluția anti-malware a organizației cu ajutorul utilitarului ProcessHacker și au schimbat parolele pentru serverele Active Directory. Acest lucru lasă victima în imposibilitatea de a-și accesa sistemele.

- Cele mai multe dintre fișierele atacatorului au fost marcate de timp, inclusiv bibliotecile Java și scriptul de execuție și aveau marcaje temporale ale datei fișierului din 11 aprilie 2020, 15:16:22

- În cele din urmă, atacatorii au executat modulul Java ransomware, criptând toate serverele de fișiere, inclusiv sistemele de rezervă care erau conectate la rețea.

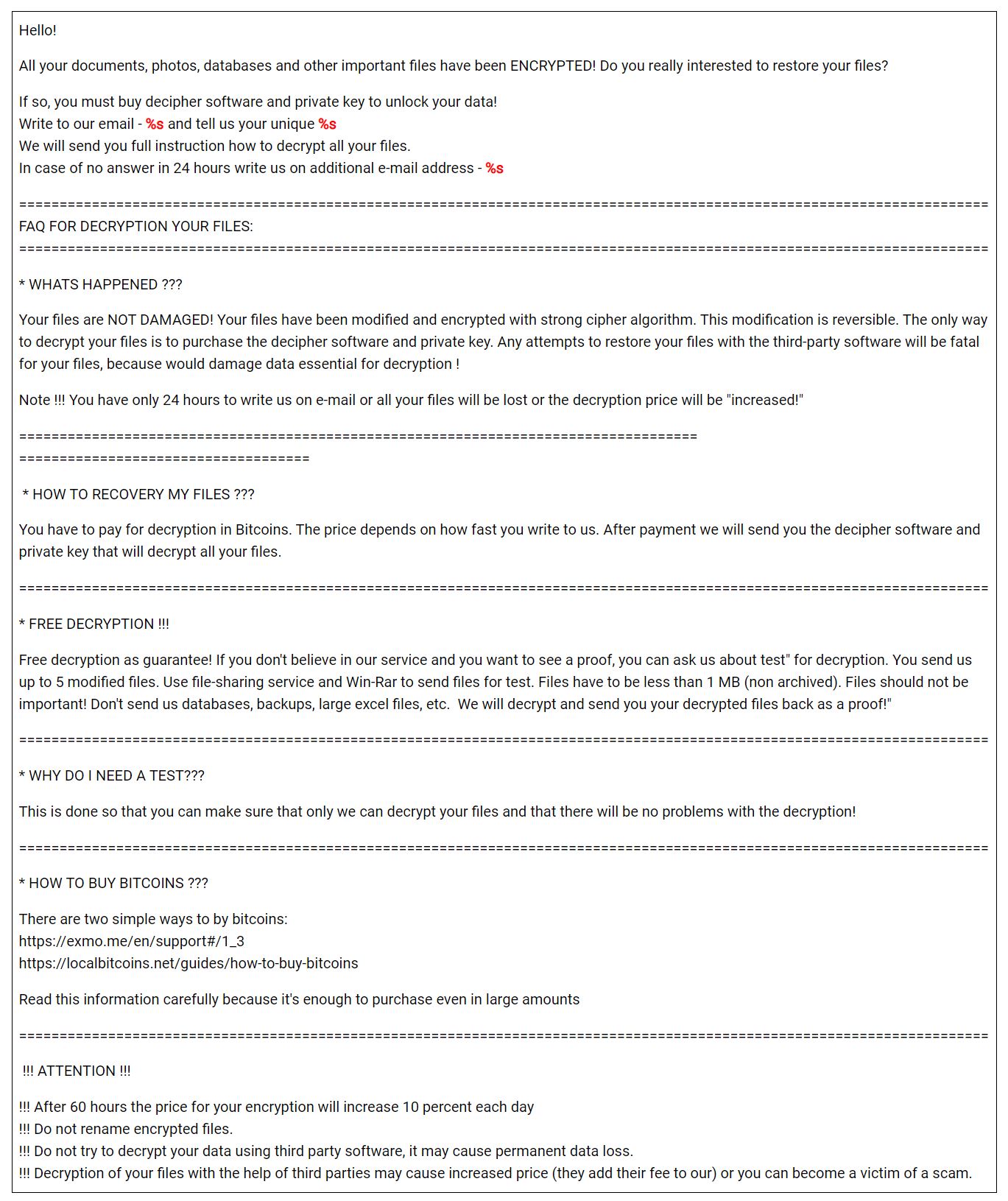

După extragerea fișierului zip asociat cu ransomware, există trei module cu numele „magnat”. Deci, echipa Blackberry a numit acest ransomware drept magnat. Consultați nota de răscumpărare a magnatului de mai jos.

Puteți găsi mai multe detalii despre acest ransomware din linkul de mai jos.

Sursa: mure