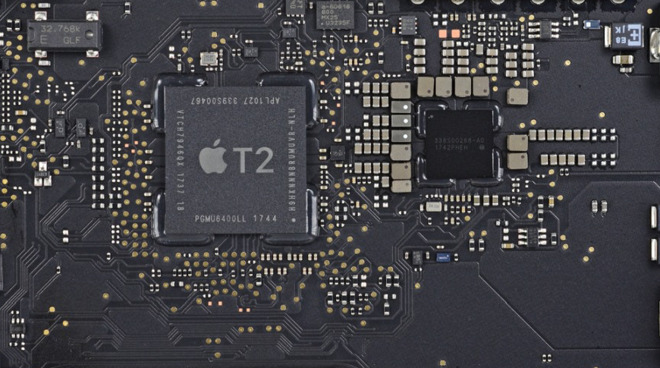

Hackerii spun că au spart cipul Apple T2 Secure Enclave

2 min. citit

Actualizat pe

Citiți pagina noastră de dezvăluire pentru a afla cum puteți ajuta MSPoweruser să susțină echipa editorială Află mai multe

Apple a realizat mult timp o mare parte a procesorului Seclave Enclave pe iPhone-urile lor și mai recent în Macbook-uri, dar astăzi hackerii au anunțat un exploat „neimputabil” pentru procesor, care teoretic le-ar putea oferi control deplin asupra dispozitivelor protejate de cipuri, inclusiv decriptarea datelor sensibile.

Exploatarea combină două vulnerabilități anterioare (heckm8 și Blackbird) utilizate pentru jailbreak-ul iPhone-urilor, cu hack-ul care le permite să ruleze cod în interiorul cipului de securitate T2 la momentul pornirii.

Potrivit hackerului ironPeak, Apple a lăsat o interfață de depanare deschisă în livrarea cipurilor de securitate T2 către clienți, permițând oricui să intre în modul Firmware Update Device (DFU) fără autentificare.

În prezent, jailbreak-ul unui cip de securitate T2 implică conectarea la un Mac / MacBook prin USB-C și rularea versiunii 0.11.0 a software-ului Checkra1n jailbreaking în timpul procesului de boot al Mac-ului.

Cu toate acestea, „folosind această metodă, este posibil să creați un cablu USB-C care să poată exploata automat dispozitivul dvs. MacOS la pornire”, a spus ironPeak.

Datorită faptului că hack-ul este bazat pe hardware, este „nepartecabil”, iar utilizatorii de iPhone și Mac sunt vulnerabili dacă își lasă dispozitivul în afara vederii, cum ar fi trecerea prin vamă. Se pare că încă necesită repornirea dispozitivului.

„Dacă bănuiți că sistemul dvs. va fi modificat, utilizați Apple Configurator pentru a reinstala bridgeOS pe cipul T2 descris aici. Dacă sunteți o țintă potențială a actorilor de stat, verificați-vă integritatea sarcinii utile SMC folosind .eg rickmark / smcutil și nu lăsați dispozitivul nesupravegheat ”, a spus ironPeak.

Află mai multe pe site-ul Ironpeak aici.

de ZDNet