Google explică creșterea exploatărilor în sălbăticie

3 min. citit

Publicat în data de

Citiți pagina noastră de dezvăluire pentru a afla cum puteți ajuta MSPoweruser să susțină echipa editorială Află mai multe

Se pare că există o creștere a expresiei „exploatare pentru CVE-1234-567 există în sălbăticie” în blogurile recente Chrome. Este de înțeles alarmant pentru majoritatea utilizatorilor Chrome. Cu toate acestea, în timp ce creșterea exploatărilor ar putea fi într-adevăr îngrijorătoare, Chrome Security a explicat că tendința ar putea indica și vizibilitatea sporită asupra exploatării. Deci, care este?

Tendința este probabil cauzată de ambele motive, potrivit Adrian Taylor de la Chrome Security într-un blog pentru a clarifica unele concepții greșite despre aceasta.

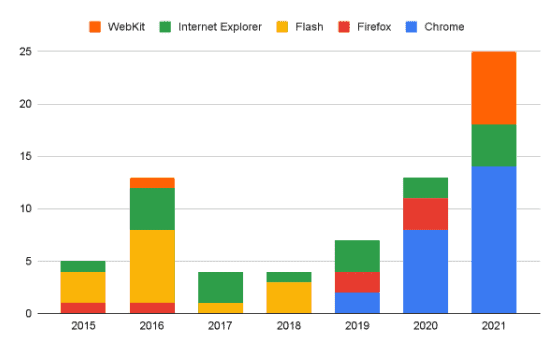

Proiectul Zero a urmărit toate erorile de tip zero-day identificate în sălbăticie pentru browsere, inclusiv WebKit, Internet Explorer, Flash, Firefoxși Chrome.

Creșterea acestor exploatări în Chrome este destul de vizibilă din 2019 până în 2021. Dimpotrivă, nu au fost înregistrate erori zero-day în Chrome din 2015 până în 2018. Chrome Security clarifică faptul că acest lucru poate să nu însemne că nu a existat total „nicio” exploatare. în browserele bazate pe Chromium în acești ani. Recunoaște faptul că nu există o viziune completă asupra exploatării active, iar datele disponibile ar putea avea prejudecăți de eșantionare.

Deci, de ce există o mulțime de exploit-uri acum? Securitatea Chrome atribuie acest lucru din patru motive posibile: transparența furnizorului, concentrarea evoluată asupra atacatorului, finalizarea proiectului de izolare a site-ului și relația de complexitate cu erorile software.

În primul rând, mulți dintre producătorii de browsere publică acum detalii despre astfel de exploatări prin comunicările lor de lansare. Aceasta nu a fost practica în trecut, în care producătorii de browser nu au anunțat că o eroare este atacată chiar dacă erau conștienți de acest lucru.

În al doilea rând, există o evoluție în focalizarea atacatorului. La începutul lui 2020, Edge a trecut la motorul de randare Chromium. Desigur, atacatorii se orientează către cea mai populară țintă, deoarece atunci ar putea ataca mai mulți utilizatori.

În al treilea rând, creșterea erorilor s-ar putea datora finalizării recente a proiectului multianual de izolare a site-ului, făcând o eroare aproape insuficientă pentru a face mult rău. Ca atare, atacurile din trecut care necesitau doar un singur bug acum aveau nevoie de mai mult. Înainte de 2015, mai multe pagini web sunt doar într-un singur proces de redare, făcând posibilă furtul datelor utilizatorilor de pe alte site-uri cu o singură eroare. Cu proiectul Site Isolation, trackerii trebuie să înlănțuiască două erori sau mai multe pentru a compromite procesul de redare și a trece în procesul browserului Chrome sau în sistemul de operare.

În cele din urmă, acest lucru s-ar putea datora simplului fapt că software-ul are bug-uri și o fracțiune dintre acestea ar putea fi exploatate. Browserele reflectă complexitatea sistemului de operare, iar complexitatea ridicată echivalează cu mai multe erori.

Aceste lucruri înseamnă că numărul de erori exploatate nu este o măsură exactă a riscului de securitate. Echipa Chrome, totuși, asigură că lucrează din greu la detectarea și remedierea erorilor înainte de lansare. În ceea ce privește atacurile de n zile (exploatarea erorilor care fuseseră deja remediate), a existat o reducere marcată a „decalajului de corecție” de la 35 de zile în Chrome (76 la 18 zile în medie). De asemenea, așteaptă cu nerăbdare să reducă în continuare acest lucru.

Cu toate acestea, Chrome a recunoscut că, indiferent de viteza cu care încearcă să remedieze exploatarea în sălbăticie, aceste atacuri sunt rele. Ca atare, ei se străduiesc din greu să facă atacul costisitor și complicat pentru inamic. Proiectele specifice pe care Chrome le asumă includ consolidarea continuă a izolării site-ului, mai ales pentru Android, sandbox heap V8, proiecte MiraclePtr și Scan, limbi sigure pentru memorie în scris noi piese Chrome și atenuări post-exploatare.

Chrome lucrează din greu pentru a asigura securitatea prin aceste proiecte majore de inginerie de securitate. Utilizatorii pot face ceva simplu pentru a ajuta, totuși. Dacă Chrome vă reamintește să actualizați, faceți-o.