Fișierele false de pe Github ar putea fi malware - chiar și de la „Microsoft”

2 min. citit

Publicat în data de

Citiți pagina noastră de dezvăluire pentru a afla cum puteți ajuta MSPoweruser să susțină echipa editorială Află mai multe

Note cheie

- Hackerii exploatează comentariile GitHub pentru a încărca programe malware deghizate în fișiere de încredere.

- Linkurile de descărcare apar legitime prin includerea numelui utilizatorului care a încărcat (de exemplu, Microsoft).

- Nicio remediere actuală pentru dezvoltatori, dezactivarea comentariilor dăunează colaborarii.

Cercetătorii de securitate au identificat o vulnerabilitate în sistemul de încărcare a fișierelor de comentarii al GitHub pe care actorii rău intenționați o exploatează pentru a răspândi malware.

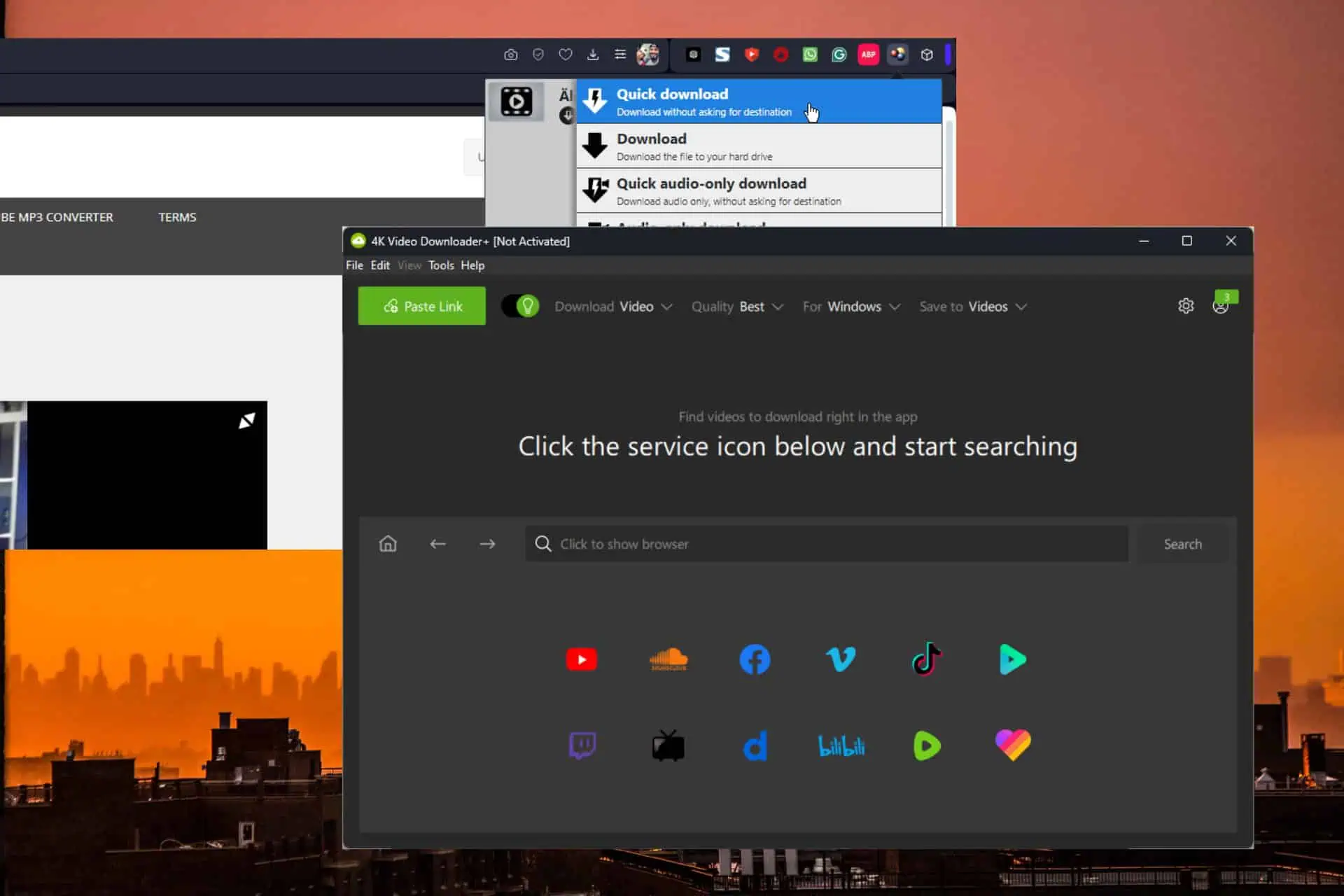

Iată cum funcționează: Când un utilizator încarcă un fișier într-un Comentariu GitHub (chiar dacă comentariul în sine nu este niciodată postat), un link de descărcare este generat automat. Acest link include numele depozitului și al proprietarului acestuia, potențial păcălindu-le victimele să creadă că fișierul este legitim din cauza afilierii sursei de încredere.

De exemplu, hackerii ar putea încărca programe malware într-un depozit aleatoriu, iar linkul de descărcare ar putea părea a fi de la un dezvoltator sau o companie cunoscută precum Microsoft.

Adresele URL ale instalatorilor de malware indică că aparțin Microsoft, dar nu există nicio referire la ele în codul sursă al proiectului.

https://github[.]com/microsoft/vcpkg/files/14125503/Cheat.Lab.2.7.2.zip

https://github[.]com/microsoft/STL/files/14432565/Cheater.Pro.1.6.0.zip

Această vulnerabilitate nu necesită nicio expertiză tehnică; pur și simplu încărcarea unui fișier rău intenționat într-un comentariu este suficientă.

De exemplu, un actor de amenințare ar putea încărca un malware executabil în depozitul de instalare a driverelor NVIDIA care se pretinde a fi un driver nou care rezolvă problemele într-un joc popular. Sau un actor de amenințare ar putea încărca un fișier într-un comentariu în codul sursă Google Chromium și ar putea pretinde că este o nouă versiune de testare a browserului web.

Aceste adrese URL ar părea, de asemenea, să aparțină depozitelor companiei, ceea ce le face mult mai demne de încredere.

Din păcate, în prezent, dezvoltatorii nu au nicio modalitate de a preveni această utilizare greșită, în afară de dezactivarea completă a comentariilor, ceea ce împiedică colaborarea la proiect.

În timp ce GitHub a eliminat unele campanii de malware identificate în rapoarte, vulnerabilitatea de bază rămâne nepattchizată și nu este clar dacă sau când va fi implementată o remediere.

Mai Mult aici.