Politicile Azure AD privind accesul condiționat și locația în rețea sunt acum disponibile

1 min. citit

Publicat în data de

Citiți pagina noastră de dezvăluire pentru a afla cum puteți ajuta MSPoweruser să susțină echipa editorială Află mai multe

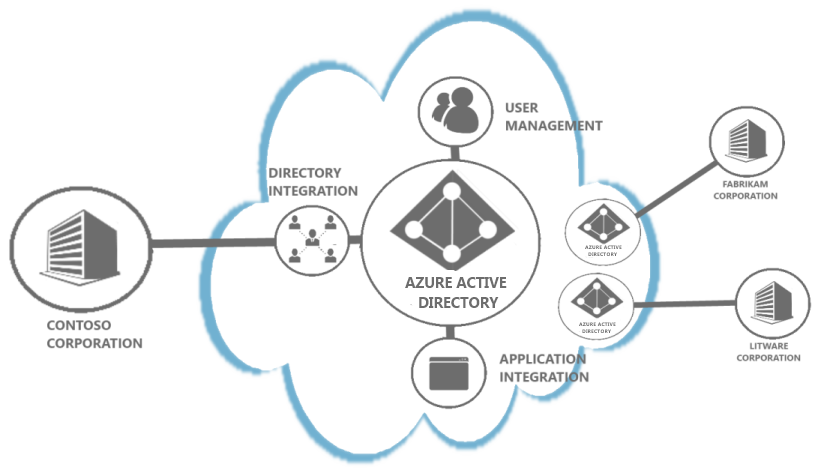

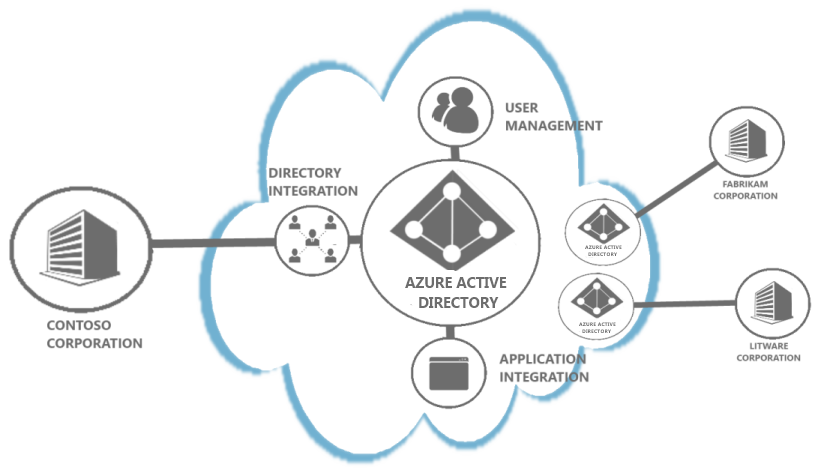

Microsoft ieri a anunțat disponibilitatea accesului condiționat Azure AD per aplicație MFA și a politicilor de locație în rețea. Noul motor de politică de acces condiționat permite administratorilor să mențină controlul. Evaluarea politicii de acces condiționat se poate baza pe starea dispozitivului, MFA, locație și riscul detectat. Acesta acceptă următoarele politici care trebuie setate per aplicație:

- Necesitați întotdeauna MFA

- Solicitați MFA atunci când nu sunteți la serviciu

- Blocați accesul atunci când nu este la serviciu.

Politicile MFA și locația în rețea sunt aplicate pe toate dispozitivele. Administratorii pot crea acum o politică de acces condiționat pentru SharePoint care impune utilizatorilor să fie în rețeaua lor corporativă pentru a accesa serviciul. Dacă un utilizator încearcă să acceseze SharePoint din exteriorul iPhone-ului său atunci când este în afara rețelei corporative, autorizarea nu reușește și este blocat.

Accesul condiționat este o funcție premium Azure AD, care necesită licențe per utilizator pentru utilizatorii care accesează aplicații cărora li s-a aplicat o politică. Găsiți mai multe informații despre el aici.