Pesquisador de segurança demonstra o Thunderspy, um ataque de hardware indetectável que desativa toda a segurança do Thunderbolt

3 minutos. ler

Publicado em

Leia nossa página de divulgação para descobrir como você pode ajudar o MSPoweruser a sustentar a equipe editorial Saiba mais

Ouvimos recentemente que A Microsoft não era fã do Thunderbolt pois consideram que oferece acesso direto inseguro à RAM de um PC, o que pode levar a todos os tipos de travessuras.

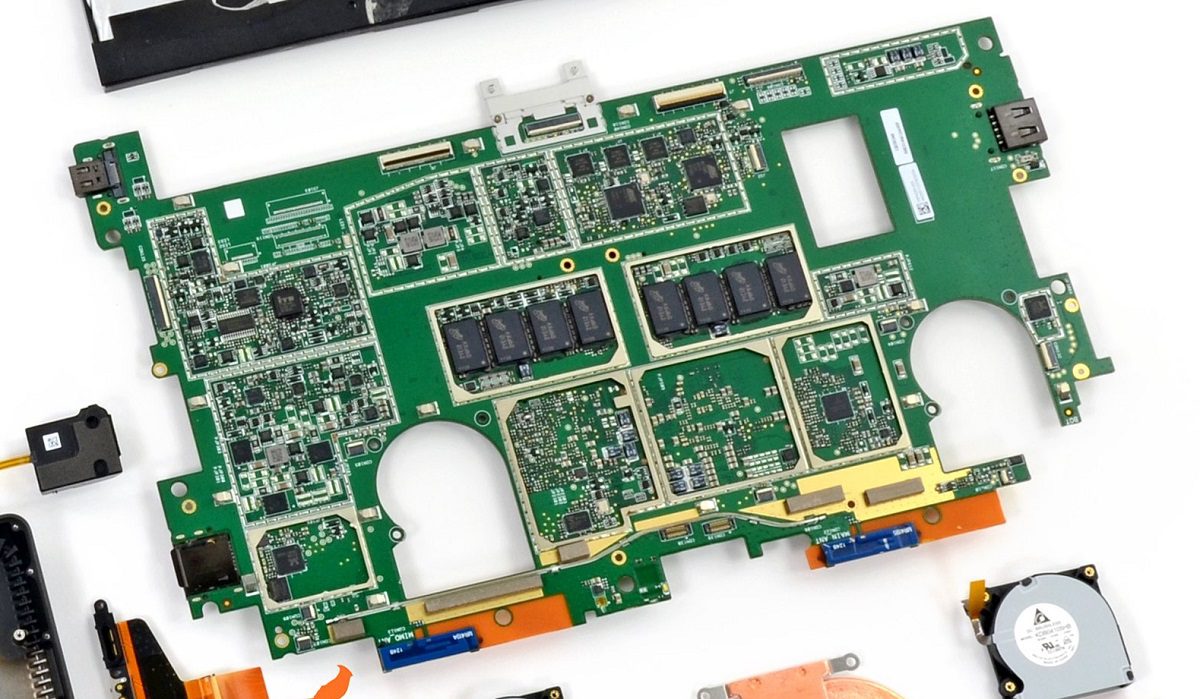

Agora, o pesquisador de segurança Björn Ruytenberg demonstrou um ataque de hardware rápido e indetectável que facilmente ignora os recursos de segurança Thunderbolt da Intel e permite que um invasor copie a memória de um PC bloqueado e criptografado, por exemplo, ou ignore facilmente a tela de bloqueio.

Ele mostrou uma ferramenta chamada Thunderspy que tira proveito das seguintes vulnerabilidades:

- Esquemas de verificação de firmware inadequados

- Esquema de autenticação de dispositivo fraco

- Uso de metadados de dispositivos não autenticados

- Ataque de downgrade usando compatibilidade com versões anteriores

- Uso de configurações de controlador não autenticadas

- Deficiências da interface flash SPI

- Sem segurança Thunderbolt no Boot Camp

A ferramenta permite que invasores com acesso físico ao seu PC reprogramem permanentemente seu controlador Thunderbolt e, a partir de então, permitam a qualquer pessoa acesso direto à memória sem nenhuma medida de segurança, o cenário de pesadelo da Microsoft.

Ruytenberg demonstra o ataque no vídeo abaixo:

Sua ferramenta permite a capacidade de criar identidades arbitrárias de dispositivos Thunderbolt, clonar dispositivos Thunderbolt autorizados pelo usuário e, finalmente, obter conectividade PCIe para realizar ataques DMA. Além disso, permite a substituição não autenticada das configurações de nível de segurança, incluindo a capacidade de desativar totalmente a segurança Thunderbolt e restaurar a conectividade Thunderbolt se o sistema estiver restrito a passar exclusivamente por USB e/ou DisplayPort e, finalmente, desativar permanentemente a segurança Thunderbolt e bloquear todos futuras atualizações de firmware.

Ruytenberg observa que todos os sistemas equipados com Thunderbolt enviados entre 2011-2020 são vulneráveis. Alguns sistemas que fornecem Kernel DMA Protection, enviados desde 2019, são parcialmente vulneráveis.

As vulnerabilidades do Thunderspy não podem ser corrigidas no software e afetarão os padrões futuros, como USB 4 e Thunderbolt 4, e exigirão um redesenho de silício.

Em PCs mais recentes (2019 em diante) Proteção DMA do kernel da Intel oferece alguma proteção, mas, curiosamente, quando os laptops Apple MacOS inicializam no Bootcamp, toda a segurança do Thunderbolt é desativada.

Ruytenberg está fornecendo uma ferramenta de código aberto, Spycheck, que verifica se seus sistemas são vulneráveis ao Thunderspy. Se for considerado vulnerável, o Spycheck orientará os usuários com recomendações sobre como ajudar a proteger seu sistema.

Se você tiver um sistema afetado, Ruytenberg sugere:

- Conecte apenas seus próprios periféricos Thunderbolt. Nunca empreste para ninguém.

- Evite deixar seu sistema desacompanhado enquanto estiver ligado, mesmo quando a tela estiver bloqueada.

- Evite deixar seus periféricos Thunderbolt sem supervisão.

- Garanta a segurança física adequada ao armazenar seu sistema e quaisquer dispositivos Thunderbolt, incluindo monitores com Thunderbolt.

- Considere usar a hibernação (Suspend-to-Disk) ou desligar o sistema completamente. Especificamente, evite usar o modo de suspensão (Suspend-to-RAM).

Confira o artigo completo no site de Ruytenberg aqui.

Sempre foi um truísmo que, se um invasor tem acesso físico ao seu PC, é essencialmente o fim do jogo, embora pareça que a Microsoft leva a sério esse cenário ao projetar seus produtos Surface. Esta notícia muda a visão de nossos leitores sobre a importância de ter uma porta muito versátil como Thunderbolt em seu PC? Deixe-nos saber abaixo.

Fórum de usuários

Mensagens 0