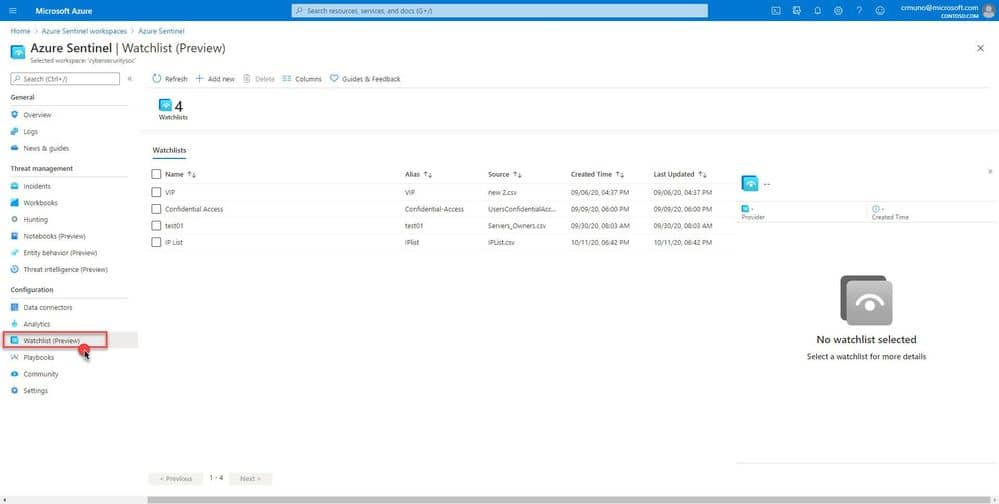

Microsoft anuncia a visualização pública do recurso Watchlist no Azure Sentinel

2 minutos. ler

Publicado em

Leia nossa página de divulgação para descobrir como você pode ajudar o MSPoweruser a sustentar a equipe editorial Saiba mais

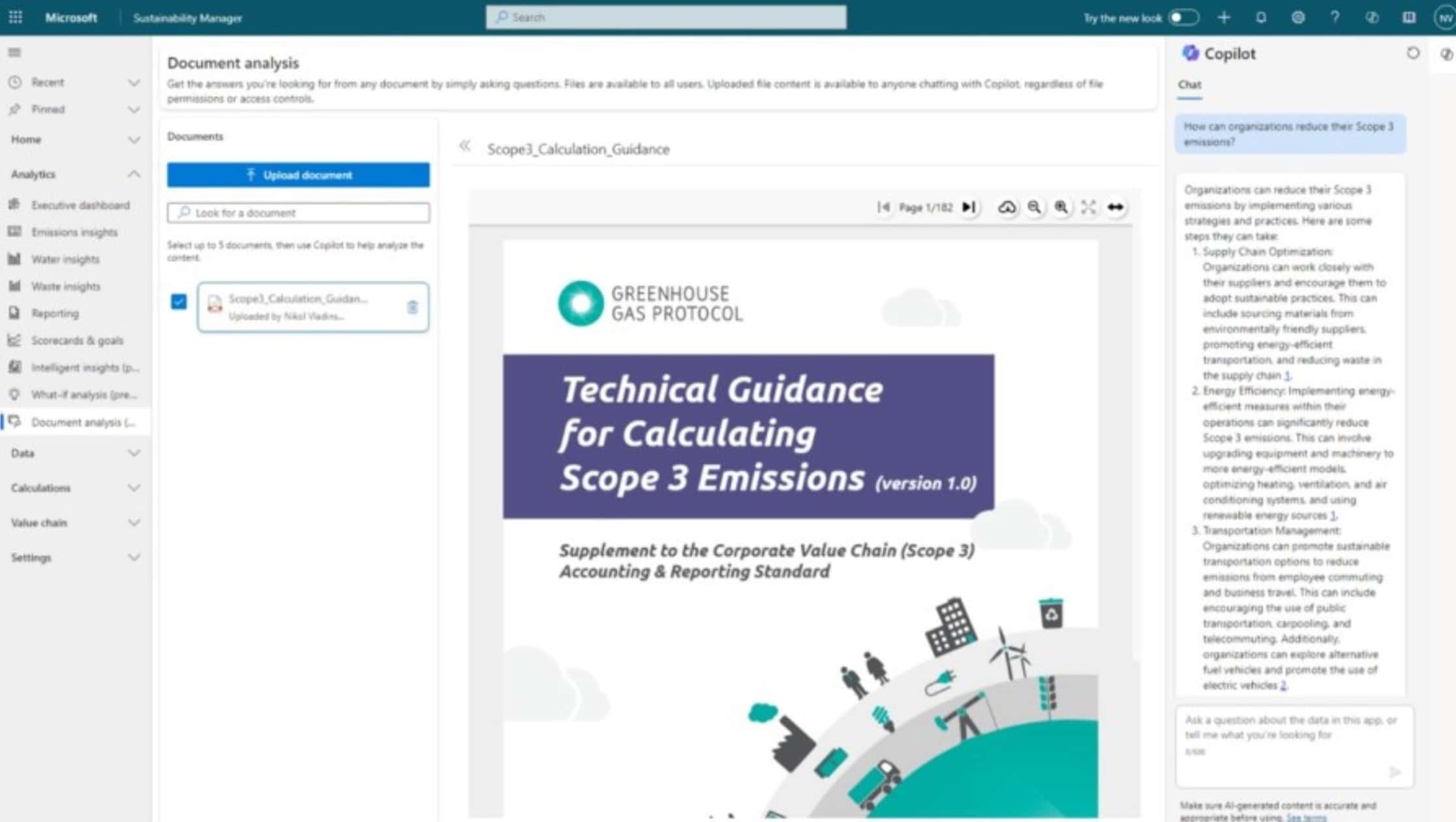

Em 2019, a Microsoft anunciou Azure Sentinel, uma ferramenta nativa de gerenciamento de eventos e informações de segurança (SIEM) criada no Azure. Permitiu que as equipes de SecOps vissem e detivessem as ameaças antes que elas causassem qualquer dano às organizações. A Microsoft anunciou hoje a visualização pública do recurso Watchlist no Azure Sentinel.

As listas de observação do Azure Sentinel permitirão a coleta de dados de fontes de dados externas para correlação com os eventos em um ambiente do Azure Sentinel. As equipes de SecOps podem usar listas de observação em suas pesquisas, regras de detecção, caça a ameaças e manuais de resposta. O novo recurso de listas de observação pode ser usado nos seguintes cenários:

- Investigue ameaças e responda a incidentes rapidamente com importação rápida de endereços IP, hashes de arquivos, etc. de arquivos csv. Em seguida, utilize os pares nome/valor da lista de observação para ingressar e filtrar para uso em regras de alerta, caça a ameaças, pastas de trabalho, notebooks e consultas gerais.

- Importe dados de negócios, como listas de usuários com acesso privilegiado ao sistema como uma lista de observação. Em seguida, use a lista de observação para criar listas de permissão e negação. Por exemplo, use uma lista de observação que contenha uma lista de funcionários demitidos para detectar ou impedir que eles façam login na rede.

- Crie listas de permissões para reduzir a fadiga de alertas. Por exemplo, use uma watchlist para criar uma lista de permissões para suprimir alertas de apenas um conjunto limitado de endereços IP para executar funções específicas e, assim, remover eventos benignos de se tornarem alertas.

- Use listas de observação para enriquecer seus dados de eventos com combinações de valor de campo derivadas de fontes de dados externas.

Fonte: Microsoft