Google Project Zero tem como alvo o recurso Arbitrary Code Guard do Microsoft Edge

2 minutos. ler

Publicado em

Leia nossa página de divulgação para descobrir como você pode ajudar o MSPoweruser a sustentar a equipe editorial Saiba mais

O Project Zero do Google tem como alvo a Microsoft mais uma vez e desta vez o Edge é o culpado. De acordo com um artigo de 31 páginas publicado por Ivan Fratric, o Arbitrary Code Guard da Edge não é poderoso o suficiente para impedir ataques avançados.

Esta não é a primeira vez que o Google ataca a Microsoft antecipadamente por uma possível vulnerabilidade. Em fevereiro, os pesquisadores do Google expuseram pela primeira vez uma técnica de desvio de mitigação que permitia que um invasor avançado ignorasse o ACG da Microsoft. A Microsoft lançou o ACG com o Windows 10 Creators Update no ano passado, que interrompe a típica cadeia de exploração baseada em navegador que os invasores usam para atingir a memória do navegador.

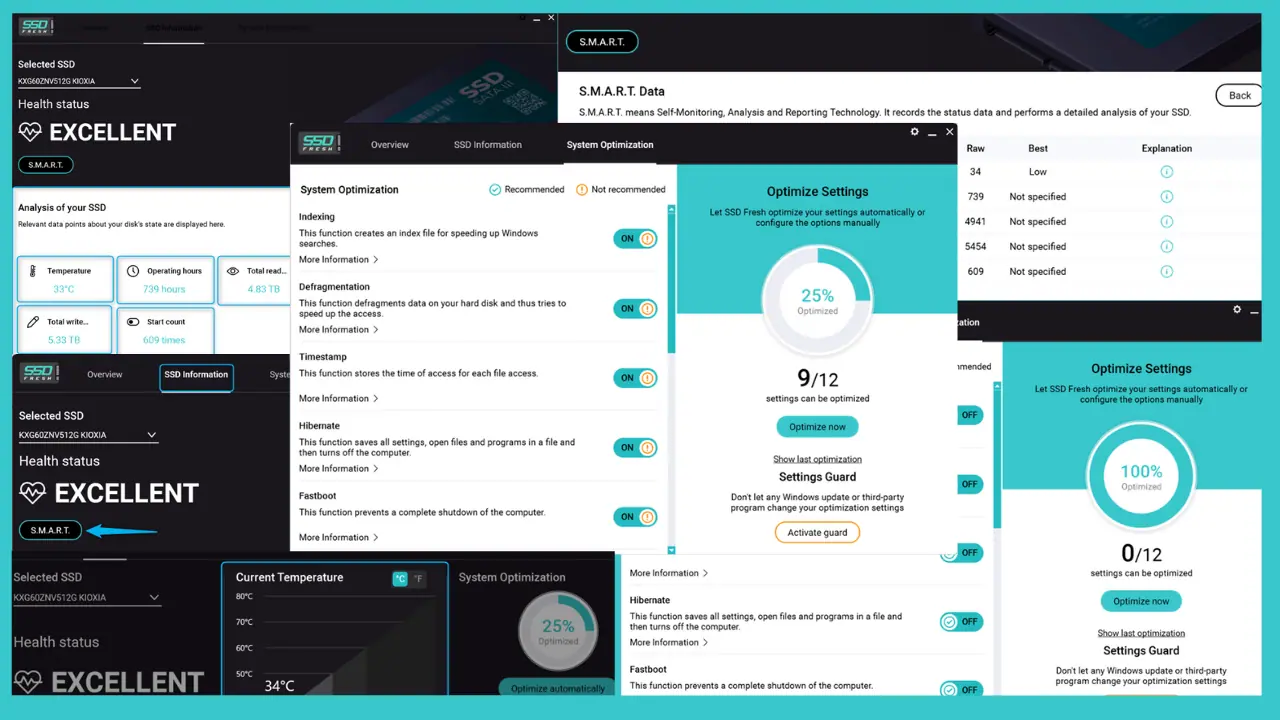

O ACG consegue cumprir seu propósito de impedir que a memória executável seja alocada e modificada. No entanto, devido à dependência mútua de (Control Flow Guard), ACG e CIG e as deficiências do CFG no Microsoft Windows, o ACG sozinho não pode ser suficiente para impedir que invasores avançados escapem da sandbox de um navegador e montem outros ataques.

– Ivan Fratric

O Google já divulgou o relatório completo sobre como o bypass funciona esta semana depois que a Microsoft não corrigiu o problema dentro do prazo de divulgação de 90 dias do Project Zero do Google. Fratric também observou que, apesar das correções da Microsoft para ACG, o recurso de mitigação chamado Control Flow Guard (CFG) está aberto a ataques.

Atualmente, com muitos desvios conhecidos, ignorar o CFG no Windows não é difícil. No entanto, se a Microsoft for capaz de corrigir todos os pontos fracos conhecidos do CFG, incluindo a adição da proteção de fluxo de retorno, a situação poderá mudar nos próximos dois anos. Como a Microsoft já mostrou intenção de fazer isso, acreditamos que esse seja o plano de longo prazo.

–Ivan Fratric

Ele disse que a pesquisa publicada por ele é focada apenas no Microsoft Edge e outros navegadores podem se comportar de forma semelhante quando o “JIT fora do processo” for implementado.

Fora os problemas com o CFG, o aspecto mais frágil do ACG é a implementação do servidor JIT, onde vários problemas foram descobertos. Embora a implementação seja recente e a primeira desse tipo, alguns problemas são esperados, mas o problema maior é que o limite de segurança entre o processo de conteúdo e o processo JIT não é aplicado adequadamente.

– Ivan Fratric

A Microsoft não fez nenhuma declaração sobre esse problema, então teremos que esperar que a empresa dê sua opinião sobre o mesmo.

Fonte: Google; Através da: Postagem de ameaça