Nowe narzędzie Microsoftu umożliwia zespołom ds. bezpieczeństwa przedsiębiorstw przeprowadzanie fałszywych kampanii oprogramowania ransomware

2 minuta. czytać

Opublikowany

Przeczytaj naszą stronę z informacjami, aby dowiedzieć się, jak możesz pomóc MSPoweruser w utrzymaniu zespołu redakcyjnego Czytaj więcej

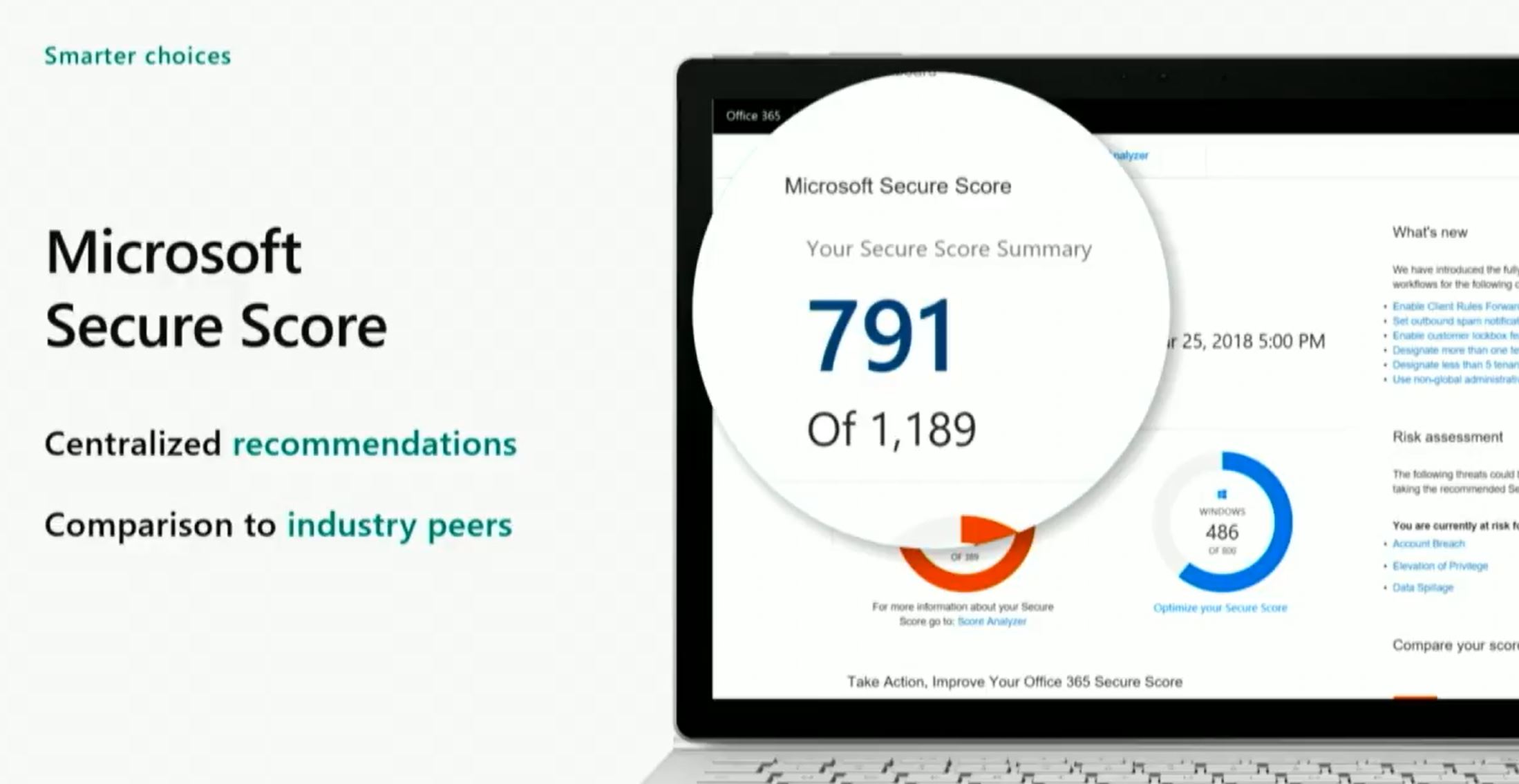

Firma Microsoft wydała dziś dwa nowe narzędzia, które pomogą specjalistom IT uprościć zarządzanie zabezpieczeniami w przedsiębiorstwach. Pierwsze narzędzie nazywa się Microsoft Secure Score, które pomoże organizacjom określić, które mechanizmy kontrolne umożliwiają ochronę użytkowników, danych i urządzeń. Umożliwi również organizacjom porównywanie ich wyników z podobnymi profilami za pomocą wbudowanego uczenia maszynowego.

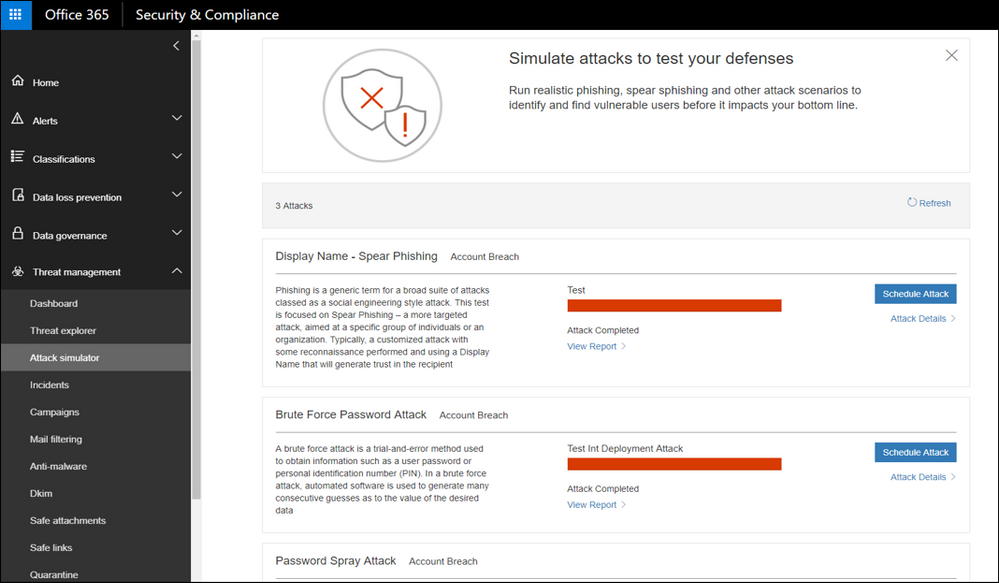

Drugie narzędzie nazywa się Symulator ataku co pozwoli zespołom ds. bezpieczeństwa przedsiębiorstw na przeprowadzanie symulowanych ataków, w tym fałszywych programów ransomware i kampanii phishingowych. Pomoże im to poznać reakcje pracowników i odpowiednio dostosować ustawienia zabezpieczeń. Na razie mogą przeprowadzić następujące ataki.

- Wyświetlana nazwa Atak typu spear phishing: Wyłudzanie informacji to ogólne określenie ataków socjotechnicznych, których celem jest przechwytywanie danych uwierzytelniających lub informacji umożliwiających identyfikację osób (PII). Spear phishing to podgrupa tego typu ataków ukierunkowanych, często wymierzonych w określoną grupę, osobę lub organizację. Ataki te są dostosowywane i mają tendencję do wykorzystywania nazwy nadawcy, która generuje zaufanie do odbiorcy.

- Atak sprayem na hasło: Aby uniemożliwić złym aktorom ciągłe odgadywanie haseł kont użytkowników, często istnieją zasady blokowania kont. Na przykład konto zostanie zablokowane po odgadnięciu określonej liczby złych haseł dla użytkownika. Jeśli jednak wziąłbyś jedno hasło i wypróbował je na każdym koncie w organizacji, nie spowodowałoby to żadnych blokad. Atak polegający na rozpryskiwaniu haseł wykorzystuje powszechnie używane hasła i atakuje wiele kont w organizacji z nadzieją, że jeden z posiadaczy konta użyje wspólnego hasła, które umożliwi hakerowi wejście na konto i przejęcie nad nim kontroli. Z tego zaatakowanego konta haker może przeprowadzić więcej ataków, przyjmując tożsamość właściciela konta.

- Atak Brute Force na hasło: Ten rodzaj ataku polega na tym, że haker próbuje wielu haseł lub fraz z nadzieją, że w końcu odgadnie je poprawnie. Atakujący systematycznie sprawdza wszystkie możliwe hasła i hasła, dopóki nie znajdzie właściwego.

Dowiedz się więcej o tym nowym narzędziu Attack Simulator tutaj.