Microsoft Defender for Endpoint może teraz wykrywać niezarządzane urządzenia w Twojej sieci

2 minuta. czytać

Opublikowany

Przeczytaj naszą stronę z informacjami, aby dowiedzieć się, jak możesz pomóc MSPoweruser w utrzymaniu zespołu redakcyjnego Czytaj więcej

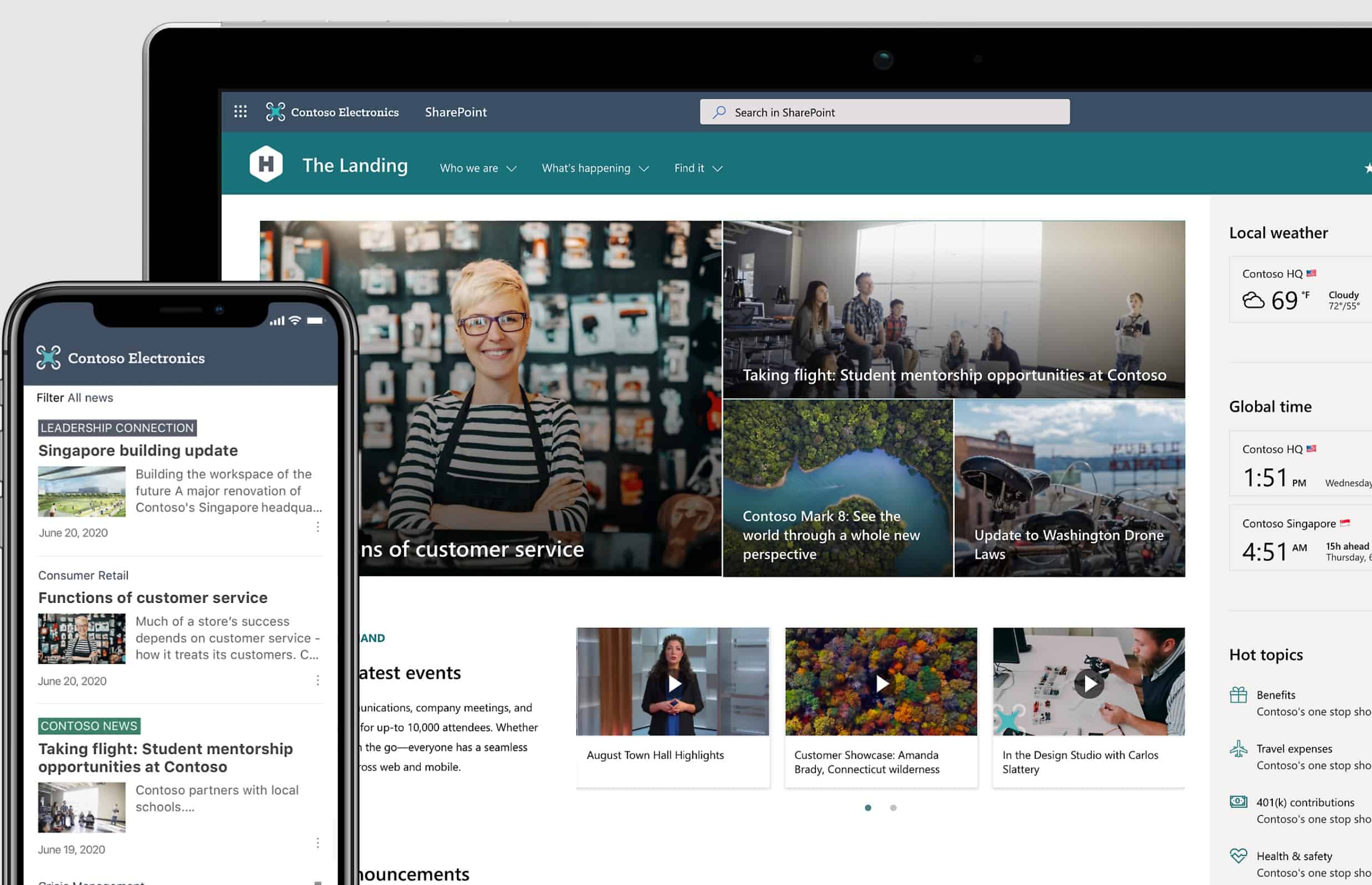

Microsoft ogłosił że możliwość wykrywania niezarządzanych urządzeń, takich jak telefony pracowników lub nieuczciwy sprzęt w sieci firmowej, jest teraz ogólnie dostępna w programie Microsoft Defender for Endpoint.

Microsoft twierdzi, że takie urządzenia stanowią jedne z największych zagrożeń dla postawy organizacji w zakresie cyberbezpieczeństwa.

„Najbardziej ryzykowne zagrożenie to to, o którym nie wiesz. Urządzenia niezarządzane to dosłownie jedno z Twoich najsłabszych ogniw. Sprytni napastnicy idą tam jako pierwsi” — powiedział David Weston, dyrektor ds. bezpieczeństwa przedsiębiorstw i systemów operacyjnych w firmie Microsoft.

Nowa wersja oferuje następujące nowe możliwości:

- Wykrywanie punktów końcowych i urządzeń sieciowych podłączonych do sieci firmowej

Ta funkcja zapewnia Defender for Endpoint możliwość wykrywania niezarządzanych stacji roboczych, serwerów i mobilnych punktów końcowych (Windows, Linux, macOS, iOS i Android), które nie zostały wdrożone i zabezpieczone. Dodatkowo urządzenia sieciowe (np.: przełączniki, routery, zapory, kontrolery WLAN, bramy VPN i inne) mogą być wykrywane i dodawane do inwentaryzacji urządzeń za pomocą okresowych, uwierzytelnionych skanów wstępnie skonfigurowanych urządzeń sieciowych.

- Włączaj wykryte urządzenia i zabezpieczaj je za pomocą zintegrowanych przepływów pracy

Po wykryciu niezarządzany punkt końcowy i urządzenia sieciowe podłączone do twoich sieci mogą zostać włączone do Defender for Endpoint. Zintegrowane nowe przepływy pracy i nowe zalecenia dotyczące bezpieczeństwa w środowisku zarządzania zagrożeniami i lukami w zabezpieczeniach ułatwiają wdrażanie i zabezpieczanie tych urządzeń.

- Przejrzyj oceny i usuń zagrożenia i luki w nowo wykrytych urządzeniach

Po wykryciu punktów końcowych i urządzeń sieciowych oceny można przeprowadzać za pomocą funkcji zarządzania zagrożeniami i podatnościami programu Defender for Endpoint. Te zalecenia dotyczące bezpieczeństwa można wykorzystać do rozwiązywania problemów z urządzeniami, pomagając zmniejszyć zagrożenie i ekspozycję na ryzyko w organizacji. .

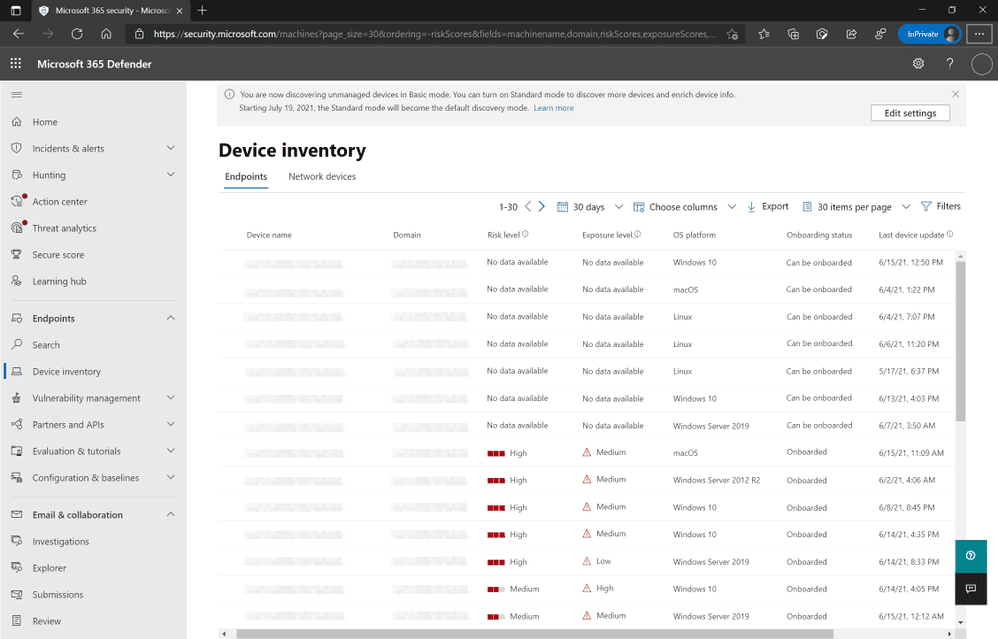

Nowe możliwości są domyślnie włączone i są oznaczone banerem, który pojawia się w Punkty końcowe\Inwentarz urządzeń sekcji konsoli Microsoft 365 Defender.

Aby uzyskać więcej informacji, zapoznaj się z wykrywanie urządzeń i wykrywanie sieci dokumentacje w Microsoft Docs.