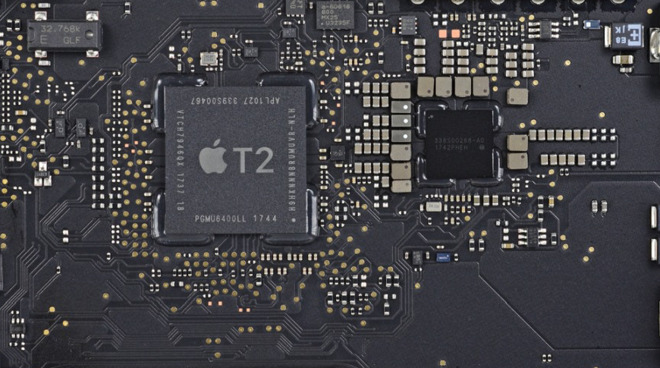

Hakerzy twierdzą, że złamali chip T2 Secure Enclave firmy Apple

2 minuta. czytać

Zaktualizowano na

Przeczytaj naszą stronę z informacjami, aby dowiedzieć się, jak możesz pomóc MSPoweruser w utrzymaniu zespołu redakcyjnego Czytaj więcej

Apple od dawna wykorzystuje swój bezpieczny procesor enklawy w swoich iPhone'ach, a ostatnio także w Macbookach, ale dziś hakerzy ogłosili, że nie da się ich naprawić za pomocą exploita dla procesora, który teoretycznie mógłby dać im pełną kontrolę nad urządzeniami chronionymi przez chipy, w tym odszyfrowanie poufnych danych.

Exploit łączy w sobie dwie wcześniejsze luki (heckm8 i Blackbird) wykorzystywane do jailbreaków iPhone'ów, z hackiem umożliwiającym uruchamianie kodu wewnątrz układu zabezpieczającego T2 w czasie rozruchu.

Według hakera ironPeak, Apple pozostawił otwarty interfejs debugowania w wysyłanym do klientów chipie zabezpieczającym T2, umożliwiając każdemu wejście w tryb aktualizacji oprogramowania sprzętowego urządzenia (DFU) bez uwierzytelniania.

Obecnie jailbreaking układu zabezpieczającego T2 polega na podłączeniu do komputera Mac / MacBook przez USB-C i uruchomieniu wersji 0.11.0 oprogramowania do jailbreakingu Checkra1n podczas procesu uruchamiania komputera Mac.

Jednak „używając tej metody, możliwe jest stworzenie kabla USB-C, który może automatycznie wykorzystywać Twoje urządzenie macOS podczas rozruchu” - powiedział ironPeak.

Ze względu na to, że hack jest oparty na sprzęcie, nie można go zainstalować, a użytkownicy iPhone'a i Maca są narażeni na niebezpieczeństwo, jeśli zostawią swoje urządzenie poza zasięgiem wzroku, na przykład podczas kontroli celnej. Przedstawia, że nadal wymaga ponownego uruchomienia urządzenia.

„Jeśli podejrzewasz, że system został zmodyfikowany, użyj narzędzia Apple Configurator, aby ponownie zainstalować bridgeOS na chipie T2, opisanym tutaj. Jeśli jesteś potencjalnym celem aktorów państwowych, zweryfikuj integralność ładunku SMC za pomocą .eg rickmark / smcutil i nie pozostawiaj swojego urządzenia bez nadzoru ”- powiedział ironPeak.

Czytaj więcej na stronie Ironpeak tutaj.

przez ZDNet