Najlepsze narzędzia hakerskie dla systemu Windows — 10 najpotężniejszych opcji

9 minuta. czytać

Zaktualizowano na

Przeczytaj naszą stronę z informacjami, aby dowiedzieć się, jak możesz pomóc MSPoweruser w utrzymaniu zespołu redakcyjnego Czytaj więcej

Szukasz najlepszych narzędzi hakerskich dla systemu Windows do audytu systemów bezpieczeństwa swoich klientów i serwerów? Twoje poszukiwania kończą się tutaj!

W tym artykule podsumowałem niektóre z najlepszych etycznych narzędzi hakerskich, które musisz wypróbować jako ekspert ds. cyberbezpieczeństwa, właściciel witryny internetowej i administrator serwera Windows. Udostępniłem także przydatny przewodnik, który pokaże, co możesz osiągnąć. Gotowy?

Najlepsze narzędzia hakerskie dla systemu Windows

Poniżej znajdziesz tabelę podsumowującą najlepsze oprogramowanie do etycznego hakowania dla systemów IT opartych na systemie operacyjnym Windows i serwerach:

| Nazwa oprogramowania | Stosowanie | GUI | CLI | Poziom wiedzy | Cennik |

| Nmap | Ocena bezpieczeństwa sieci | Tak | Tak | Pośredni | Darmowy |

| John the Ripper | Audyt bezpieczeństwa haseł | Nie | Tak | Wysoki | Darmowy |

| Apartament Burp | Skanowanie pod kątem luk w sieci | Tak | Nie | Pośredni | Płatny |

| Framework Metasploit | Testy penetracyjne | Tak | Tak | Wysoki | Darmowy |

| Invicti | Testowanie bezpieczeństwa aplikacji | Tak | Nie | Pośredni | Płatny |

| Wireshark | Analizator protokołów sieciowych | Tak | Tak | Wysoki | Darmowy |

| Nessus | Ocena podatności na zagrożenia online | Tak | Tak | Pośredni | Płatny |

| Aircrack-ng | Audyt sieci Wi-Fi | Nie | Tak | Pośredni | Darmowy |

| Mapa SQL | Lokalizowanie błędów wstrzykiwania SQL | Nie | Tak | Pośredni | Darmowy |

| Nikt | Skanowanie sieci | Nie | Tak | Pośredni | Darmowy |

Oto pełny przegląd narzędzi hakerskich wymienionych w tabeli:

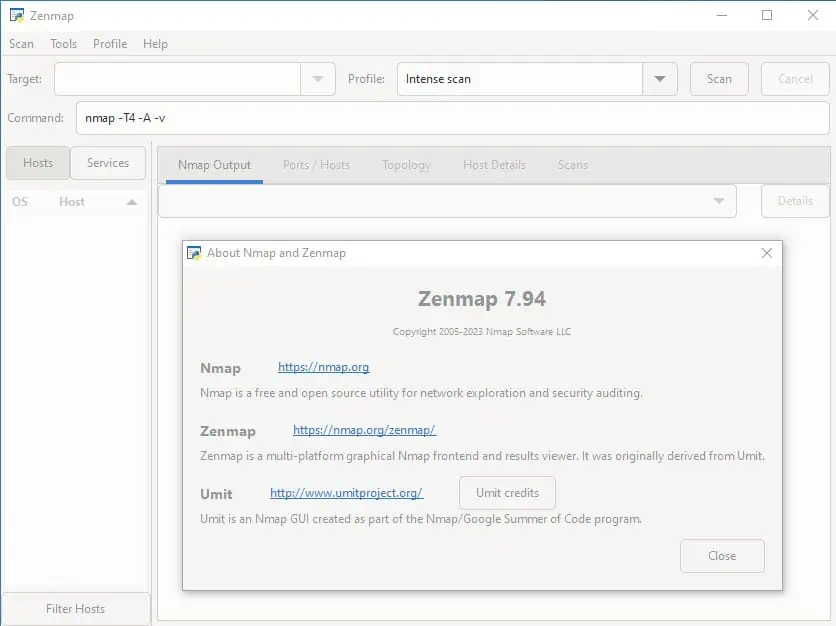

1. Nmap

Nmap jest open-source oprogramowanie hakerskie używane w skanowanie sieci w celu oceny bezpieczeństwa. To wydajne narzędzie jest w stanie mapować topologię sieci i identyfikować potencjalne podatności. Obsługuje potężny silnik skryptowy wszechstronne skanowanie portów.

Konfiguracja administrator użyj go do zarządzania harmonogramami aktualizacji usług i monitorowania czasu pracy usług lub hosta. Niektóre z innych wyróżnionych funkcji obejmują:

- Solidne wykrywanie hostów

- Dokładne wykrywanie wersji

- Odcisk palca systemu operacyjnego.

To oprogramowanie jest dostępne w obu wersjach tradycyjne wersje wiersza poleceń i GUI.

Plusy:

- Do narzędzia tego dołączona jest obszerna dokumentacja w wielu językach.

- Może szybko skanować duże sieci składające się z setek systemów.

- Oferuje dostosowane skrypty do wykonywania zaawansowanych zadań.

Wady:

- Najlepiej radzi sobie z pojedynczymi gospodarzami.

- Zaawansowane funkcje mogą być przytłaczające dla nowych użytkowników.

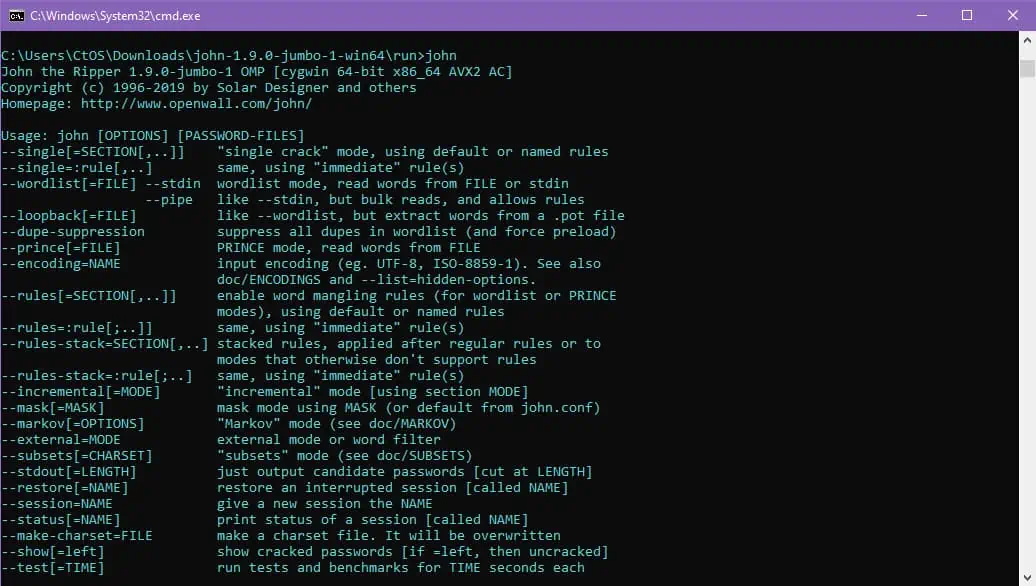

2. John the Ripper

Jako etyczny haker możesz wykorzystać Jana Rozpruwacza audyt bezpieczeństwa haseł i odzyskiwanie haseł z systemów Windows, Linux i Maci inne systemy operacyjne.

To zdjęcie open-source Aplikacja jest szeroko stosowana w testach penetracyjnych i ocenach bezpieczeństwa. To wspiera setki typów skrótów i szyfrów. Wykorzystuje również ataki słownikowe i brutalną siłę, aby uzyskać szybkie rezultaty. Jeśli szukasz również najlepszy keylogger do śledzenia haseł, to narzędzie będzie dobrze pasować.

Możesz także pobrać Apartament z haszem aplikacja na komputery z systemem Windows. Jest podobny do Johna Rozpruwacza i został stworzony przez jednego z jego twórców.

Plusy:

- To szybkie narzędzie do audytu haseł.

- Obsługuje różne algorytmy skrótu haseł, w tym Hasła Windows.

- Można go zintegrować z innymi narzędziami bezpieczeństwa.

Wady:

- Jego zakres ogranicza się do łamania haseł.

- Początkowa konfiguracja i konfiguracja mogą wydawać się trudne dla początkujących.

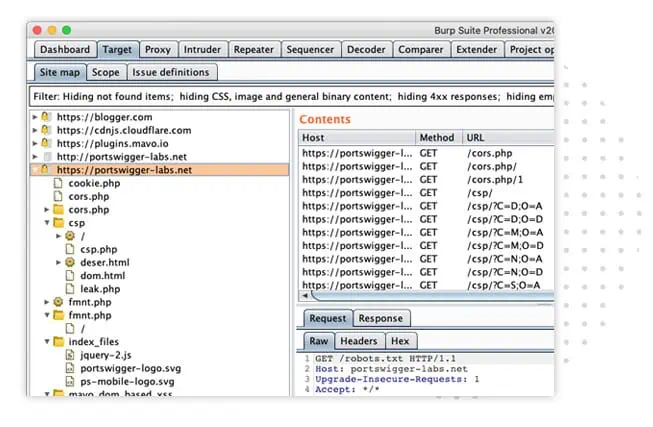

3. Apartament Burp

Burp Suite pozwala na to automatycznie identyfikuje różne luki w zabezpieczeniach Twojej witryny. Jeśli jesteś testerem penetracji bezpieczeństwa witryny internetowej, warto użyć tego narzędzia do automatyzacji niestandardowych ataków i wyszukiwania błędów.

Oprogramowanie pomaga także w szybkim wykrywaniu trudniejszych do znalezienia luk w zabezpieczeniach. To używa techniki pobierania odcisków palców lokalizacji do skanowania nowoczesnych aplikacji internetowych przy mniejszej liczbie żądań.

Plusy:

- Oprogramowanie zapewnia niezrównaną ochronę przed lukami typu zero-day.

- Umożliwia niestandardową konfigurację skanowania określonego typu podatności.

- Obsługuje wykrywanie błędów, takich jak asynchroniczny wtrysk SQL i ślepy SSRF.

Wady:

- Podczas intensywnego skanowania narzędzie może wymagać znacznych zasobów systemowych.

- Nie jest to rozwiązanie najbardziej przyjazne nowicjuszom.

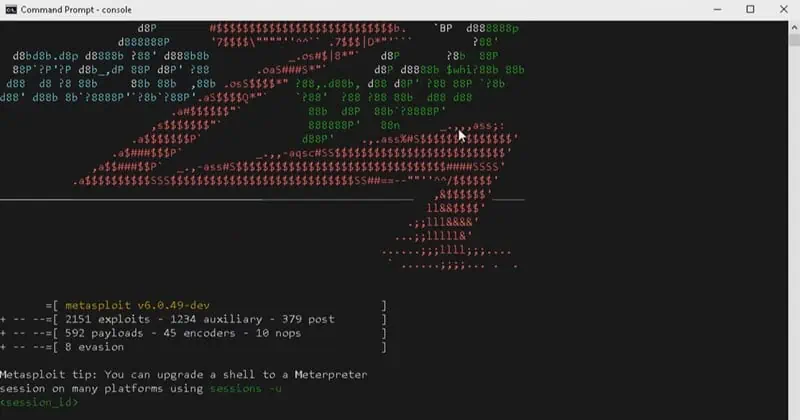

4. Metasploit

Metasploit to m.in framework testów penetracyjnych który koncentruje się na weryfikacji podatności i ocenie bezpieczeństwa. Działa jako platforma do tworzenia i wykonywania exploitów.

Ma również wbudowana baza danych exploitów zawierający duży zbiór exploitów, ładunków i kodów powłoki.

Plusy:

- Narzędzie może służyć do opracowywania kodów exploitów przeciwko odległym celom.

- Ma aktywną społeczność użytkowników, która stale zapewnia aktualizacje i wsparcie.

- Oprogramowanie to jest również przydatne do opracowywania podpisów IDS.

Wady:

- Nie zawiera aktualizacji exploitów w czasie rzeczywistym.

- Oprogramowanie posiada wyłącznie interfejs wiersza poleceń.

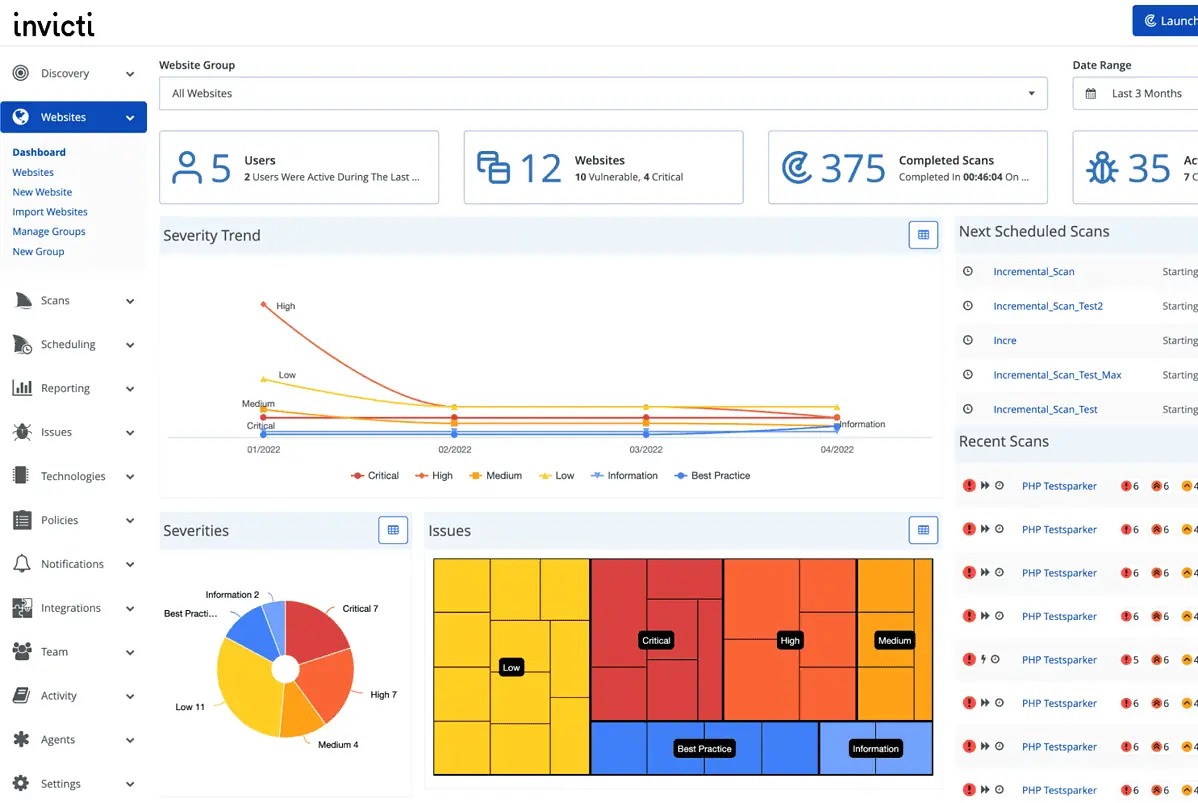

5. Invicti

Jeśli szukasz niezawodnego testy bezpieczeństwa aplikacji oprogramowania, wybierz Invicti. Można go używać do tego, wcześniej znanego jako Netsparker automatycznie wykrywa luki.

To oprogramowanie jest idealne dla etycznych hakerów, ponieważ nie tylko identyfikuje luki, ale także przydziela je do naprawy. Zapewnia dokładne wyniki bez utraty szybkości.

Plusy:

- Narzędzie może dokładnie wykryć luki w aplikacjach internetowych.

- Zawiera szczegółowy pulpit nawigacyjny.

- Wykorzystuje unikalne dynamiczne i interaktywne podejście do skanowania do skanowania aplikacji.

Wady:

- Działanie może wymagać znacznej ilości zasobów systemowych.

- To narzędzie jest stosunkowo drogie.

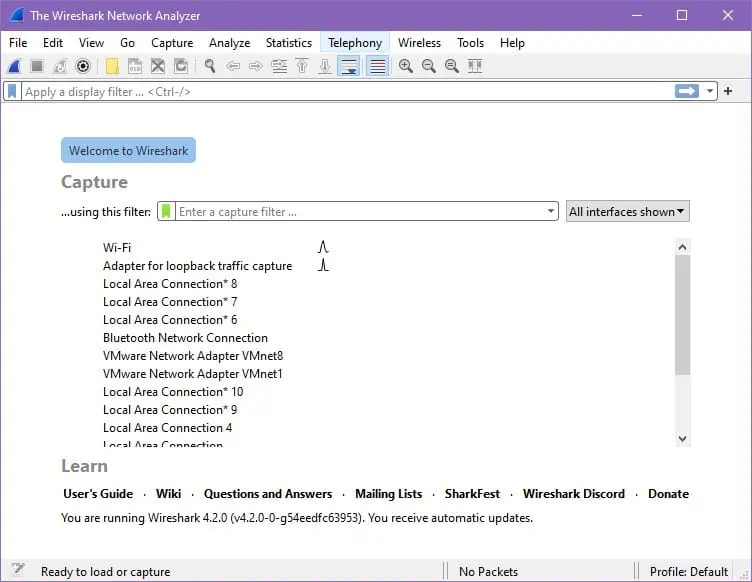

6. Wireshark

Wireshark jest oprogramowanie do analizowania protokołów sieciowych który oferuje mikroskopijny obraz Twojej sieci. Może dogłębnie sprawdzić setki protokołów, a lista stale się powiększa. Oprócz solidnych filtrów wyświetlania, oferuje zasady kolorowania list pakietów i przeprowadza bogatą analizę VoIP.

Plusy:

- To narzędzie obsługuje deszyfrowanie wielu protokołów internetowych, takich jak IPsec, Kerberos, SSL/TLS itp.

- Umożliwia przeglądanie zebranych danych sieciowych za pomocą GUI lub narzędzia TShark w trybie TTY.

- Obsługuje eksport danych wyjściowych w formatach XML, CSV, PostScript i zwykłego tekstu.

Wady:

- Początkujący muszą przejść stromą krzywą uczenia się.

- Oprogramowanie nie oferuje analizy w czasie rzeczywistym.

7. Nessus

Współczesne cyberataki wymagają najnowocześniejszego rozwiązania rozwiązanie do oceny podatnościjak Nessus. To narzędzie umożliwia pełny wgląd w powierzchnię ataku połączoną z Internetem. W ten sposób możesz wzmocnić swoje aplikacje internetowe i zabezpiecz swoją infrastrukturę chmurową.

Plusy:

- To narzędzie może wykryć słabe hasła, błędną konfigurację, niezałatane usługi i inne luki w zabezpieczeniach.

- Pozwala określić priorytety zagrożeń, które wymagają uwagi w pierwszej kolejności.

- Obsługuje zaplanowany tryb skanowania.

Wady:

- Niektórym organizacjom oprogramowanie może wydawać się drogie.

- Nie udostępnia żadnych raportów graficznych.

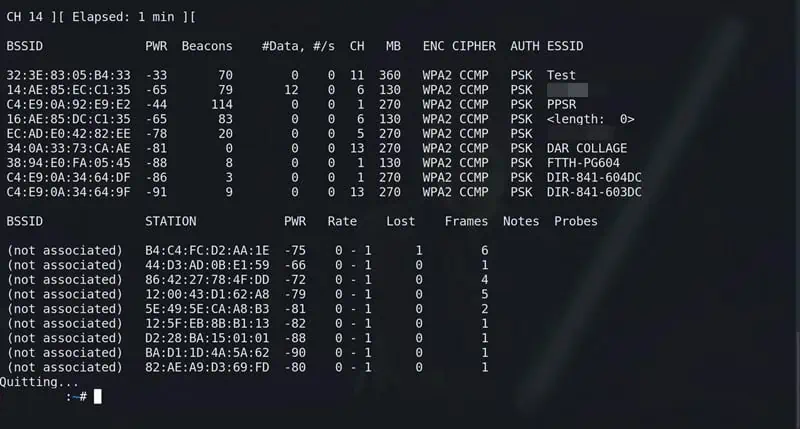

8. Aircrack-ng

Aircrack-ng to pakiet dedykowany do audyt sieci bezprzewodowych. Monitoruje bezpieczeństwo Wi-Fi, testuje kompatybilność sterowników i umożliwia wykonywanie ciężkich skryptów. To rozwiązanie jest w stanie to zrobić łamie sieci szyfrowane WEP i WPA/WPA2-PSK.

Plusy:

- To narzędzie może przeprowadzić kompleksową ocenę bezpieczeństwa sieci bezprzewodowej.

- Umożliwia transfer danych do plików tekstowych.

- Posiada aktywną społeczność, która regularnie aktualizuje aplikację.

Wady:

- Ogranicza się to do bezpieczeństwa sieci Wi-Fi.

- Użytkownicy muszą posiadać doświadczenie techniczne, aby w pełni korzystać z jego funkcji.

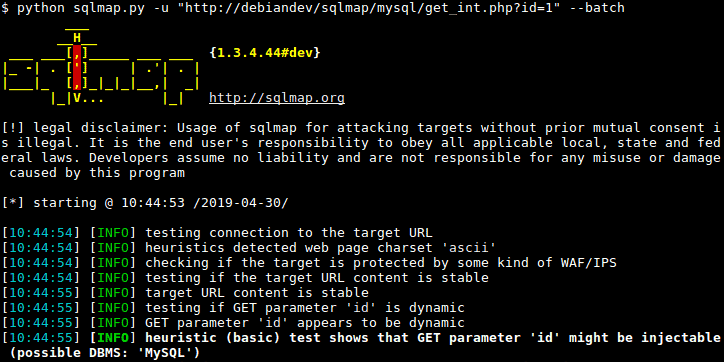

9. Mapa SQL

SQLMap jest open-source oprogramowanie, które automatycznie wykorzystuje wady SQL Injection. Możesz bezpośrednio łączyć się z określonymi bazami danych i oceniać je pod kątem ataków polegających na wstrzykiwaniu. Jego potężny silnik detekcji może pracować jako tester penetracji.

Plusy:

- To narzędzie obsługuje sześć technik wstrzykiwania SQL, w tym oparte na błędach i oparte na zapytaniach UNION.

- Jest kompatybilny z MySQL, Oracle, PostgreSQL i wieloma innymi.

- Umożliwia dostosowywane wyszukiwanie określonych baz danych, tabel i kolumn.

Wady:

- Narzędzie może być zbyt skomplikowane dla początkujących.

- Nie jest dostarczany z żadnym GUI.

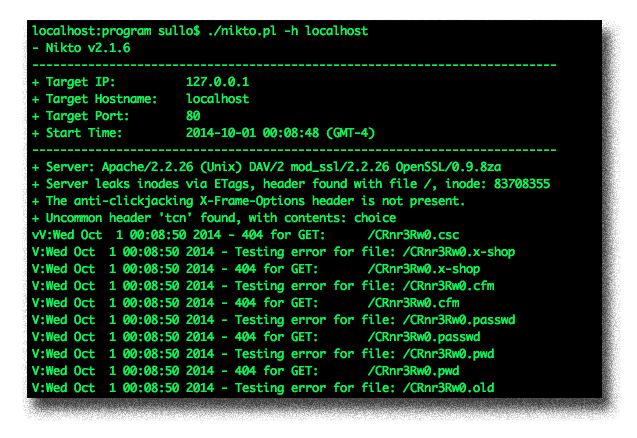

10. Nikt

Nikto jest Narzędzie do skanowania sieci i serwerów typu open source. Testuje serwery pod kątem potencjalnie niebezpiecznych plików, nieaktualnych wersji serwerów i problemów specyficznych dla wersji. Może też wykrywać problemy z konfiguracją serwera i nieaktualne komponenty. Możesz dostroić zakres skanowania, aby wykluczyć lub uwzględnić całą kategorię testu podatności na zagrożenia.

Wszelkie rozwiązania IDS i IPS będą rejestrować działania Nikto. Jednakże, zdecydowanie możesz sprawdzić protokół anty-IDS LibWhisker dla Nikto, jeśli chcesz przetestować oprogramowanie IDS/IPS, którego używasz.

Plusy:

- Oprogramowanie obsługuje SSL i pełne proxy HTTP.

- Generuje raporty w formacie XML, HTML, zwykłym tekście, NBE i CSV.

- Posiada możliwość skanowania wielu portów jednego serwera lub wielu serwerów.

Wady:

- To oprogramowanie nie nadaje się do skanowania systemów lub sieci dużych przedsiębiorstw.

- Użytkownicy mogą uznać wyniki skanowania za przytłaczające.

Jak wybrać najlepsze narzędzia hakerskie dla systemu Windows?

Proces przeglądu przy wyborze tych narzędzi obejmuje skrupulatne testowanie różnych scenariuszy cyberbezpieczeństwa. Przeanalizowałem każde narzędzie wymienione powyżej w symulowane środowiska aby ocenić jego skuteczność w wykrywaniu luk w zabezpieczeniach.

Mój proces testowania obejmuje również takie aspekty jak łatwość obsługi, możliwości integracji i możliwość dostosowania do różnych wersji systemów operacyjnych Windows i edycji serwerów. Rozważałem także legalność i standardy etyczne zanim zasugerujesz 10 najlepszych narzędzi powyżej.

Jak korzystać z narzędzi hakerskich?

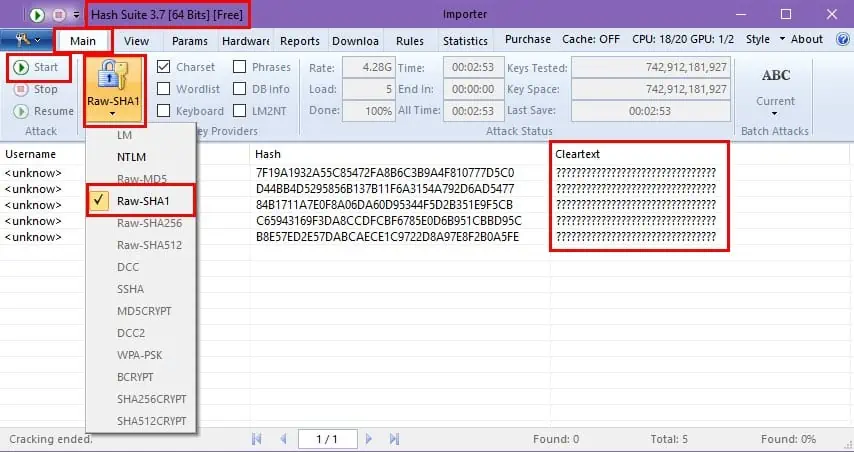

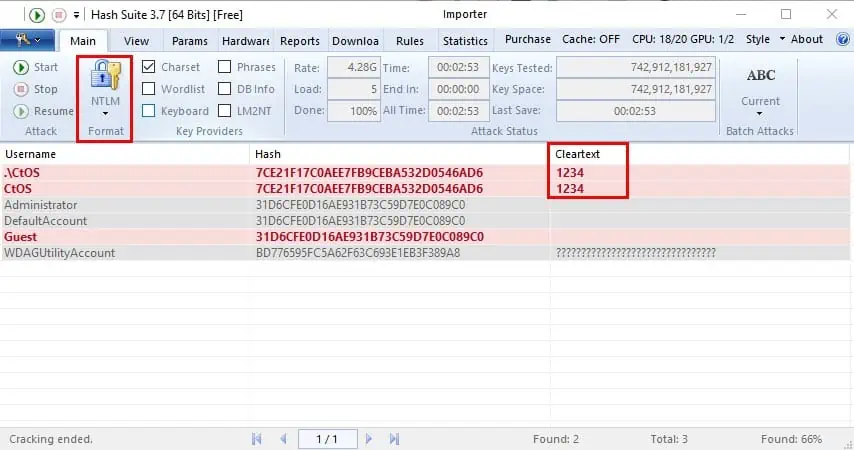

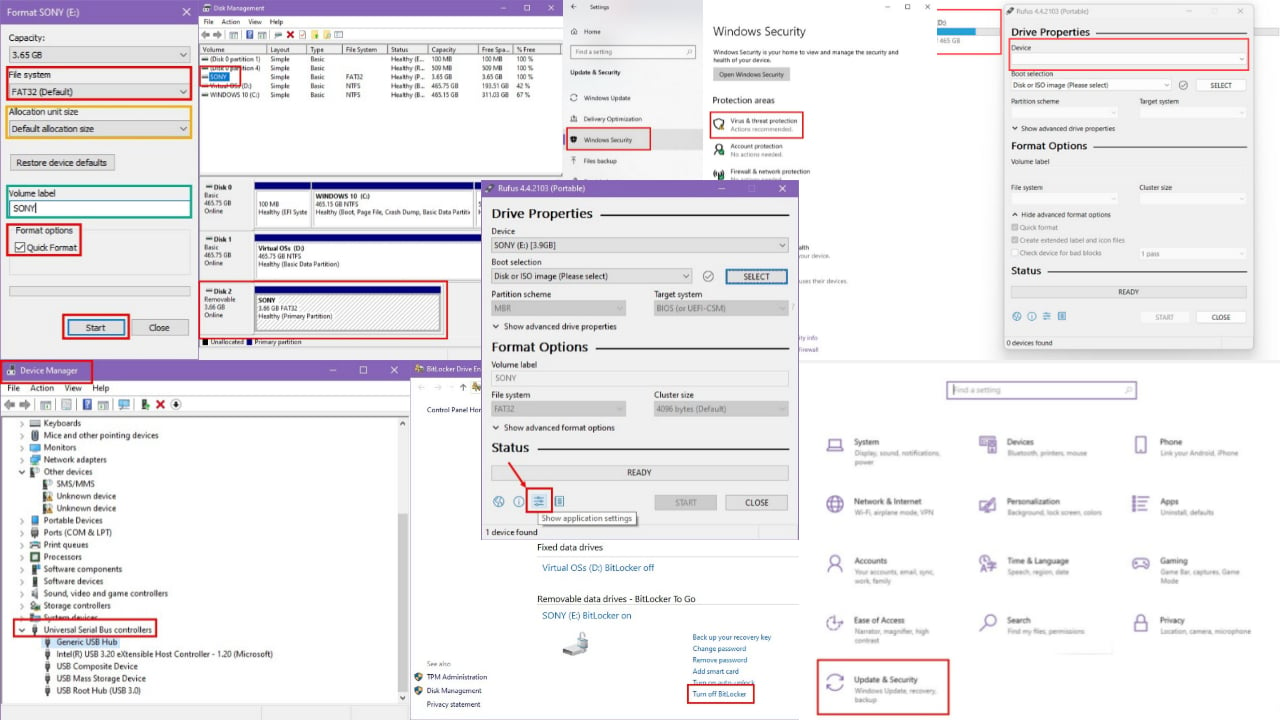

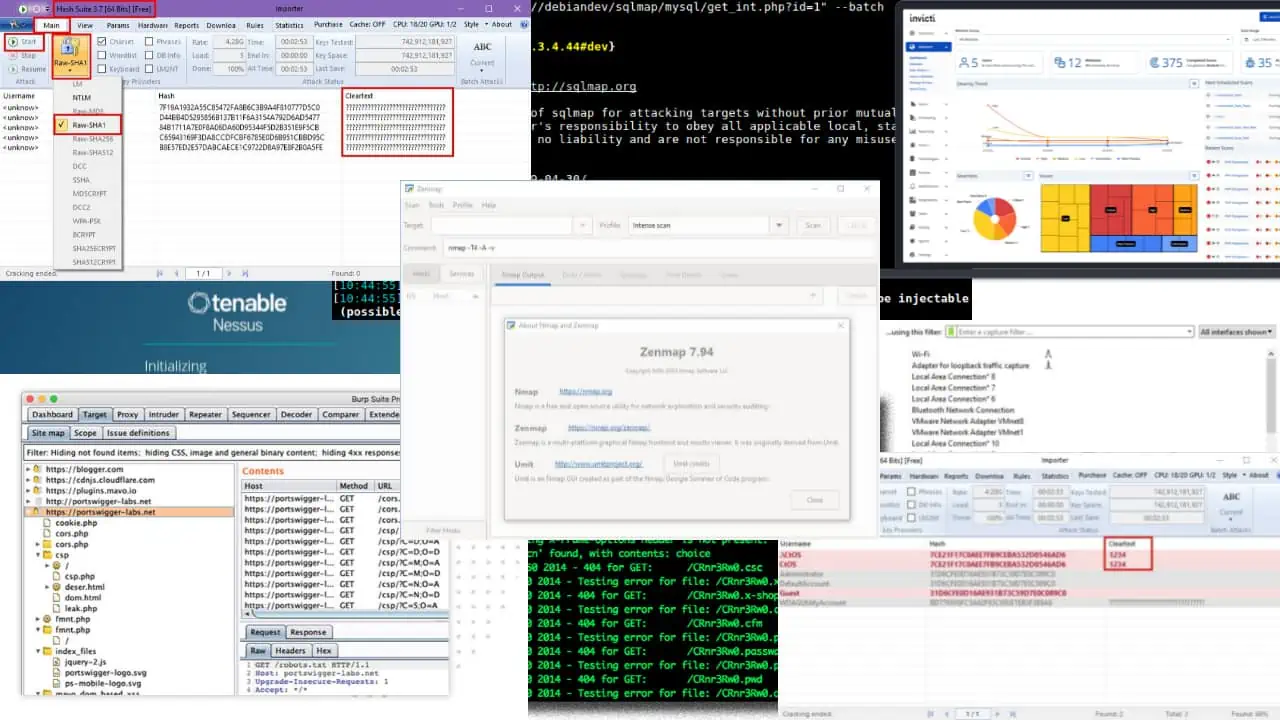

Pokażę Ci, jak możesz przetestować siłę wybranych haseł za pomocą Apartament z haszem łamacz haseł. Hash Suite jest Niestandardowa wersja Jana Rozpruwacza dla systemu Windows.

Oto nazwy użytkowników i ich hashkody, które spróbuję złamać:

| ID użytkownika | Kody skrótu | Hasło |

| acme1 | 7f19a1932a55c85472fa8b6c3b9a4f810777d5c0 | ***** |

| acmeadmin1 | d44bb4d5295856b137b11f6a3154a792d6ad5477 | ***** |

| Johndoe1 | 84b1711a7e0f8a06da60d95344f5d2b351e9f5cb | ***** |

| janedoe1 | c65943169f3da8ccdfcbf6785e0d6b951cbbd95c | ***** |

| tamale | b8e57ed2e57dabcaece1c9722d8a97e8f2b0a5fe | ***** |

W idealnym przypadku John the Ripper lub Hash Suite zdekoduje kody skrótu na zwykły tekst. Wynik w postaci zwykłego tekstu jest rzeczywistym hasłem.

Oto, jak możesz łamać hasła w celu testowania podatności za pomocą Hash Suite:

- Pobierz Apartament z haszem Aplikacja komputerowa dla systemu Windows.

- Rozpakuj Hash_Suite_Free plik.

- Idź do Hash_Suite_Free teczka.

- Uruchom Hash_Suite_64 or Hash_Suite_32 EXE plik.

- Powinieneś teraz zobaczyć Aplikacja komputerowa Hash Suite z Główny tab jako wybór domyślny.

- Kliknij utworzony Przycisk na Menu wstążki Hash Suite i wybierz SHA1. To jest format wybranych przeze mnie kodów skrótu.

- Możesz wybrać inny format w zależności od listy kodów skrótu.

- Teraz kliknij Start przycisk.

- Na Stan ataku Grupa, Zakończ w wartości pokazują ETA.

- Po zakończeniu Hash Suite ujawnia znaki hasła pod Czysty tekst Kolumna.

Ponieważ hasła, których używam, są silne, Hash Suite nie był w stanie złamać haseł ani leżących u ich podstaw hashkodów.

Jednak Hash Suite był w stanie złamać proste hasła do kont użytkowników komputerów z systemem Windows.

Do tej pory powinieneś poznać najlepsze narzędzia hakerskie dla systemu Windows, których możesz używać w różnych projektach audytu systemów cyberbezpieczeństwa. Powyższa lista obejmuje narzędzia etycznego hakowania z różnych aspektów systemów cyfrowych, takich jak sieci, zarządzanie hasłami, sieci Wi-Fi i tak dalej.

Zachęcamy do ich wypróbowania i podzielenia się swoją opinią w polu komentarza poniżej.