10 porad dotyczących zarządzania i bezpieczeństwa pakietu Microsoft Office 365 dla szkolnictwa wyższego

7 minuta. czytać

Opublikowany

Przeczytaj naszą stronę z informacjami, aby dowiedzieć się, jak możesz pomóc MSPoweruser w utrzymaniu zespołu redakcyjnego Czytaj więcej

Łącza

Usługa Office 365 stała się nieoceniona dla organizacji, które muszą przyjąć technologię cyfrową, aby zachować konkurencyjność. Jednak uczelnie i uniwersytety stoją w obliczu ciągłych wyzwań informatycznych, ponieważ studenci przychodzą i odchodzą. I chociaż platforma Microsoft 365 eliminuje potrzebę zarządzania oprogramowaniem przez zespoły IT na każdej maszynie, obowiązki uczenia się na odległość i pracy zdalnej stanowią więcej wyzwań. Mimo to możesz pokonać przeszkody i zmaksymalizować korzyści płynące z Office 365 dla szkolnictwa wyższego.

1. Uczniowie mogą stwarzać zagrożenia wewnętrzne

Instytucje szkolnictwa wyższego są siedliskiem działań hakerskich, ponieważ studenci informatyki często uczą się zaawansowanych technik informatycznych. Studenci często są ciekawi i próbują sprawdzić, czy mogą ominąć kontrole bezpieczeństwa. W związku z tym studenci mogą stać się potencjalnym wewnętrznym zagrożeniem bezpieczeństwa w chmurze.

Podczas gdy przypadki naruszenia bezpieczeństwa przez osoby z wewnątrz są rzadko podkreślane, badania pokazują, że zagrożenia wewnętrzne stanowią około 14% wszystkich naruszeń bezpieczeństwa. Wtajemniczeni są zwykle bardziej niebezpieczni niż osoby z zewnątrz, ponieważ mają uprawnienia dostępu do Twojej sieci i systemu.

Aby ograniczyć zagrożenia wewnętrzne, potrzebujesz holistycznego podejścia do bezpieczeństwa IT, aby lepiej zarządzać lukami w usłudze Office 365. W idealnym przypadku powinieneś być świadomy tego, co dzieje się w Twojej sieci, aby poradzić sobie z podejrzanymi działaniami. Eksperci ds. bezpieczeństwa IT zalecają wdrożenie wystarczających kontroli dostępu i przypisanie poziomów dostępu w oparciu o potrzeby, obowiązki i zaufanie.

Co najważniejsze, przed opracowaniem strategii bezpieczeństwa należy zidentyfikować zagrożenia zewnętrzne i wewnętrzne. Możesz skonfigurować dostęp i systemy ostrzegania o zagrożeniach, które będą ostrzegać o podejrzanej aktywności w środowisku Microsoft 365.

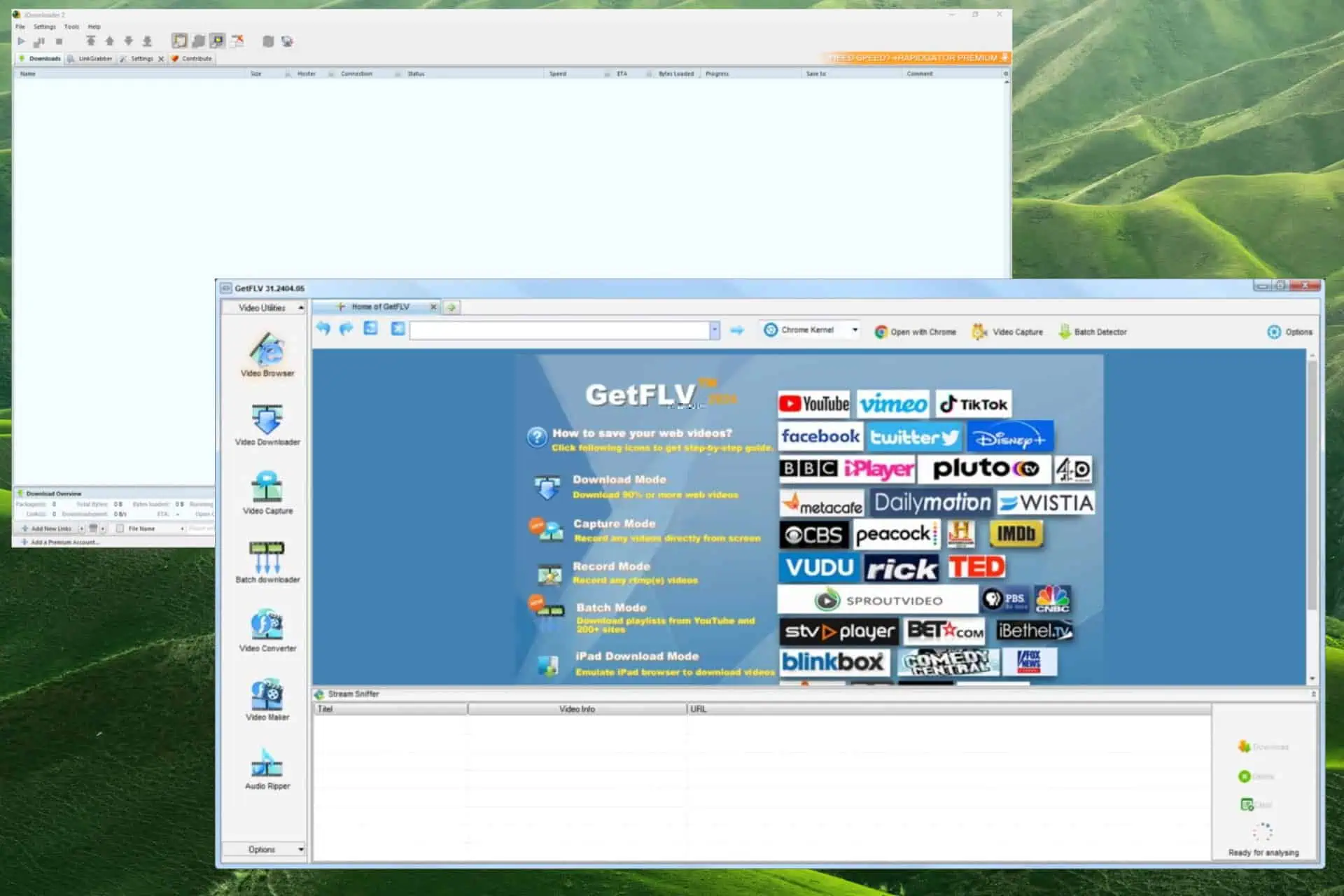

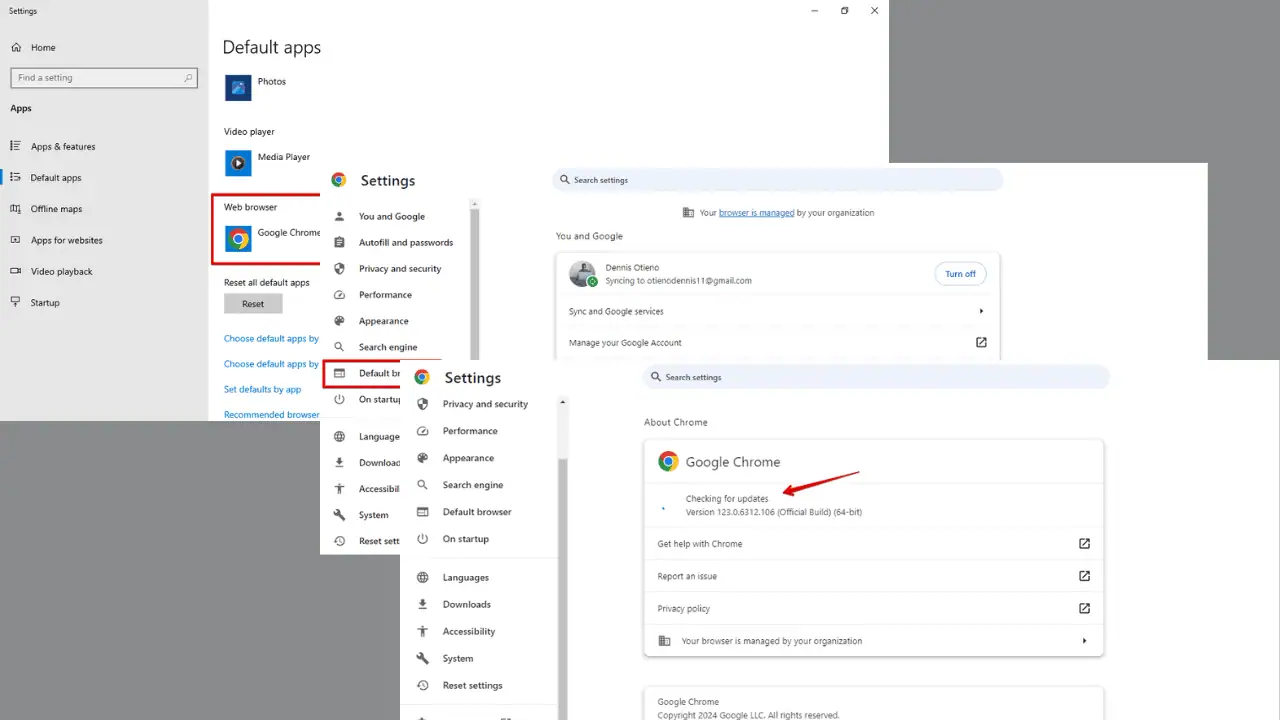

2. Zarządzanie zdalnymi urządzeniami

Użytkownicy platformy Microsoft 365 korzystają z usługi w chmurze, ale najlepsze praktyki w zakresie bezpieczeństwa IT wymagają spójnej strategii zarządzania urządzeniami. Niedawno Homeland Security i NSA nakazały wszystkim agencjom rządowym USA uwzględnienie wersji systemu Windows na swoich urządzeniach i wdrożenie protokołów łatania w celu zarządzania głównymi lukami w zabezpieczeniach.

Możesz wdrożyć odpowiednią strategię zarządzania urządzeniami, korzystając z narzędzia technologicznego do inwentaryzacji wszystkich urządzeń połączonych ze środowiskiem Microsoft 365. Zazwyczaj powinieneś wiedzieć, które urządzenia uzyskują dostęp do usługi w chmurze, wersję oprogramowania na urządzeniu i czynności wykonywane na każdym urządzeniu. Chociaż dane pochodzą z ekosystemu Microsoft, izolowanie i konsolidowanie danych w celu wygenerowania raportu może być nużące. Dlatego powinieneś skorzystać z rozwiązania do monitorowania bezpieczeństwa, aby uzyskać wyraźny wgląd we wszystkie urządzenia uzyskujące dostęp do środowiska w chmurze.

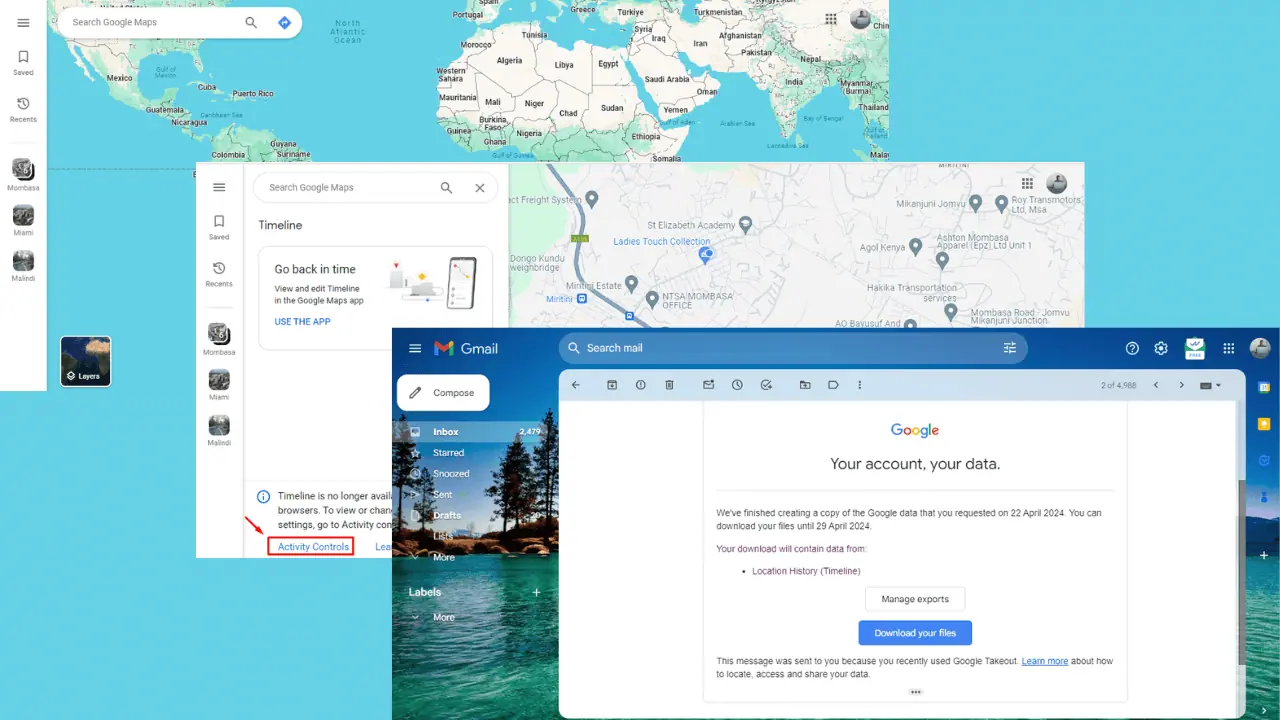

3. Radzenie sobie z ryzykiem związanym z chmurą podczas uczenia się na odległość

Przeniesienie funkcji i procesów Twojej organizacji do chmury wprowadza nowe zagrożenia i ryzyka. Ponadto, nauka na odległość i praca zdalna mogą stwarzać dodatkowe zagrożenia do systemu. Zdalny dostęp umożliwia studentom i pracownikom dostęp do systemu w chmurze i zasobów danych. Oznacza to również, że uczniowie uzyskują dostęp do ekosystemu chmury za pośrednictwem sieci i urządzeń osobistych.

Chociaż zarządzanie wieloma użytkownikami BYOD może być gorączkowe, jest to niezbędny krok w celu zapewnienia bezpieczeństwa i zgodności. W idealnym przypadku instytucje powinny wdrożyć dobry system zarządzania tożsamością, aby zrozumieć, gdzie znajdują się użytkownicy i mieć na oku ich działania w chmurze.

4. Radzenie sobie z usterkami bezpieczeństwa Microsoft 365

Microsoft 365 przechowuje znaczną ilość poufnych danych instytucjonalnych. Dane muszą być zabezpieczone w celu ochrony poufnych informacji i zapewnienia zgodności z przepisami. A dla większości użytkowników chmury bezpieczeństwo jest coraz większym problemem, ponieważ cyberprzestępcy wykorzystujący złośliwe zagrożenia wykorzystują wszystkie możliwe luki w zabezpieczeniach, aby przeprowadzić atak.

Niezależnie od poziomów kompetencji zespołów ds. bezpieczeństwa IT ważne jest, aby mieć narzędzie zabezpieczające, które rejestruje całą aktywność w środowisku Office 365 i zgłasza wszelkie niespójności. Za każdym razem, gdy wystąpi zdarzenie związane z bezpieczeństwem, możesz sprawdzić dzienniki, ustalić, co się stało, i pomóc zespołowi wyeliminować luki.

5. Wdrażanie protokołów zarządzania

Zarządzanie IT zapewnia wydajne i efektywne wykorzystanie zasobów IT, aby pomóc organizacjom w realizacji ich celów. I chociaż usługa Office 365 podjęła kroki w celu zapewnienia lepszego zarządzania aplikacjami do współpracy i zwiększania produktywności, informatycy wyższego poziomu mogą poprawić postawę zarządzania.

Dział IT może pomóc w usprawnieniu wdrażania platformy Microsoft 365 w Twojej instytucji. Zazwyczaj SaaS jest łatwiejsze do wdrożenia niż rozwiązania na miejscu, ale działy IT powinny zapewnić wszystkim użytkownikom odpowiednie usługi, szkolenia, wsparcie i bezproblemowy dostęp.

Ponieważ większość uczelni ma działy IT o ograniczonych budżetach, zarządzanie aktywami i optymalizacja są często poważnym problemem. Możesz jednak łatwo zarządzać i maksymalizować wartość swojej usługi w chmurze za pomocą niezawodnego narzędzia do zarządzania SaaS, aby zapewnić bezpieczny dostęp i korzystanie z danych instytucjonalnych. Zamiast wdrażać szczegółowe rozwiązania IT, najlepiej jest postawić na jedno rozwiązanie, które zapewnia bezproblemową widoczność i zarządzanie zasobami w chmurze.

6. Przyjęcie zarządzania zmianą, produktywność w celu maksymalizacji wartości inwestycji

Właściwe zarządzanie szkolnictwem wyższym wymaga skrupulatnego zarządzania zasobami w celu maksymalizacji produktywności. Statystyki pokazują, że około 56% licencji Office 365 jest nieprzypisanych, nieaktywnych lub niewykorzystanych.

Aby zmaksymalizować wartość inwestycji i produktywność w swojej instytucji, musisz w pełni wykorzystać potencjał usługi Office 365. Najlepiej byłoby wykorzystać dane o użytkowaniu, aby określić, które aplikacje są najczęściej używane. Dzięki temu Twoje zespoły i uczniowie korzystają z odpowiedniej aplikacji do określonego celu.

7. Wyzwania związane z udostępnianiem usługi Office 365

Kolegia i uniwersytety często stają przed wyzwaniami udostępniania i usuwania użytkowników. A ponieważ szkoły mają do czynienia z tysiącami uczniów, zabezpieczenie jest ogromnym wyzwaniem. Cykle mają charakter cykliczny i rzadko są rozłożone na cały rok akademicki.

Chociaż utrzymanie obsługi administracyjnej nadal jest ważne, powinno być ograniczone w zależności od tego, gdzie użytkownicy znajdują się w procesie metryki szkolnej. Zamiast utrzymywać pełny dostęp do usług, zespół IT powinien usunąć aprowizację każdego użytkownika, który nie potrzebuje już usługi.

8. Zgodność z prawem

Instytucje szkolnictwa wyższego muszą znosić środki regulacyjne, tak jak każda inna organizacja. W szczególności ustawa FERPA wymaga od szkół ochrony poufnych danych uczniów. Zgodność staje się ogromnym problemem związanym z bezpieczeństwem i konsekwencjami finansowymi. I chociaż rośnie liczba przypadków naruszeń danych i kar, działy IT nie reagują wystarczająco szybko.

O ile nie przestrzegasz najlepszych praktyk w zakresie bezpieczeństwa cybernetycznego, Twoja sytuacja w zakresie bezpieczeństwa jest słaba. Najlepiej byłoby przyjrzeć się temu, co robią inni i przyjąć całościowe podejście do bezpieczeństwa i zgodności. Spróbuj ocenić wydajność usługi Office 365 na podstawie danych i wyników równorzędnych, koncentrując się na zarządzaniu konfiguracją, kontrolach dostępu i zgodności.

Większość agencji i struktur zapewniających zgodność prosi o dzienniki danych z określonego przedziału czasowego, ale firma Microsoft może przechowywać dzienniki tylko z ostatnich 30 dni. Aby zapewnić zgodność, możesz skorzystać z rozwiązania innej firmy, które przechowuje Twoje dane przez co najmniej rok.

9. Maksymalizacja współpracy, gdy administratorzy IT pracują zdalnie

Kiedy usługa Office 365 została po raz pierwszy wydana, większość administratorów IT była fizycznie obecna w kampusie. Jednak dzisiaj większość zespołów pracuje zdalnie, ale nadal musi wykonywać swoje obowiązki administracyjne. Jeśli wszyscy administratorzy systemu są na miejscu i ponoszą wyłączną odpowiedzialność za obsługę użytkowników i zmianę haseł, prawdopodobnie wystąpi problem. Możesz jednak rozdzielić obowiązki administratora w całej organizacji przy użyciu bezpiecznego i szczegółowego modelu.

Scenariusze pracy zdalnej wymagają określonego dostępu, nawet gdy administrator jest oddalony o wiele kilometrów. Możesz to osiągnąć, przyznając nowe uprawnienia administratora do wykonywania określonych zadań w środowisku chmury. Co najważniejsze, możesz również ograniczyć czas, przez jaki nowo oddelegowany administrator może zachować uprawnienia, aby zminimalizować incydenty związane z bezpieczeństwem.

10. Zarządzanie wirtualnymi sieciami prywatnymi (VPN)

Większość instytucji wdraża VPN w celu obsługi bezpiecznego zdalnego dostępu. Ale nie zawsze jest to właściwe. Obsługa VPN może być gorączkowa, ponieważ użytkownicy końcowi mają różne urządzenia, które jednocześnie żądają dostępu.

Sieci VPN mają tendencję do omijania kontroli bezpieczeństwa w firmie Microsoft w celu analizy zagrożeń i bezpiecznego dostępu. A ponieważ VPN działają jako tylne drzwi do Twojej sieci, mogą ułatwić dostęp do sieci przez niezabezpieczone urządzenia. Użytkownicy wydają się pochodzić z sieci, co utrudnia zespołowi IT określenie adresów IP, pochodzenia i tożsamości urządzenia w przypadku wystąpienia incydentu.

Wnioski

Technologia chmury jest główną siłą napędową nowoczesnych organizacji. Jednak wdrożenie i użytkowanie nie zawsze są łatwe. A ponieważ istnieje wiele opcji dotyczących bezpieczeństwa usługi Office 365, ważne jest, aby opracować odpowiednią strategię, aby zapewnić wdrożenie odpowiednich środków.