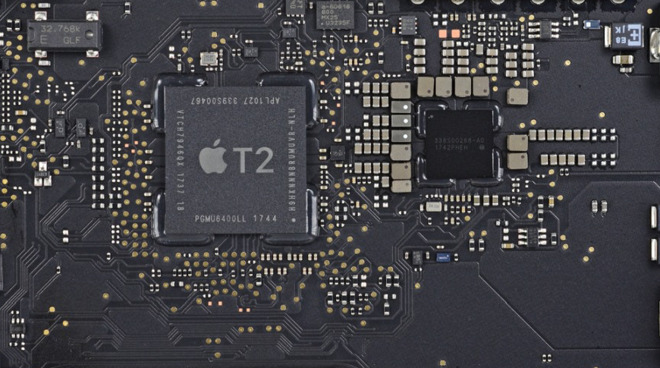

Hackere sier at de knekket Apples T2 Secure Enclave-brikke

2 min. lese

Oppdatert på

Les vår avsløringsside for å finne ut hvordan du kan hjelpe MSPoweruser opprettholde redaksjonen Les mer

Apple har lenge laget mye av deres Secure Enclave-prosessor i iPhones og nylig Macbooks, men i dag kunngjorde hackere en "unpatchable" utnyttelse for prosessoren som teoretisk kunne gi dem full kontroll over enheter beskyttet av brikkene, inkludert dekryptering av sensitive data.

Utnyttelsen kombinerer to tidligere sårbarheter (heckm8 og Blackbird) som ble brukt til å jailbreake iPhones, med hack som tillot dem å kjøre kode inne i T2-sikkerhetsbrikken ved oppstart.

Ifølge hacker ironPeak, la Apple et feilsøkingsgrensesnitt åpent i T2-sikkerhetsbrikken, og ga alle muligheten til å gå inn i Device Firmware Update (DFU) -modus uten godkjenning.

For tiden jailbreaking en T2 sikkerhetsbrikke innebærer å koble til en Mac / MacBook via USB-C og kjøre versjon 0.11.0 av Checkra1n jailbreaking-programvaren under Mac-oppstartprosessen.

Imidlertid, "ved hjelp av denne metoden er det mulig å lage en USB-C-kabel som automatisk kan utnytte din macOS-enhet ved oppstart," sa ironPeak.

På grunn av at hacket er maskinvarebasert, er det “ikke oppdaterbart”, og iPhone- og Mac-brukere er sårbare hvis de lar enheten være utenfor synet, for eksempel å gå gjennom toll. Det presenterer at det fortsatt krever at enheten din startes på nytt.

“Hvis du mistenker at det blir tuklet med systemet ditt, kan du bruke Apple Configurator til å installere bridgeOS på T2-brikken på nytt beskrevet her. Hvis du er et potensielt mål for statlige aktører, må du kontrollere SMC-nyttelastintegriteten ved hjelp av .eg rickmark / smcutil og ikke la enheten være uten tilsyn, ”sa ironPeak.

Les mer på Ironpeaks nettsted her.

av ZDNet