Google forklarer økte utnyttelser i naturen

3 min. lese

Publisert på

Les vår avsløringsside for å finne ut hvordan du kan hjelpe MSPoweruser opprettholde redaksjonen Les mer

Det ser ut til å være en økning av uttrykket "utnyttelse for CVE-1234-567 finnes i naturen" i de nylige Chrome-bloggene. Det er forståelig nok alarmerende for de fleste Chrome-brukere. Men selv om økningen i utnyttelser virkelig kan være bekymringsfull, forklarte Chrome Security at trenden også kan være en indikasjon på økt synlighet til utnyttelse. Så hva er det?

Trenden er sannsynligvis forårsaket av begge årsaker, ifølge Adrian Taylor fra Chrome Security i en blogg for å avklare noen misoppfatninger om dette.

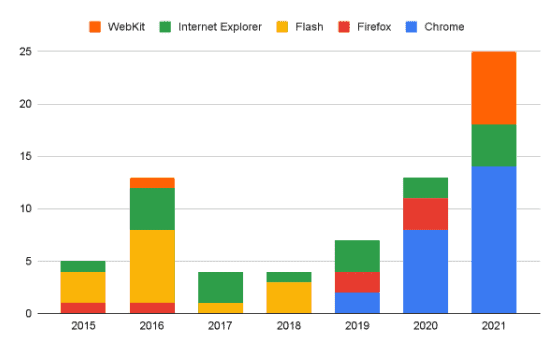

Project Zero sporet opp alle identifiserte in-the-wild zero-day bugs for nettlesere, inkludert WebKit, Internet Explorer, Flash, Firefox, og Chrome.

Økningen i disse utnyttelsene i Chrome er ganske merkbar fra 2019 til 2021. Tvert imot var det ingen registrerte null-dagers feil i Chrome fra 2015 til 2018. Chrome Security klargjør at dette kanskje ikke betyr at det var fullstendig "ingen" utnyttelse i Chromium-baserte nettlesere i disse årene. Den gjenkjenner å ha ingen fullstendig oversikt over aktiv utnyttelse, og tilgjengelige data kan ha samplingsbias.

Så hvorfor er det mange bedrifter nå? Chrome Security tilskriver dette fire mulige årsaker: leverandørtransparens, utviklet angriperfokus, fullføring av Site Isolation-prosjektet og forholdet mellom kompleksitet og programvarefeil.

For det første publiserer mange av nettleserprodusentene nå detaljer om slike utnyttelser gjennom sin utgivelseskommunikasjon. Dette var ikke praksisen tidligere der nettleserprodusenter ikke kunngjorde at en feil ble angrepet selv om de var klar over dette.

For det andre er det en utvikling i angriperfokuset. Tidlig i 2020 byttet Edge til Chromium-gjengivelsesmotoren. Naturligvis går angripere etter det mest populære målet fordi de da kan angripe flere brukere.

For det tredje kan økningen i feil skyldes den nylige fullføringen av det flerårige Site Isolation-prosjektet, noe som gjør en feil nesten utilstrekkelig til å gjøre mye skade. Som sådan trengte tidligere angrep som bare krevde en enkelt feil nå mer. Før 2015 var flere nettsider kun i en enkelt gjengivelsesprosess, noe som gjør det mulig å stjele brukernes data fra andre nett med bare en enkelt feil. Med Site Isolation-prosjektet må sporere lenke to feil eller flere for å kompromittere gjengivelsesprosessen og hoppe inn i Chrome-nettleserprosessen eller operativsystemet.

Til slutt kan dette skyldes det enkle faktum at programvare har feil, og en brøkdel av dem kan utnyttes. Nettleserne gjenspeiler operativsystemets kompleksitet, og høy kompleksitet tilsvarer flere feil.

Disse tingene betyr at antall utnyttede feil ikke er et eksakt mål på sikkerhetsrisikoen. Chrome-teamet forsikrer imidlertid at de jobber hardt med å oppdage og fikse feil før utgivelse. Når det gjelder n-dagers angrep (utnyttelse av feil som allerede var fikset), hadde det vært en markant reduksjon i deres "patch gap" fra 35 dager i Chrome (76 til 18 dager i gjennomsnitt). De ser også frem til å redusere dette ytterligere.

Ikke desto mindre erkjente Chrome at uavhengig av hastigheten de prøver å fikse den ville utnyttelsen med, er disse angrepene dårlige. Som sådan prøver de virkelig hardt å gjøre angrepet dyrt og komplisert for fienden. Spesifikke prosjekter som Chrome tar på seg inkluderer den kontinuerlige styrkingen av nettstedsisolasjonen, spesielt for Android, V8 heap sandkasse, MiraclePtr og Scan-prosjekter, minnesikre språk i å skrive nye Chrome-deler, og reduksjoner etter utnyttelse.

Chrome jobber hardt for å sikre sikkerhet gjennom disse store sikkerhetsprosjektene. Brukere kan imidlertid gjøre noe enkelt for å hjelpe. Hvis Chrome minner deg på å oppdatere, gjør det.