Zoom-kwetsbaarheid vrijgegeven waardoor iedereen met wie u chat uw Windows-inloggegevens kan stelen

3 minuut. lezen

Bijgewerkt op

Lees onze openbaarmakingspagina om erachter te komen hoe u MSPoweruser kunt helpen het redactieteam te ondersteunen Lees meer

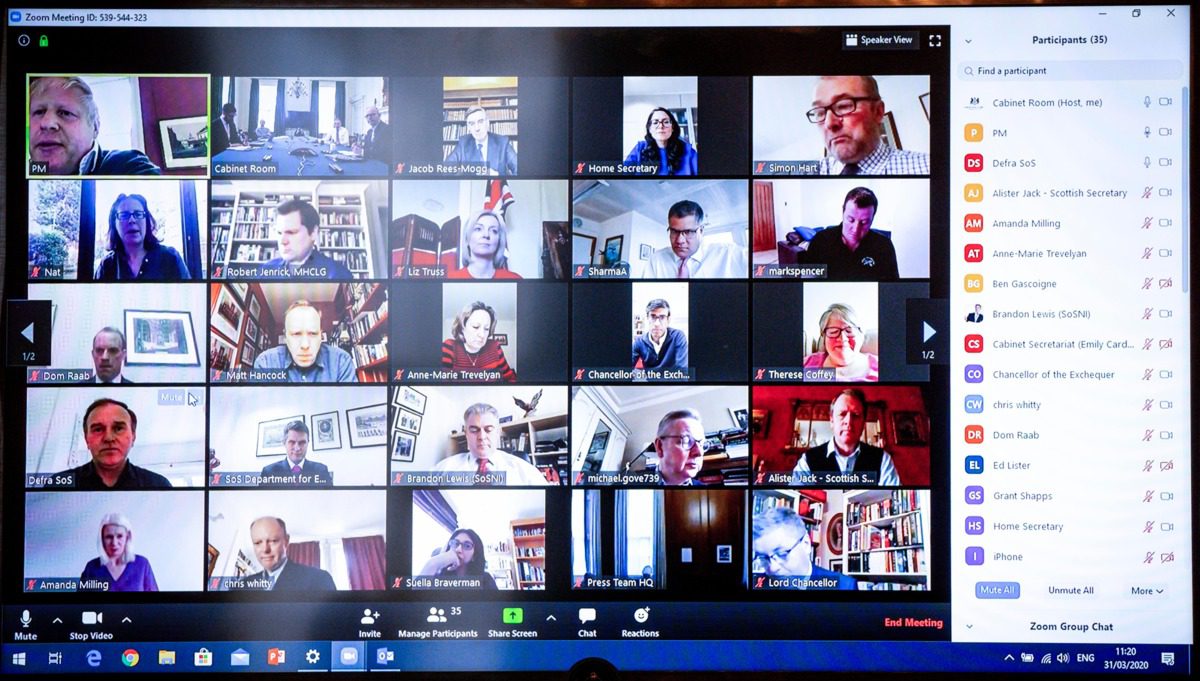

Zoom is tijdens de COVID-19-crisis snel op de voorgrond gekomen als een gebruiksvriendelijke videochatclient en wordt momenteel gebruikt in de hoogste machtsgangen, zoals door de Britse premier en zijn kabinet.

Helaas heeft al die haast en gebruiksgemak ervoor gezorgd dat de klant niet zo robuust is tegen hacking. Eerdere problemen waren onder meer dat kwaadaardige websites videogesprekken konden starten zonder gebruikersinteractie en het ontbreken van volledige codering van video.

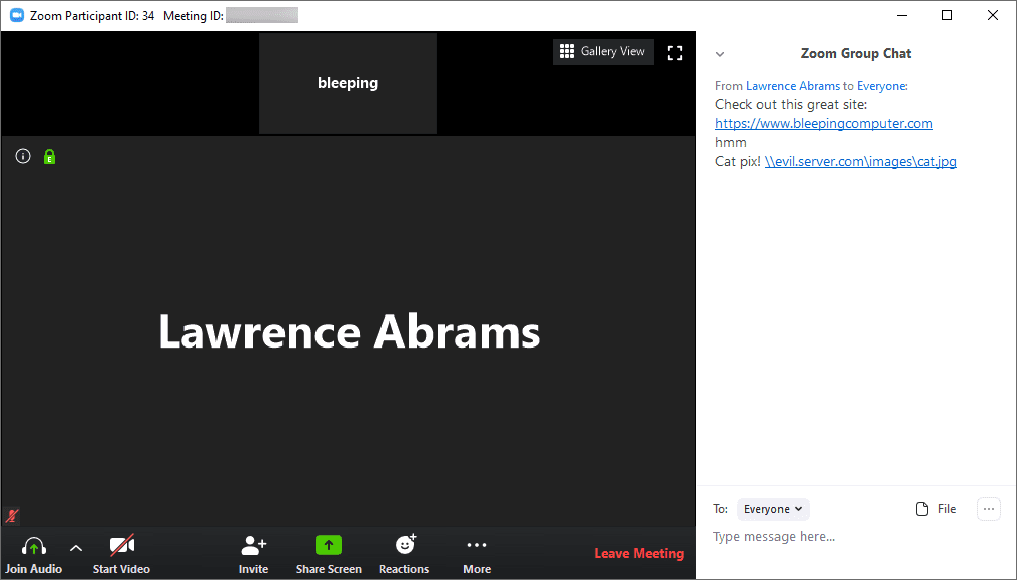

Er is een nieuwe, gemakkelijk te misbruiken kwetsbaarheid onthuld, waardoor hackers gemakkelijk de Windows-gebruikersnaam en het wachtwoord van deelnemers kunnen stelen als ze op een kwaadaardige link in het chatvenster klikken.

Het probleem is dat Zoom automatisch links omzet in klikbare links, inclusief netwerkpaden.

Wanneer chatdeelnemers op die links klikken, probeert Windows automatisch in te loggen op die netwerkshare, waarbij uw gebruikersnaam en NTLM-wachtwoordhash worden verzonden, die gemakkelijk binnen enkele seconden kunnen worden gekraakt met gratis tools zoals Hashcat.

Met Zoom-bombing, wat betekent dat vreemden gemakkelijk aan grote sessies kunnen deelnemen, kan het probleem gemakkelijk een aantal zeer belangrijke computers en netwerken in gevaar brengen.

Zoom, die op de hoogte is van het probleem, kan het probleem oplossen door netwerkpaden niet om te zetten in klikbare links, terwijl netwerkbeheerders in de tussentijd het automatisch verzenden van netwerkinloggegevens kunnen uitschakelen via het groepsbeleid'Netwerkbeveiliging: NTLM beperken: uitgaand NTLM-verkeer naar externe servers', hoewel dit problemen kan veroorzaken bij het openen van bronnen op sommige netwerken.

Thuisgebruikers kunnen de BeperkVerzendenNTLMVerkeer Registerwaarde onder de HKEY_LOCAL_MACHINE\SYSTEEM\CurrentControlSet\Control\Lsa\MSV1_0 toets en zet deze op 2. Ze hoeven niet opnieuw op te starten.

Lees meer over deze beperking terwijl we wachten op een oplossing bij BleepingComputer hier.

Update 1:

Er is weer een Zoom-beveiligingsfout ontdekt. Zoom lekt e-mailadressen en gebruikersfoto's en stelt sommige gebruikers in staat een videogesprek met vreemden te starten. Dit komt door de manier waarop de app omgaat met contacten die volgens hem voor dezelfde organisatie werken. Lees er uitgebreid over hier.

Update 2:

In de komende 90 dagen zal Zoom al zijn middelen gebruiken om proactief beveiligings- en privacyproblemen beter te identificeren, aan te pakken en op te lossen. Zoom zal dus de komende 3 maanden geen nieuwe functies toevoegen. Het zal ook een uitgebreide evaluatie uitvoeren met externe experts en representatieve gebruikers om de veiligheid van zijn service te begrijpen en te waarborgen. Meer informatie over deze aankondiging hier.