PortSmash: nieuw ontdekte zijkanaalaanval gevonden met Intel-processors met HyperThreading

2 minuut. lezen

Uitgegeven op

Lees onze openbaarmakingspagina om erachter te komen hoe u MSPoweruser kunt helpen het redactieteam te ondersteunen Lees meer

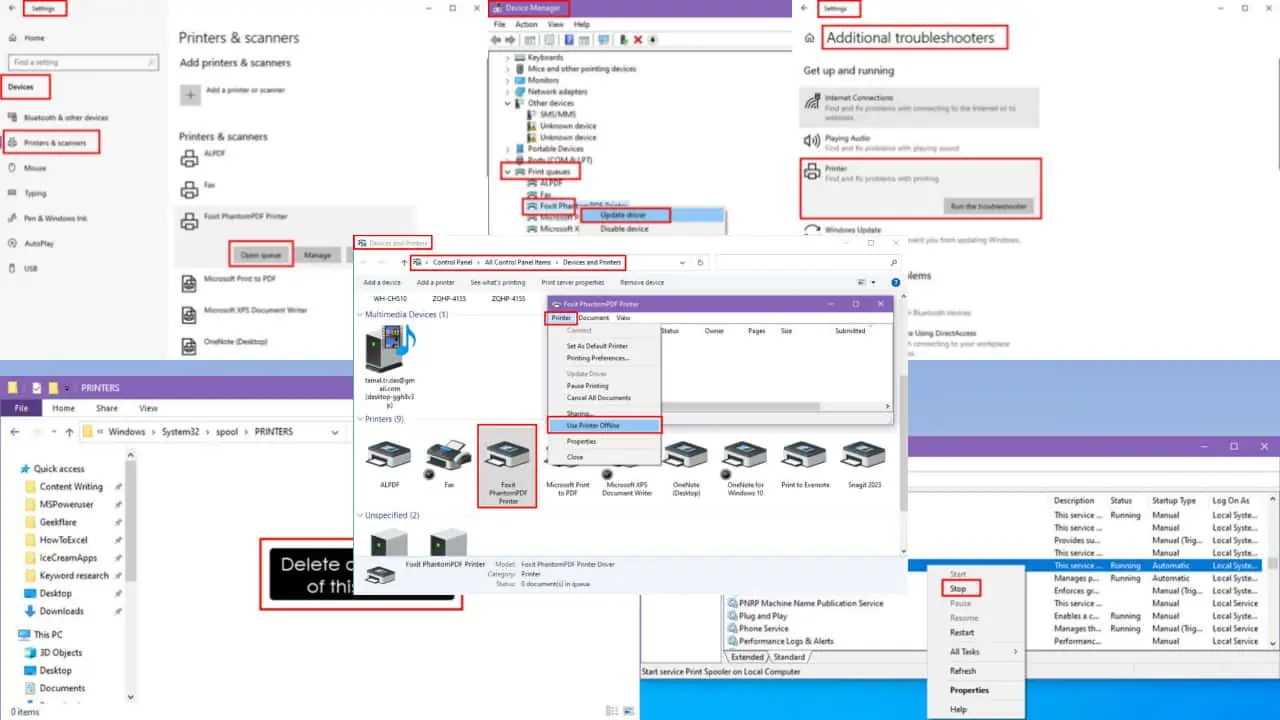

Er is een nieuwe kwetsbaarheid ontdekt die Intel-processors heeft met HyperThreading. Nagesynchroniseerd als PortSmash, is het geïdentificeerd als een nieuwe zijkanaalaanval die een andere methode gebruikt dan de Speculative Execution-kwetsbaarheid die eerder dit jaar werd gevonden.

Voor degenen die het niet weten, een zijkanaal is elke aanval die is gebaseerd op informatie die is verkregen uit de implementatie van een computersysteem, in plaats van zwakke punten in het geïmplementeerde algoritme zelf. Timinginformatie, stroomverbruik, elektromagnetische lekken of zelfs geluid kunnen een extra informatiebron vormen die benut kan worden. De kwetsbaarheid werd ontdekt door een team van vijf academici van de Tampere University of Technology in Finland en de Technical University of Havana, Cuba. Onderzoekers zeiden dat PortSmash alle CPU's beïnvloedt die SMT-architectuur (Simultaneous Multithreading) gebruiken. Onderzoekers zeiden dat de kwetsbaarheid van invloed is op CPU's die door Intel zijn gemaakt, maar zijn sceptisch dat dit ook van invloed kan zijn op die van AMD.

Onze aanval heeft niets te maken met het geheugensubsysteem of caching. De aard van de lekkage is te wijten aan het delen van de uitvoeringsengine op SMT-architecturen (bijv. Hyper-Threading). Meer specifiek detecteren we poortconflicten om een timing-zijkanaal te construeren om informatie te exfiltreren uit processen die parallel lopen op dezelfde fysieke kern.

Het team heeft PoC gepubliceerd op: GitHub die een PortSmash-aanval op Intel Skylake en Kaby Lake CPU's demonstreert. Intel heeft daarentegen een verklaring vrijgegeven waarin de kwetsbaarheid wordt erkend.

Intel heeft bericht gekregen van het onderzoek. Dit probleem is niet afhankelijk van speculatieve uitvoering en is daarom niet gerelateerd aan Spectre, Meltdown of L1 Terminal Fault. We verwachten dat het niet uniek is voor Intel-platforms. Onderzoek naar zijkanaalanalysemethoden is vaak gericht op het manipuleren en meten van de kenmerken, zoals timing, van gedeelde hardwarebronnen. Software of softwarebibliotheken kunnen tegen dergelijke problemen worden beschermd door gebruik te maken van veilige ontwikkelingspraktijken voor zijkanalen. Het beschermen van de gegevens van onze klanten en het waarborgen van de veiligheid van onze producten is een topprioriteit voor Intel en we zullen blijven samenwerken met klanten, partners en onderzoekers om de vastgestelde kwetsbaarheden te begrijpen en te verminderen.

- Intel

Vorig jaar ontdekte een ander team van onderzoekers een vergelijkbare zijkanaalkwetsbaarheid die de Hyper-Threading-technologie van Intel aantastte. Het is misschien tijd voor gebruikers om HT/SMT op hun apparaten uit te schakelen en over te stappen op een architectuur die geen SMT/HT gebruikt.

Via: Windows Verenigde