Met de nieuwe tool van Microsoft kunnen bedrijfsbeveiligingsteams nep-ransomwarecampagnes uitvoeren

2 minuut. lezen

Uitgegeven op

Lees onze openbaarmakingspagina om erachter te komen hoe u MSPoweruser kunt helpen het redactieteam te ondersteunen Lees meer

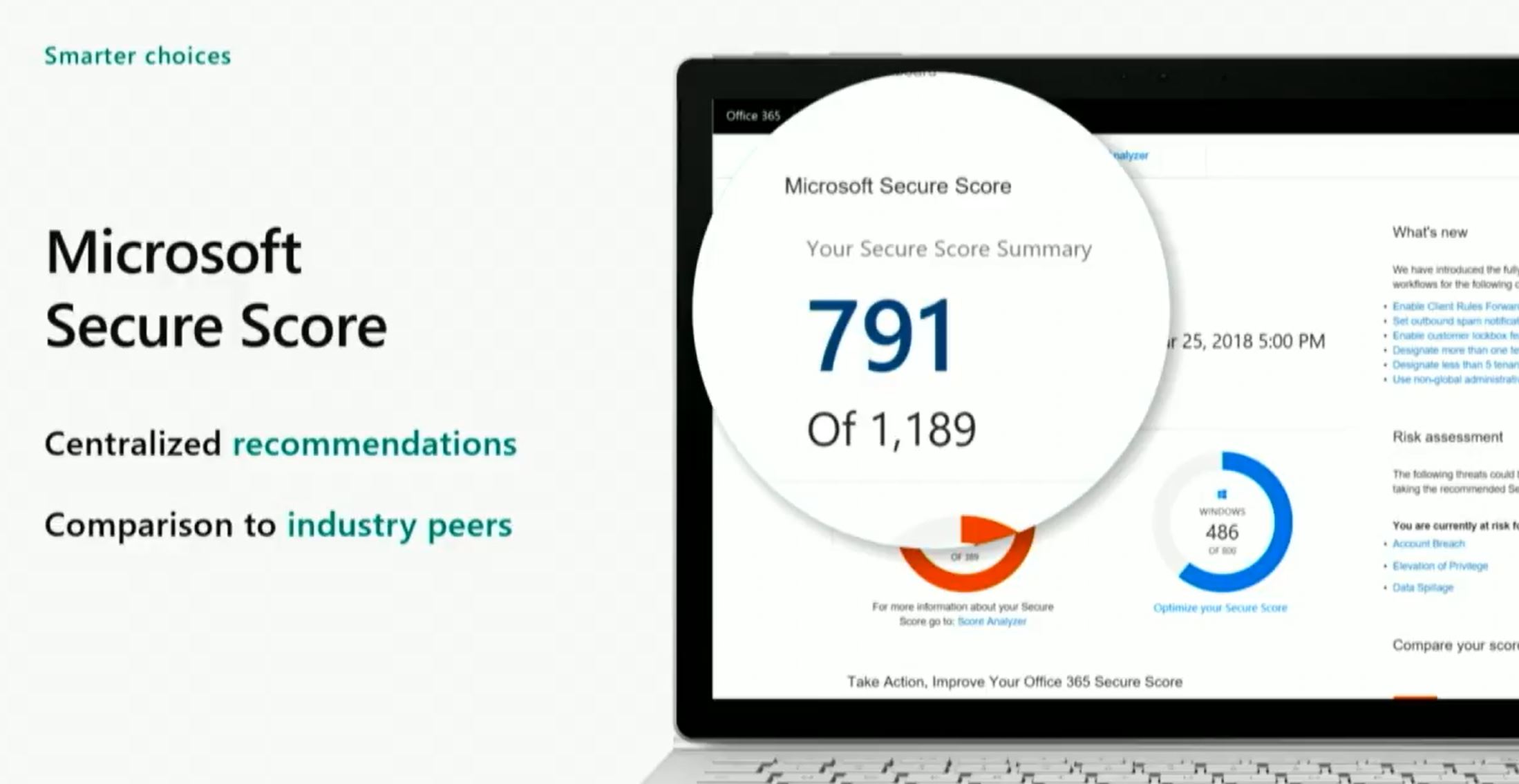

Microsoft heeft vandaag twee nieuwe tools uitgebracht om IT-professionals te helpen bij het vereenvoudigen van de manier waarop zij de beveiliging binnen hun onderneming beheren. De eerste tool heet Microsoft Secure Score, waarmee organisaties kunnen bepalen welke besturingselementen ze moeten inschakelen om gebruikers, gegevens en apparaten te beschermen. Het stelt organisaties ook in staat hun score te vergelijken met vergelijkbare profielen met behulp van ingebouwde machine learning.

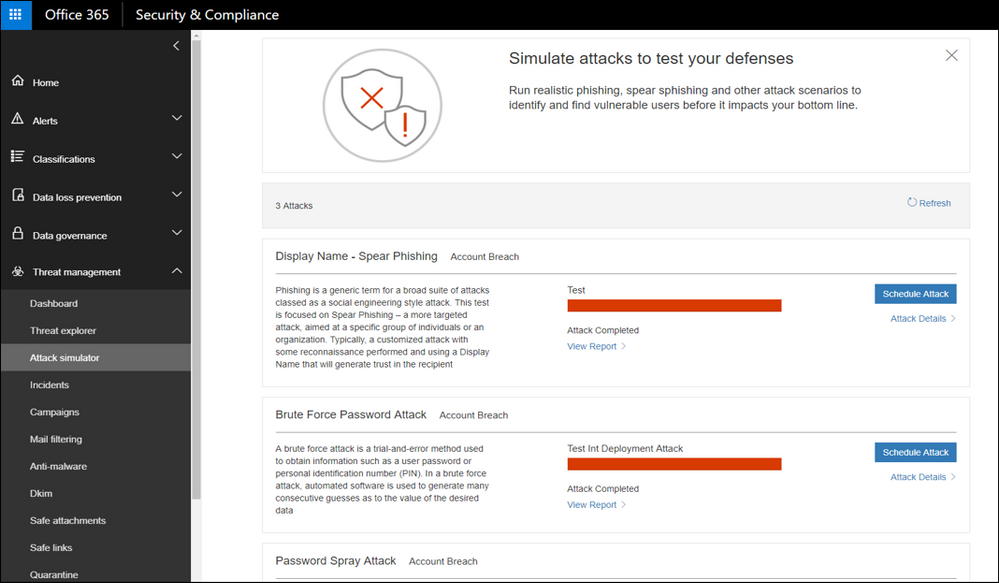

De tweede tool heet Aanvalsimulator waarmee bedrijfsbeveiligingsteams gesimuleerde aanvallen kunnen uitvoeren, waaronder nep-ransomware en phishing-campagnes. Dit zal hen helpen om de reacties van hun werknemers te leren kennen en de beveiligingsinstellingen dienovereenkomstig af te stemmen. Ze kunnen voorlopig de volgende aanvallen uitvoeren.

- Weergavenaam Spear Phishing Attack: Phishing is de algemene term voor sociaal ontworpen aanvallen die zijn ontworpen om referenties of persoonlijk identificeerbare informatie (PII) te verzamelen. Spear phishing is een subset van dit aanvalstype dat gericht is, vaak gericht op een specifieke groep, persoon of organisatie. Deze aanvallen zijn aangepast en gebruiken meestal een afzendernaam die vertrouwen wekt bij de ontvanger.

- Wachtwoord Spray Attack: Om te voorkomen dat kwaadwillenden voortdurend de wachtwoorden van gebruikersaccounts raden, is er vaak een accountvergrendelingsbeleid. Een account wordt bijvoorbeeld vergrendeld nadat een bepaald aantal verkeerde wachtwoorden voor een gebruiker is geraden. Als u echter één wachtwoord zou nemen en dit zou proberen bij elk afzonderlijk account in een organisatie, zou dit geen blokkeringen veroorzaken. De wachtwoordspray-aanval maakt gebruik van veelgebruikte wachtwoorden en is gericht op veel accounts in een organisatie in de hoop dat een van de accounthouders een algemeen wachtwoord gebruikt waarmee een hacker het account kan invoeren en er de controle over kan krijgen. Vanaf dit gecompromitteerde account kan een hacker meer aanvallen lanceren door de identiteit van de accounthouder aan te nemen.

- Brute Force-wachtwoordaanval: Dit type aanval bestaat uit een hacker die veel wachtwoorden of wachtwoordzinnen probeert in de hoop uiteindelijk correct te raden. De aanvaller controleert systematisch alle mogelijke wachtwoorden en wachtwoordzinnen totdat de juiste is gevonden.

Meer informatie over deze nieuwe Attack Simulator-tool hier.

Gebruikersforum

0 berichten