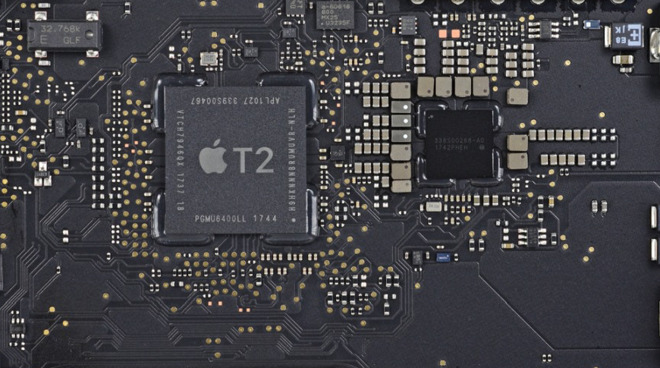

Hackers zeggen dat ze de T2 Secure Enclave-chip van Apple hebben gekraakt

2 minuut. lezen

Bijgewerkt op

Lees onze openbaarmakingspagina om erachter te komen hoe u MSPoweruser kunt helpen het redactieteam te ondersteunen Lees meer

Apple heeft lang veel van hun Secure Enclave Processor in hun iPhones en recenter Macbooks 'gemaakt, maar vandaag kondigden hackers een "niet-patchbare" exploit voor de processor aan die hen theoretisch volledige controle zou kunnen geven over apparaten die door de chips worden beschermd, inclusief het decoderen van gevoelige gegevens.

De exploit combineert twee eerdere kwetsbaarheden (heckm8 en Blackbird) die werden gebruikt om iPhones te jailbreaken, met de hack waardoor ze tijdens het opstarten code konden uitvoeren in de T2-beveiligingschip.

Volgens hacker ironPeak heeft Apple een debug-interface opengelaten in de T2-beveiligingschip die naar klanten wordt verzonden, waardoor iedereen zonder authenticatie de Device Firmware Update (DFU) -modus kan openen.

Op dit moment is het jailbreaken van een T2-beveiligingschip het verbinden met een Mac / MacBook via USB-C en het draaien van versie 0.11.0 van de Checkra1n-jailbreaksoftware tijdens het opstartproces van de Mac.

Maar "met deze methode is het mogelijk om een USB-C-kabel te maken die automatisch gebruik kan maken van je macOS-apparaat bij het opstarten", zei ironPeak.

Omdat de hack hardwarematig is, is deze ‘unpatchable’ en zijn iPhone- en Mac-gebruikers kwetsbaar als ze hun apparaat uit het zicht laten, bijvoorbeeld als ze door de douane gaan. Het presenteert dat het nog steeds vereist dat uw apparaat opnieuw wordt opgestart.

"Als u vermoedt dat er met uw systeem is geknoeid, gebruik dan Apple Configurator om bridgeOS opnieuw te installeren op uw T2-chip die hier wordt beschreven. Als je een potentieel doelwit bent van statelijke actoren, verifieer dan de integriteit van je SMC-payload met .eg rickmark / smcutil en laat je apparaat niet onbewaakt achter, ”zei ironPeak.

Lees meer op Ironpeak's site hier.

via ZDNet