Google verklaart toegenomen in-the-wild exploits

3 minuut. lezen

Uitgegeven op

Lees onze openbaarmakingspagina om erachter te komen hoe u MSPoweruser kunt helpen het redactieteam te ondersteunen Lees meer

Er lijkt een toename te zijn van de uitdrukking 'uitbuiting voor CVE-1234-567 bestaat in het wild' in de recente Chrome-blogs. Het is begrijpelijkerwijs alarmerend voor de meeste Chrome-gebruikers. Hoewel de toename van exploits inderdaad zorgwekkend zou kunnen zijn, legde Chrome Security uit dat de trend ook een indicatie zou kunnen zijn van de toegenomen zichtbaarheid van exploitatie. Dus, wat is het?

De trend wordt waarschijnlijk door beide redenen veroorzaakt, volgens: Adrian Taylor van Chrome Security in een blog om enkele misvattingen hierover op te helderen.

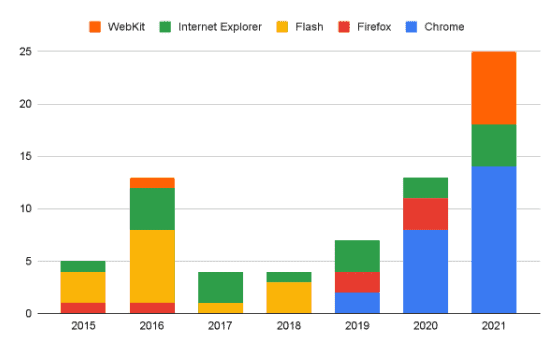

Project Zero heeft alle geïdentificeerde in-the-wild zero-day bugs voor browsers opgespoord, waaronder WebKit, Internet Explorer, Flash, Firefox, en Chroom.

De toename van deze exploitaties in Chrome is behoorlijk merkbaar van 2019 tot 2021. Integendeel, er waren geen zero-day bugs in Chrome van 2015 tot 2018. Chrome Security verduidelijkt dat dit niet hoeft te betekenen dat er totaal 'geen' exploitatie was in Chromium-gebaseerde browsers gedurende deze jaren. Het erkent dat er geen volledig beeld is van actieve exploitatie en dat de beschikbare gegevens steekproefbias kunnen hebben.

Dus waarom zijn er nu veel exploits? Chrome-beveiliging schrijft dit toe aan vier mogelijke redenen: transparantie van de leverancier, een geëvolueerde focus op aanvallers, voltooiing van het Site Isolation-project en de relatie tussen complexiteit en softwarefouten.

Ten eerste publiceren veel van de browsermakers nu details over dergelijke exploitaties via hun release-communicatie. Dit was in het verleden niet de praktijk waarbij browsermakers niet aankondigden dat een bug werd aangevallen, zelfs als ze hiervan op de hoogte waren.

Ten tweede is er een evolutie in de focus van de aanvaller. Begin 2020 stapte Edge over op de Chromium-renderingengine. Natuurlijk gaan aanvallers voor het meest populaire doelwit, omdat ze dan meer gebruikers zouden kunnen aanvallen.

Ten derde kan de toename van bugs te wijten zijn aan de recente voltooiing van het meerjarige Site Isolation-project, waardoor één bug bijna onvoldoende is om veel schade aan te richten. Als zodanig hadden aanvallen in het verleden waarvoor slechts één enkele bug nodig was, nu meer nodig. Vóór 2015 bevinden meerdere webpagina's zich in slechts één renderproces, waardoor het mogelijk is om gebruikersgegevens van andere websites te stelen met slechts één enkele bug. Met het Site Isolation-project moeten trackers twee of meer bugs aan elkaar koppelen om het rendererproces in gevaar te brengen en in het Chrome-browserproces of besturingssysteem te springen.

Ten slotte kan dit te wijten zijn aan het simpele feit dat software bugs bevat en dat een fractie daarvan kan worden uitgebuit. De browsers weerspiegelen de complexiteit van het besturingssysteem, en een hoge complexiteit staat gelijk aan meer bugs.

Deze dingen betekenen dat het aantal misbruikte bugs geen exacte maatstaf is voor het beveiligingsrisico. Het Chrome-team verzekert echter dat ze hard werken aan het detecteren en oplossen van bugs voordat ze worden vrijgegeven. In termen van n-day-aanvallen (uitbuiting van bugs die al waren opgelost), was hun 'patch gap' aanzienlijk afgenomen van 35 dagen in Chrome (gemiddeld 76 tot 18 dagen). Ze kijken er ook naar uit om dit verder te verminderen.

Desalniettemin erkende Chrome dat deze aanvallen, ongeacht de snelheid waarmee ze proberen de in-the-wild-uitbuiting op te lossen, slecht zijn. Als zodanig doen ze erg hun best om de aanval duur en ingewikkeld te maken voor de vijand. Specifieke projecten die Chrome op zich neemt, zijn onder meer de voortdurende versterking van de site-isolatie, speciaal voor Android, V8 hoop zandbak, MiraclePtr- en Scan-projecten, geheugenveilige talen bij het schrijven van nieuwe Chrome-onderdelen en mitigaties na exploitatie.

Chrome werkt er hard aan om de beveiliging te waarborgen door middel van deze grote projecten voor beveiligingsengineering. Gebruikers kunnen echter iets eenvoudigs doen om te helpen. Als Chrome u eraan herinnert om te updaten, doe dat dan.