Zelfs de politie heeft moeite met het hacken van Windows Phones

1 minuut. lezen

Bijgewerkt op

Lees onze openbaarmakingspagina om erachter te komen hoe u MSPoweruser kunt helpen het redactieteam te ondersteunen Lees meer

Magnet Forensics heeft een interessant artikel geplaatst over forensische analyse van Windows Phones, waaruit blijkt wat de autoriteiten kunnen met een teruggevonden handset.

Interessant genoeg lijkt het erop dat Windows-telefoons iets moeilijker zijn om informatie uit te halen dan andere apparaten, waarbij Magnet zegt:

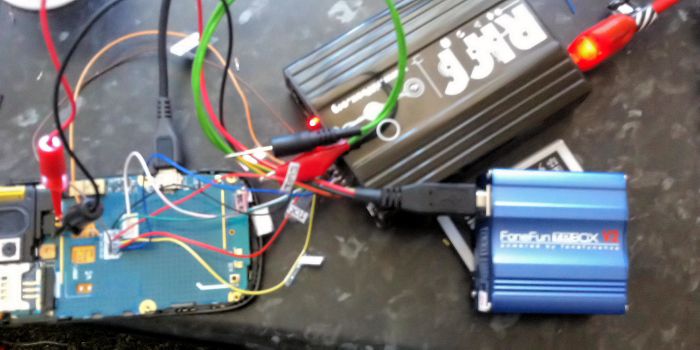

Een van de grootste uitdagingen voor Windows Phone-analyse is de acquisitiefase. In tegenstelling tot andere apparaten, zoals iOS en Android, zijn JTAG- en Chip-off-acquisities de enige methoden om de meeste Windows Phones te verwerven. Dit betekent dat uw traditionele forensische acquisitietools zoals Cellebrite, XRY, MPE+, etc. de gegevens niet van een Windows Phone kunnen verkrijgen.

Examinatoren moeten handmatig verbinding maken met de Standard Test Access Ports (TAP) en de onbewerkte fysieke gegevens uit het geheugen overbrengen, of de fysieke chip handmatig van de telefoon lossolderen en de gegevens rechtstreeks lezen om enig bewijs van de telefoon te verkrijgen.

Klinkt iets minder triviaal dan gewoon de handset inpluggen.

De software van Magnet Forensic kan sms-berichten, oproeplogboeken en contacten herstellen, en ook gegevens van apps van derden, maar interessant genoeg is het niet in staat om uw e-mail te lezen. We vragen ons af hoe succesvol de app zal zijn tegen een apparaat met volledige codering.

Lees meer over hun software hier.