De BIOS-software van Dell staat open voor misbruik op afstand, waardoor 30 miljoen laptops worden getroffen

2 minuut. lezen

Uitgegeven op

Lees onze openbaarmakingspagina om erachter te komen hoe u MSPoweruser kunt helpen het redactieteam te ondersteunen Lees meer

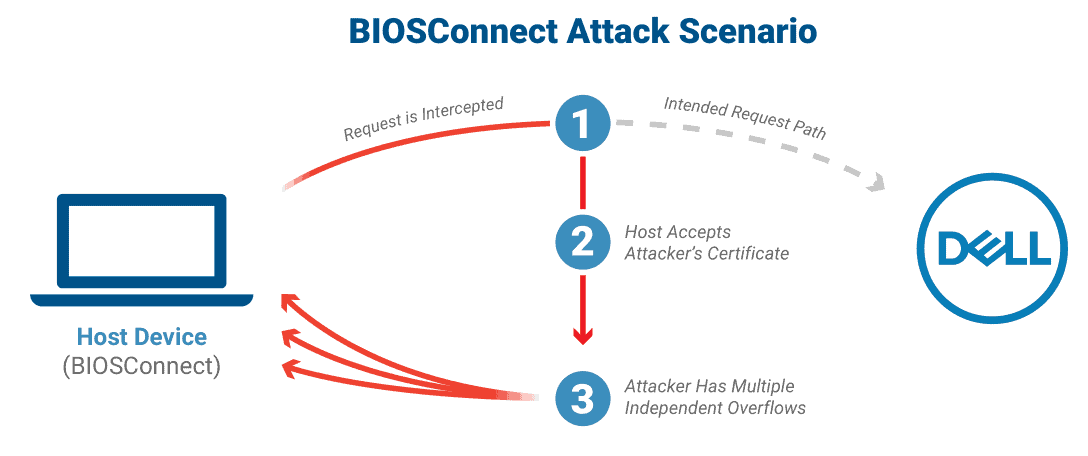

Beveiligingsonderzoek Eclypsium heeft ontdekt dat Dell's externe BIOS-updatesoftware openstaat voor een man-in-the-middle-aanval, waardoor aanvallers op afstand code kunnen uitvoeren in het BIOS van maximaal 129 verschillende Dell-laptopmodellen.

"Een dergelijke aanval zou kwaadwillenden in staat stellen het opstartproces van het apparaat te controleren en het besturingssysteem en de beveiligingscontroles van een hogere laag te ondermijnen", leggen onderzoekers van Eclypsium uit.

Eclypsium zegt dat tot 30 miljoen apparaten, waaronder consumenten- en zakelijke laptops, desktops en tablets, zijn getroffen.

Het gaat om de BIOSConnect-functie, die deel uitmaakt van Dell's SupportAssistant. Deze functie is vooraf geïnstalleerd op de meeste Dell Windows-apparaten.

De service maakt gebruik van een onveilige TLS-verbinding van BIOS naar Dell en heeft drie overloopkwetsbaarheden waardoor aanvallers elke gewenste software op apparaten kunnen leveren.

Twee van de overloopbeveiligingsfouten "beïnvloeden het herstelproces van het besturingssysteem, terwijl de andere het firmware-updateproces beïnvloedt", zegt Eclypsium. "Alle drie de kwetsbaarheden zijn onafhankelijk en elk kan leiden tot het uitvoeren van willekeurige code in het BIOS."

De onderzoekers zeggen dat alle apparaten hun BIOS moeten hebben bijgewerkt en raden aan om de BIOSConnect-functie van Dell hiervoor niet te gebruiken.

Lees Eclypsium's verslag hier en de volledige lijst met getroffen apparaatmodellen in Advies van Dell.

via BeginnersWeb