OMIGOD! Microsoftは、AzureのデフォルトのLinux構成に大きなRCEホールを残しました

2分。 読んだ

上で公開

MSPoweruser の編集チームの維持にどのように貢献できるかについては、開示ページをお読みください。 続きを読む

Microsoftは、Linuxが大好きだと言っていますが、OSのAzureインストールのハッカーに非常に簡単なルートアクセスを提供しないようにすることには、愛情が及ばなかったようです。

警備会社ウィズの研究チーム 最近、多くの一般的なAzureサービスに組み込まれているOpen Management Infrastructure(OMI)と呼ばれるあまり知られていないソフトウェアエージェントに一連の驚くべき脆弱性が発見されました。

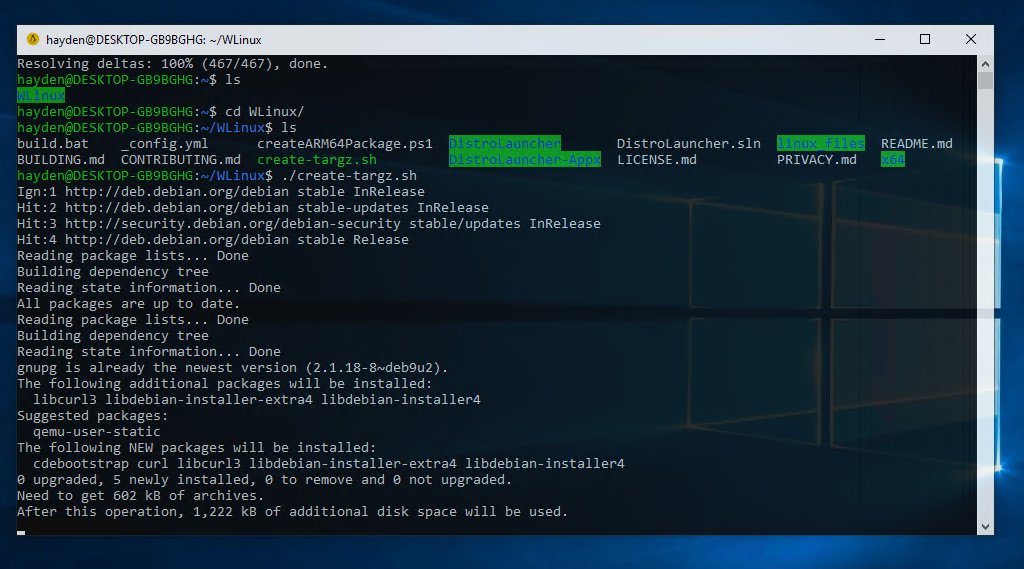

お客様がAzureを含むクラウドにLinux仮想マシンをセットアップすると、特定のAzureサービスを有効にすると、OMIエージェントが知らないうちに自動的にデプロイされます。 パッチが適用されていない限り、攻撃者はXNUMXつの脆弱性を簡単に悪用して、root権限にエスカレートし、悪意のあるコードをリモートで実行できます(たとえば、身代金目的でファイルを暗号化する)。

リモートマシンでルートアクセスを取得するためにハッカーがしなければならないことはすべて、認証ヘッダーが削除された単一のパケットが送信されることです。

OMIがポート5986、5985、または1270を外部に公開している場合、システムは脆弱です。

「単純な条件付きステートメントのコーディングミスと初期化されていない認証構造体の組み合わせのおかげで、Authorizationヘッダーのないリクエストの特権は、デフォルトでuid = 0、gid = 0、つまりrootになります。」

Wizは脆弱性をOMIGODと呼んでおり、AzureへのLinuxインストールの最大65%が脆弱であると考えています。

Microsoftは、パッチを適用したOMIバージョン(1.6.8.1)をリリースしました。 さらに、Microsoftは、OMIを手動で更新するようにお客様にアドバイスしました。Microsoftが推奨する手順を参照してください。 ページ をご覧ください

Wizは、ポート5985、5986、1270でOMIをリッスンしている場合は、RCEの脆弱性(CVE-2021-38647)から保護するために、これらのポートへのネットワークアクセスをすぐに制限することをお勧めします。

、 ZDNetの