新しいフィッシング攻撃は、Office365の配信不能メッセージのふりをします

2分。 読んだ

更新日

MSPoweruser の編集チームの維持にどのように貢献できるかについては、開示ページをお読みください。 続きを読む

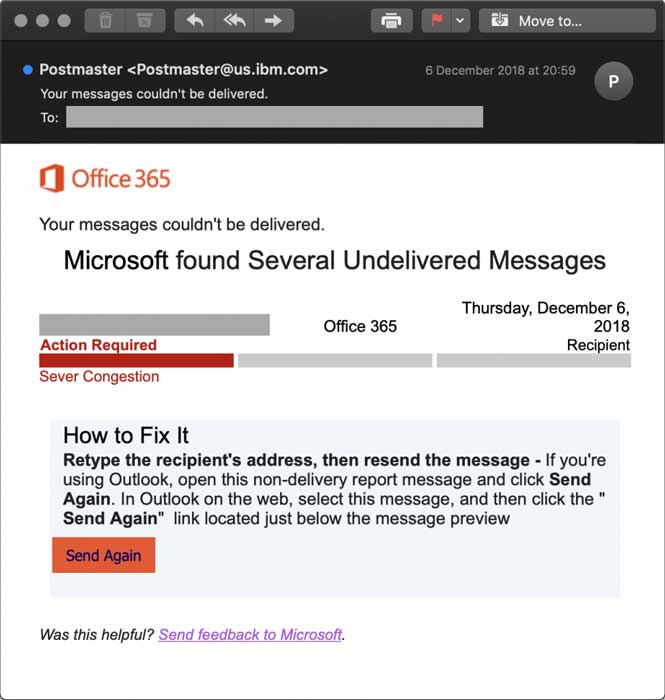

最近、クレデンシャルを盗むためにOffice365の配信不能メッセージを装った新しいフィッシング攻撃が発見されました。

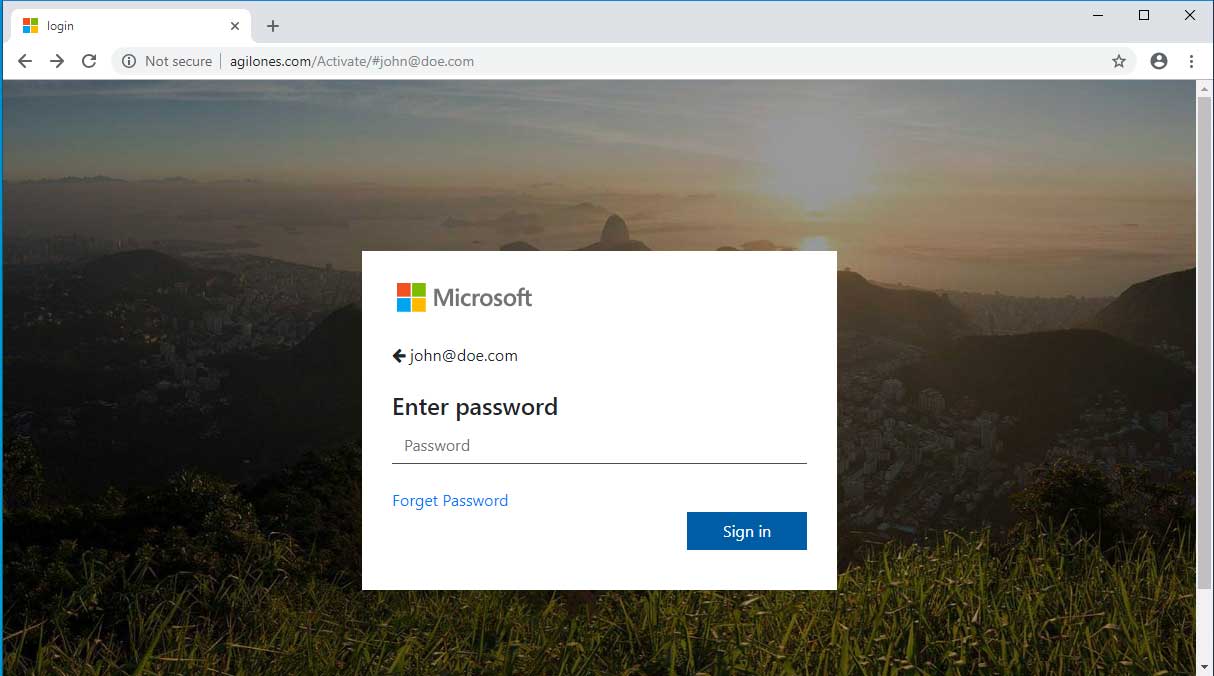

この攻撃は、ISCハンドラーのXavier Mertensによって最初に発見され、「Microsoftがいくつかの未配信メッセージを検出した」と述べています。 次に、「再送信」リンクをクリックして、電子メールの送信を再試行するように求められます。 ユーザーが「再送信」リンクをクリックすると、Microsoftのログインページと同じように見えるWebサイトが開きます。 次に、ページはユーザーにパスワードの入力を求めます。これにより、sendmails()というJavascriptがアクティブになり、電子メールアドレスとパスワードがsendx.phpスクリプトに送信され、ユーザーは正規のOffice365ログインURLにリダイレクトされます。

電子メールはかなり正当に見えますが、これらのフィッシング攻撃に陥るのを防ぐ方法があります。 最初の最も重要な表示は、「再送信」ボックスです。 Microsoftは、失敗した後に再度電子メールを送信するオプションを提供することはありません。 Outlookに戻り、手動で送信する必要があります。 次に、失敗メッセージは、電子メールを送信した直後に到着します。 大事なことを言い忘れましたが、常にアドレスバーのリンクをチェックし、それが安全であり、公式Webサイトであることを確認してください。

経由: 漂白コンピュータ