新しい脆弱性がMacOSでカーネルエクスプロイトを引き起こす可能性があります

2分。 読んだ

上で公開

MSPoweruser の編集チームの維持にどのように貢献できるかについては、開示ページをお読みください。 続きを読む

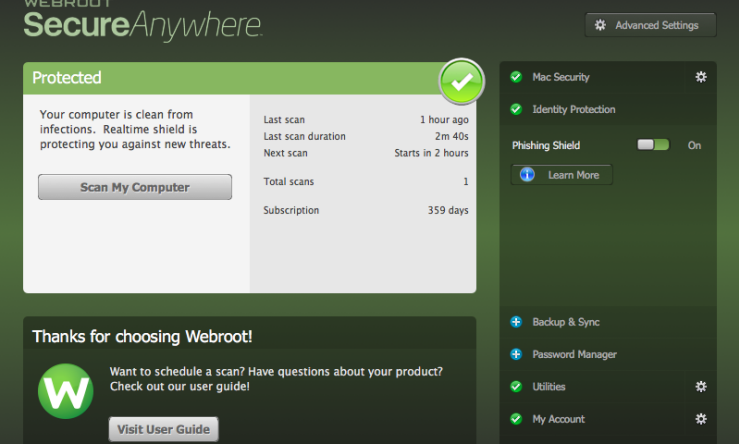

新しい脆弱性が発見されましたが、今回はアンチウイルスです。 最近、研究者はWebrootAnti-virusのMacバージョンに重大な脆弱性があることを発見しました。

Webroot SecureAnywhereの脆弱性と呼ばれ、攻撃者がMacOSのカーネルレベルで任意のコードを実行できるようにします。 この脆弱性は、TrustwaveSpiderLabsの研究者によって最初に発見されました。

ユーザーが制御可能なポインターの逆参照は、macOS用のWebroot SecureAnywhereソリューションのカーネルドライバーに存在します。その根本的な原因は、ユーザーが指定した任意のポインターが読み取られ、書き込まれる可能性があることです。 そのため、この問題は、ポインタによって参照されるメモリの元の値が(int)-1に等しくなければならないという警告とともに、write-what-whereカーネルガジェットを攻撃者に提供します。

ただし、マルウェアはローカルにしか注入できないため、攻撃者はデバイスにアクセスできる必要があります。

ローカルのみであるため、攻撃者はマルウェアをローカルで実行するか、ログインしたユーザーにソーシャルエンジニアリングを介してエクスプロイトを開くように仕向ける必要があります。

この脆弱性は29年2018月24日に最初に発見され、Webrootは2018年XNUMX月XNUMX日にこの欠陥のパッチをリリースしました。同社はまた、ブログ投稿でパッチに関する詳細を共有しました。

お客様のセキュリティは、Webrootにとって最も重要です。 この脆弱性は、9.0.8.34年24月2018日からお客様に提供されているソフトウェアバージョンXNUMXで修正されました。この脆弱性による侵害の証拠はありません。

脆弱性にパッチが適用されていることを確認するために、バージョン9.0.8.34にアップグレードすることをお勧めします。

経由: 最新のハッキングニュース