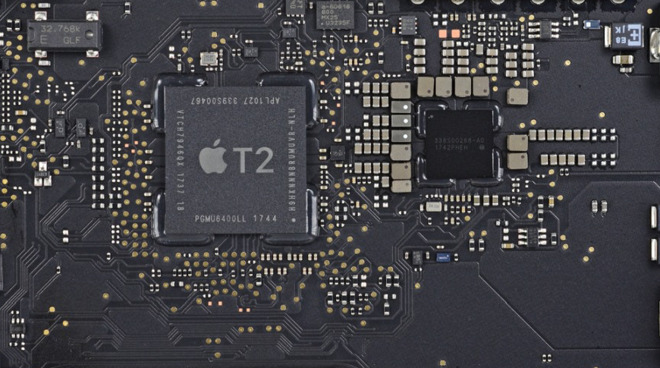

האקרים אומרים שהם פיצחו את שבב T2 Secure Enclave של אפל

2 דקות לקרוא

עודכן בתאריך

קרא את דף הגילויים שלנו כדי לגלות כיצד תוכל לעזור ל-MSPoweruser לקיים את צוות העריכה קראו עוד

אפל הפכה הרבה זמן ממעבד ה- Secure Enclave שלהם במכשירי האייפון שלהם ולאחרונה גם ל- Macbooks, אך היום האקרים הודיעו על ניצול "לא ניתן לתיקון" עבור המעבד, אשר תיאורטית יכול לתת להם שליטה מלאה על מכשירים המוגנים על ידי השבבים, כולל פענוח נתונים רגישים.

הניצול משלב שתי נקודות תורפה מוקדמות יותר (heckm8 ו- Blackbird) ששימשו ל- jailbreak מכשירי iPhone, כאשר הפריצה מאפשרת להם להריץ קוד בתוך שבב האבטחה T2 בזמן האתחול.

על פי ההאקר ironPeak, אפל השאירה ממשק ניפוי באגים פתוח במשלוח שבבי האבטחה T2 ללקוחות, ומאפשר לכל אחד להיכנס למצב עדכון קושחת ההתקנים (DFU) ללא אימות.

כרגע פריצת שבב אבטחה T2 כוללת חיבור ל- Mac / MacBook באמצעות USB-C והפעלת גרסה 0.11.0 של תוכנת jailbreaking Checkra1n במהלך תהליך האתחול של ה- Mac.

עם זאת "באמצעות שיטה זו, ניתן ליצור כבל USB-C שיכול לנצל באופן אוטומטי את מכשיר ה- MacOS שלך בעת האתחול", אמר ironPeak.

בגלל הפריצה שמבוססת על חומרה זה "לא ניתן לתיקון" ומשתמשי האייפון והמק פגיעים אם הם משאירים את המכשיר שלהם מחוץ לטווח הראייה שלהם, כמו למשל מעבר במכס. הוא מציג שהוא עדיין מחייב אתחול מחדש של המכשיר.

"אם אתה חושד שמטפלים במערכת שלך, השתמש ב- Apple Configurator כדי להתקין מחדש את bridgeOS על שבב T2 המתואר כאן. אם אתה יעד פוטנציאלי של גורמי מדינה, ודא את תקינות המטען שלך ב- SMC באמצעות .eg rickmark / smcutil ואל תשאיר את המכשיר ללא פיקוח, "אמר ironPeak.

קראו עוד באתר של Ironpeak כאן.

באמצעות ZDNet