Fai attenzione a questo nuovo ransomware Tycoon che prende di mira i PC Windows

2 minuto. leggere

Edizione del

Leggi la nostra pagina informativa per scoprire come puoi aiutare MSPoweruser a sostenere il team editoriale Per saperne di più

L'FBI Internet Crime Complaint Center (IC3) lo scorso anno ha pubblicato l'"Internet Crime Report". Il rapporto ha rivelato che la criminalità informatica è costata ben 3.5 miliardi di dollari (2.7 miliardi di sterline) nel 2019. Gli aggressori utilizzano il ransomware per estrarre denaro da aziende e singoli utenti. L'unità di ricerca sulla sicurezza di BlackBerry ha recentemente scoperto un nuovo ransomware che ha colpito un istituto di istruzione europeo. A differenza della maggior parte dei ransomware scoperti fino ad oggi, questo nuovo modulo ransomware è compilato in un formato di file immagine Java (JIMAGE). JIMAGE è un formato di file che memorizza immagini JRE personalizzate progettate per essere utilizzate dalla Java Virtual Machine (JVM) in fase di esecuzione.

Ecco come è avvenuto l'attacco:

- Per ottenere la persistenza sulla macchina della vittima, gli aggressori avevano utilizzato una tecnica chiamata IFEO (Image File Execution Options). Le impostazioni IFEO sono memorizzate nel registro di Windows. Queste impostazioni offrono agli sviluppatori la possibilità di eseguire il debug del proprio software tramite l'allegato di un'applicazione di debug durante l'esecuzione di un'applicazione di destinazione.

- È stata quindi eseguita una backdoor insieme alla funzionalità OSK (On-Screen Keyboard) di Microsoft Windows del sistema operativo.

- Gli aggressori hanno disabilitato la soluzione anti-malware dell'organizzazione con l'uso dell'utilità ProcessHacker e modificato le password per i server Active Directory. Ciò lascia la vittima incapace di accedere ai propri sistemi.

- La maggior parte dei file degli aggressori sono stati sottoposti a timestomp, comprese le librerie Java e lo script di esecuzione, e avevano timestamp della data del file dell'11 aprile 2020, 15:16:22

- Infine, gli aggressori hanno eseguito il modulo ransomware Java, crittografando tutti i file server inclusi i sistemi di backup che erano collegati alla rete.

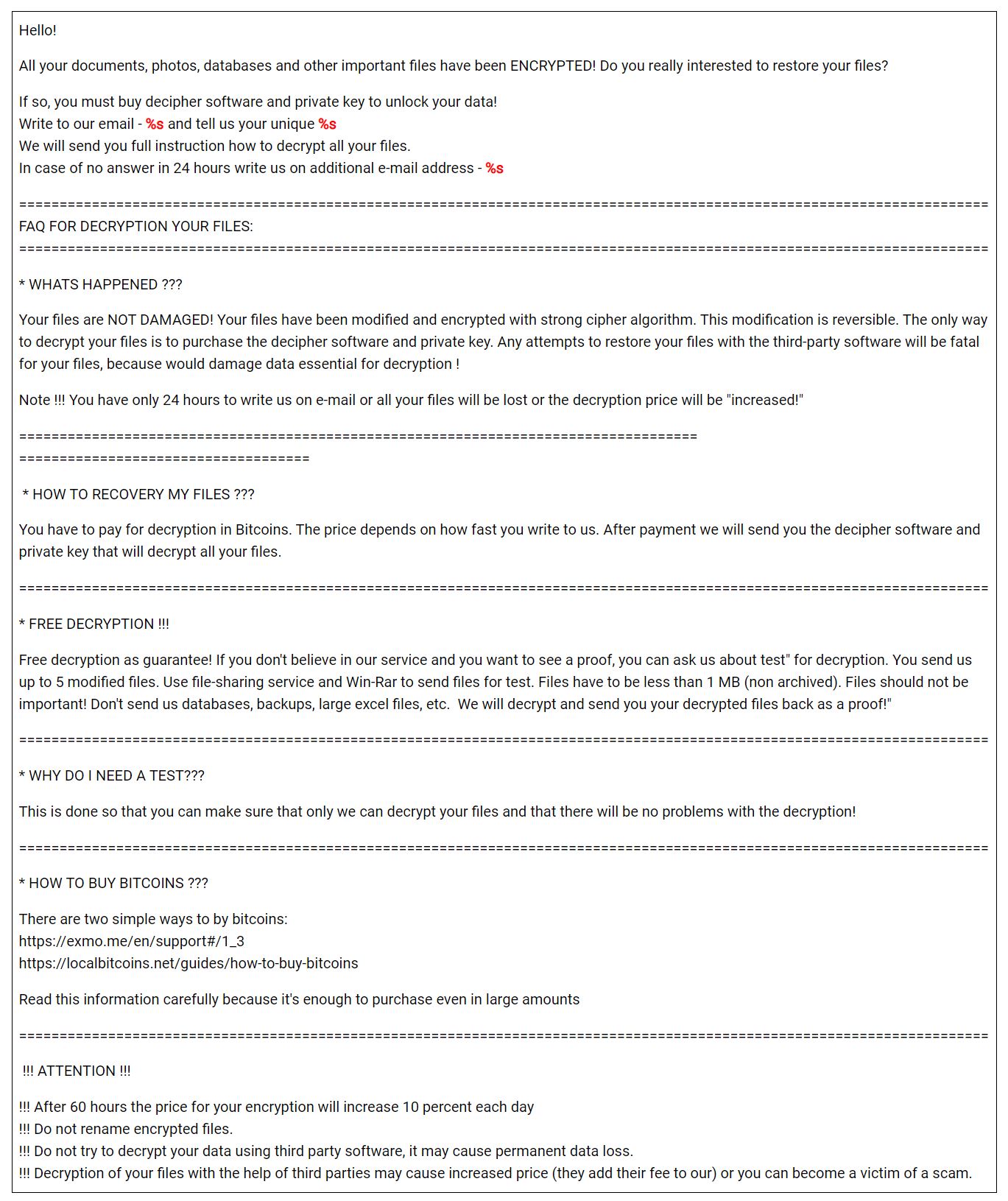

Dopo l'estrazione del file zip associato al ransomware, sono presenti tre moduli intitolati "tycoon". Quindi, il team di Blackberry ha chiamato questo ransomware magnate. Dai un'occhiata alla richiesta di riscatto del magnate di seguito.

Puoi trovare maggiori dettagli su questo ransomware dal link sottostante.

Fonte: Mora