Google spiega l'aumento degli exploit in natura

3 minuto. leggere

Edizione del

Leggi la nostra pagina informativa per scoprire come puoi aiutare MSPoweruser a sostenere il team editoriale Per saperne di più

Sembra esserci un aumento della frase "exploit for CVE-1234-567 esiste allo stato brado" nei recenti blog di Chrome. È comprensibilmente allarmante per la maggior parte degli utenti di Chrome. Tuttavia, mentre l'aumento degli exploit potrebbe essere davvero preoccupante, Chrome Security ha spiegato che la tendenza potrebbe anche essere indicativa della maggiore visibilità sullo sfruttamento. Allora, qual è?

La tendenza è probabilmente causata da entrambi i motivi, secondo Adrian Taylor di Chrome Security in un blog per chiarire alcune idee sbagliate su questo.

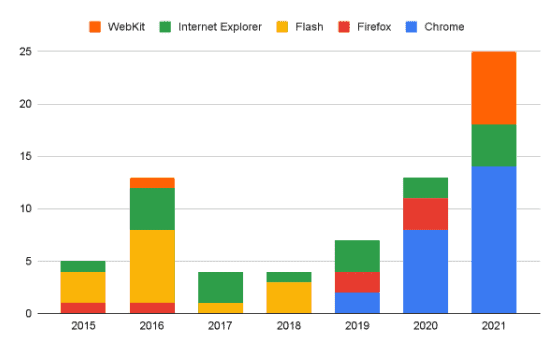

Project Zero ha rintracciato tutti i bug zero-day identificati per i browser, inclusi WebKit, Internet Explorer, Flash, Firefoxe Chrome.

L'aumento di questi exploit in Chrome è abbastanza evidente dal 2019 al 2021. Al contrario, non sono stati registrati bug zero-day in Chrome dal 2015 al 2018. Chrome Security chiarisce che ciò potrebbe non significare che non vi sia stato alcuno sfruttamento del tutto nei browser basati su Chromium durante questi anni. Riconosce di non avere una visione completa dello sfruttamento attivo e che i dati disponibili potrebbero avere errori di campionamento.

Allora perché ci sono molti exploit ora? Chrome Security attribuisce questo a quattro possibili ragioni: trasparenza del fornitore, attenzione evoluta all'attaccante, completamento del progetto Site Isolation e relazione tra complessità e bug del software.

In primo luogo, molti dei produttori di browser ora pubblicano dettagli su tali sfruttamenti attraverso le loro comunicazioni di rilascio. Questa non era la pratica in passato in cui i produttori di browser non annunciavano che un bug veniva attaccato anche se ne erano consapevoli.

In secondo luogo, c'è un'evoluzione nel focus dell'attaccante. All'inizio del 2020, Edge è passato al motore di rendering Chromium. Naturalmente, gli aggressori puntano all'obiettivo più popolare perché potrebbero attaccare più utenti.

In terzo luogo, l'aumento dei bug potrebbe essere dovuto al recente completamento del progetto pluriennale di isolamento del sito, rendendo un bug quasi insufficiente per fare molto male. Pertanto, gli attacchi in passato che richiedevano un solo bug ora ne avevano bisogno di più. Prima del 2015, più pagine Web si trovavano in un unico processo di rendering, rendendo possibile il furto dei dati degli utenti da altri Web con un solo bug. Con il progetto Site Isolation, i tracker devono concatenare due o più bug per compromettere il processo di rendering e passare al processo del browser Chrome o al sistema operativo.

Infine, ciò potrebbe essere dovuto al semplice fatto che il software ha dei bug e una parte di essi potrebbe essere sfruttata. I browser riflettono la complessità del sistema operativo e un'elevata complessità equivale a più bug.

Queste cose significano che il numero di bug sfruttati non è una misura esatta del rischio per la sicurezza. Il team di Chrome, tuttavia, assicura che stanno lavorando sodo per rilevare e correggere i bug prima del rilascio. In termini di attacchi di n giorni (sfruttamento di bug che erano già stati corretti), c'era stata una marcata riduzione del loro "patch gap" da 35 giorni in Chrome (da 76 a 18 giorni in media). Non vedono l'ora di ridurlo ulteriormente.

Tuttavia, Chrome ha riconosciuto che, indipendentemente dalla velocità con cui tentano di riparare lo sfruttamento in natura, questi attacchi sono negativi. In quanto tali, stanno cercando davvero di rendere l'attacco costoso e complicato per il nemico. I progetti specifici che Chrome sta assumendo includono il continuo rafforzamento dell'isolamento del sito, soprattutto per Android, Sandbox dell'heap V8, MiraclePtr e Scansione di progetti, linguaggi sicuri per la memoria nella scrittura di nuove parti di Chrome e mitigazioni post-sfruttamento.

Chrome sta lavorando duramente per garantire la sicurezza attraverso questi importanti progetti di ingegneria della sicurezza. Gli utenti possono fare qualcosa di semplice per aiutare, però. Se Chrome ti ricorda di aggiornare, fallo.