I file falsi su Github potrebbero essere malware, anche di "Microsoft"

2 minuto. leggere

Edizione del

Leggi la nostra pagina informativa per scoprire come puoi aiutare MSPoweruser a sostenere il team editoriale Per saperne di più

Note chiave

- Gli hacker sfruttano i commenti di GitHub per caricare malware mascherati da file attendibili.

- I collegamenti per il download appaiono legittimi includendo il nome dell'autore del caricamento (ad esempio, Microsoft).

- Nessuna soluzione attuale per gli sviluppatori, la disabilitazione dei commenti danneggia la collaborazione.

I ricercatori di sicurezza hanno identificato una vulnerabilità nel sistema di caricamento dei file dei commenti di GitHub che gli autori malintenzionati stanno sfruttando per diffondere malware.

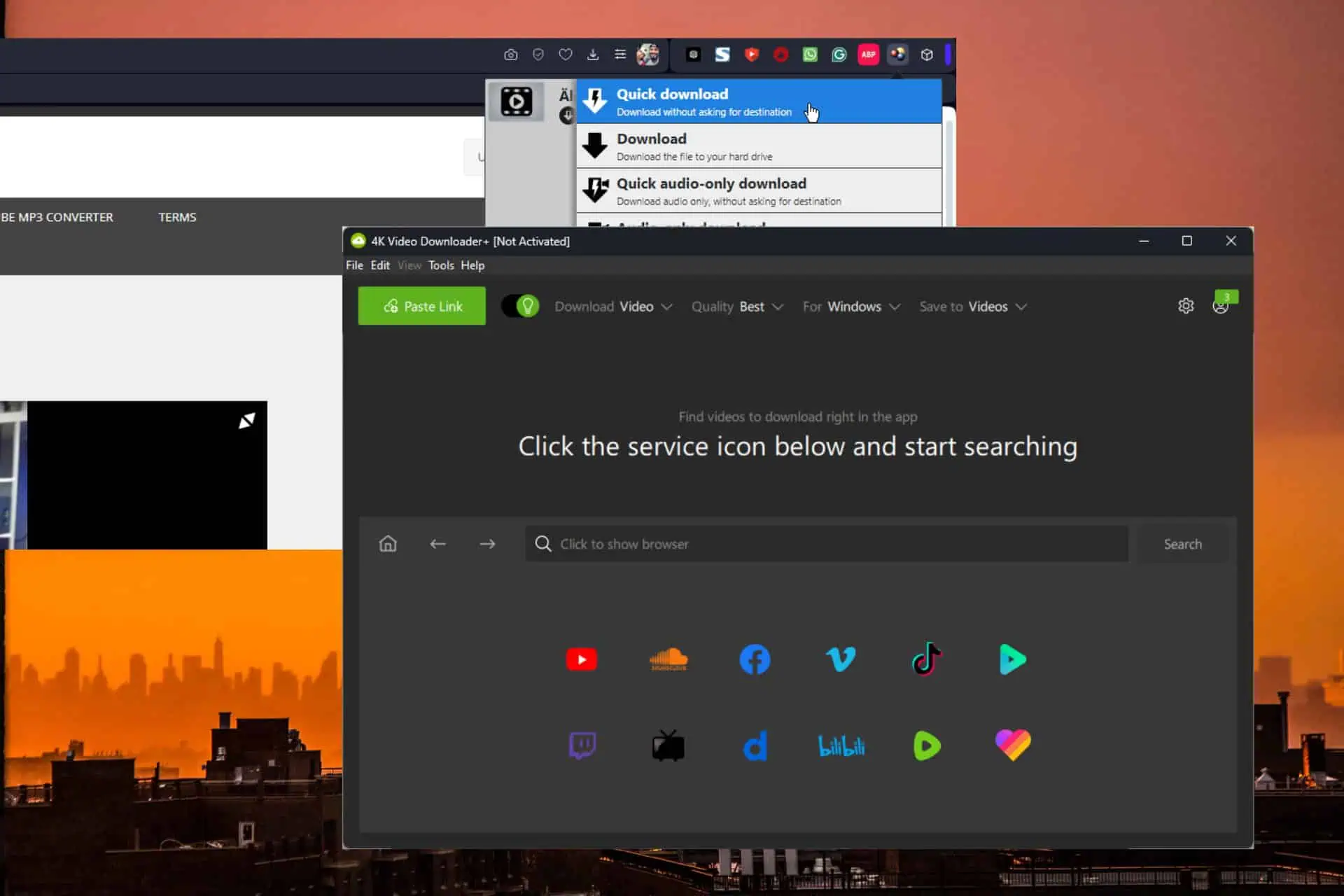

Ecco come funziona: quando un utente carica un file su un file Commento su GitHub (anche se il commento stesso non viene mai pubblicato), viene generato automaticamente un collegamento per il download. Questo collegamento include il nome del repository e del suo proprietario, inducendo potenzialmente le vittime a pensare che il file sia legittimo a causa dell'affiliazione alla fonte attendibile.

Ad esempio, gli hacker potrebbero caricare malware in un repository casuale e il collegamento per il download potrebbe sembrare provenire da un noto sviluppatore o da un'azienda come Microsoft.

Gli URL degli installatori di malware indicano che appartengono a Microsoft, ma non vi è alcun riferimento ad essi nel codice sorgente del progetto.

https://github[.]com/microsoft/vcpkg/files/14125503/Cheat.Lab.2.7.2.zip

https://github[.]com/microsoft/STL/files/14432565/Cheater.Pro.1.6.0.zip

Questa vulnerabilità non richiede alcuna competenza tecnica; è sufficiente caricare semplicemente un file dannoso in un commento.

Ad esempio, un autore di minacce potrebbe caricare un eseguibile malware nel repository del programma di installazione dei driver di NVIDIA che finge di essere un nuovo driver che risolve i problemi in un gioco popolare. Oppure un autore di minacce potrebbe caricare un file in un commento al codice sorgente di Google Chromium e fingere che si tratti di una nuova versione di prova del browser web.

Questi URL sembrerebbero appartenere anche ai repository dell'azienda, rendendoli molto più affidabili.

Sfortunatamente, al momento gli sviluppatori non hanno modo di prevenire questo uso improprio oltre a disabilitare completamente i commenti, il che ostacola la collaborazione sul progetto.

Sebbene GitHub abbia rimosso alcune campagne malware identificate nei rapporti, la vulnerabilità sottostante rimane senza patch e non è chiaro se o quando verrà implementata una correzione.