Una nuova vulnerabilità in Microsoft Word consente agli aggressori di aggirare tutte le difese anti-malware

2 minuto. leggere

Edizione del

Leggi la nostra pagina informativa per scoprire come puoi aiutare MSPoweruser a sostenere il team editoriale Per saperne di più

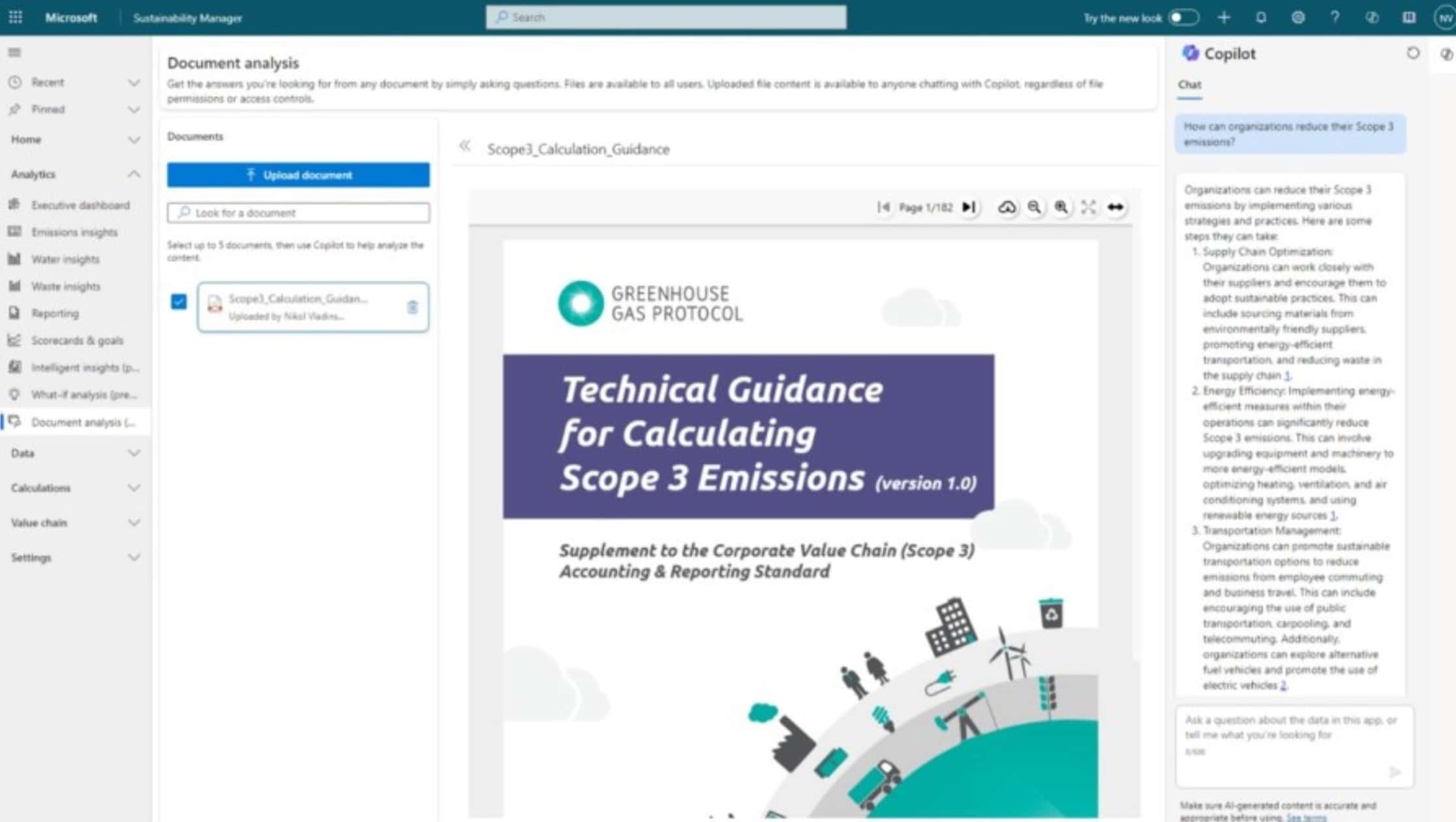

Una nuova vulnerabilità che colpisce Microsoft Word è stata scoperta da un gruppo di ricercatori di Mimecast Research Labs. La vulnerabilità colpisce Microsoft Word e Microsoft sembra disinteressata a correggerla presto.

I ricercatori hanno confermato un bug che consente agli hacker di eludere tutte le misure di sicurezza come l'antimalware sul sistema di destinazione. Il difetto riguarda il modo in cui Microsoft gestisce gli errori di overflow di numeri interi nel formato di file OLE. Un gruppo di hacker con sede fuori dalla Siria ha sfruttato la vulnerabilità OLE per aggirare tutte le misure di sicurezza.

Il gruppo è stato in grado di sfruttare questo bug per aggirare molte soluzioni di sicurezza progettate per proteggere i dati dall'infestazione, comprese le principali tecnologie sandbox e anti-malware.

Il codice malware rivela che è in grado di visitare URL, creare file e/o cartelle, eseguire comandi shell ed eseguire e terminare programmi. Può anche rubare informazioni registrando sequenze di tasti ed eventi del mouse.

Mimecast Research Labs ha già informato Microsoft della vulnerabilità, ma la società ha affermato di non essere interessata a risolverla in questo momento.

Microsoft ha riconosciuto che si trattava di un comportamento non intenzionale, ma ha rifiutato di rilasciare una patch di sicurezza in questo momento, poiché il problema da solo non provoca danneggiamento della memoria o esecuzione di codice. Il problema potrebbe essere risolto in un secondo momento.