Otentikasi Windows Hello dilewati dengan kamera palsu

2 menit Baca

Ditampilkan di

Baca halaman pengungkapan kami untuk mengetahui bagaimana Anda dapat membantu MSPoweruser mempertahankan tim editorial Baca lebih lanjut

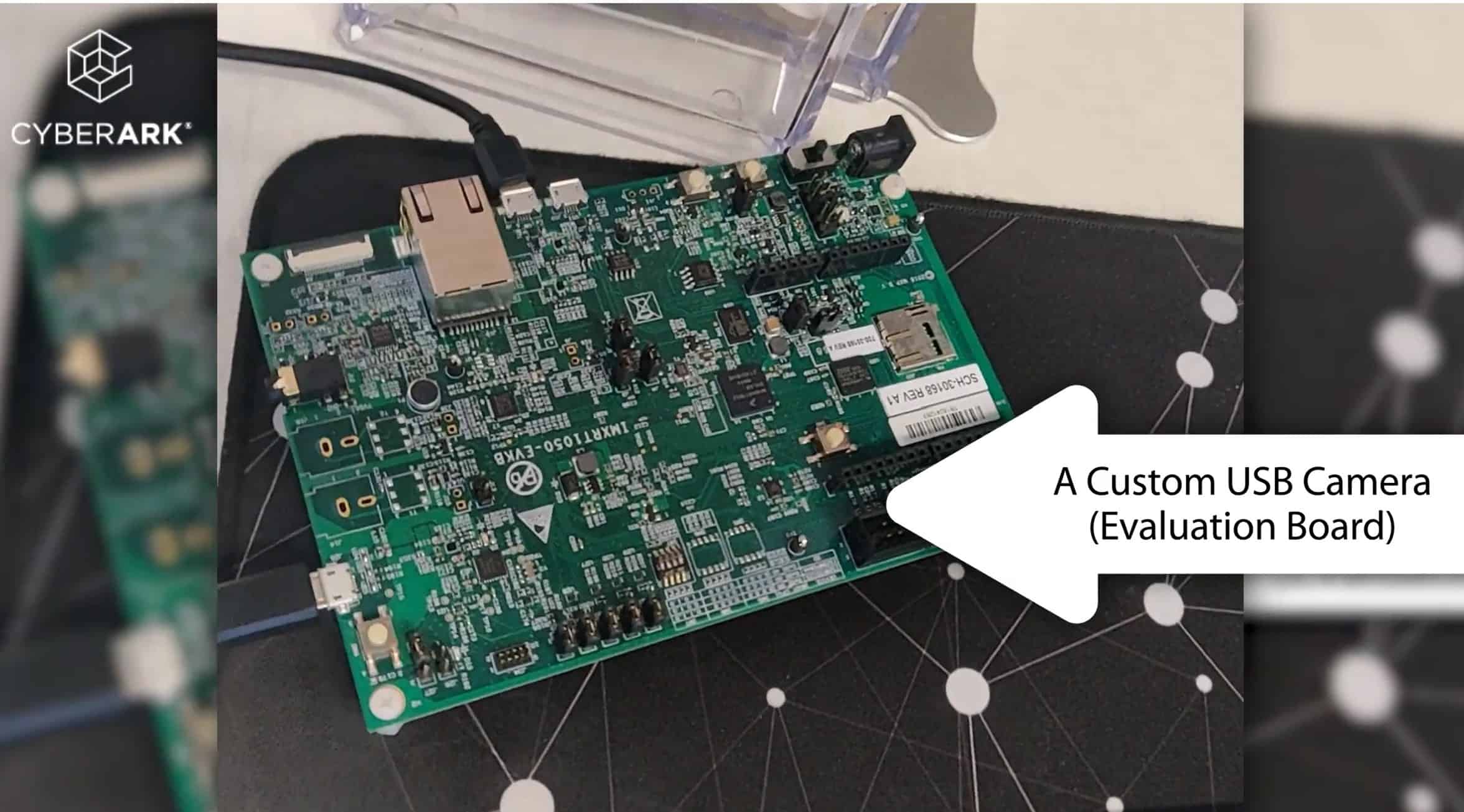

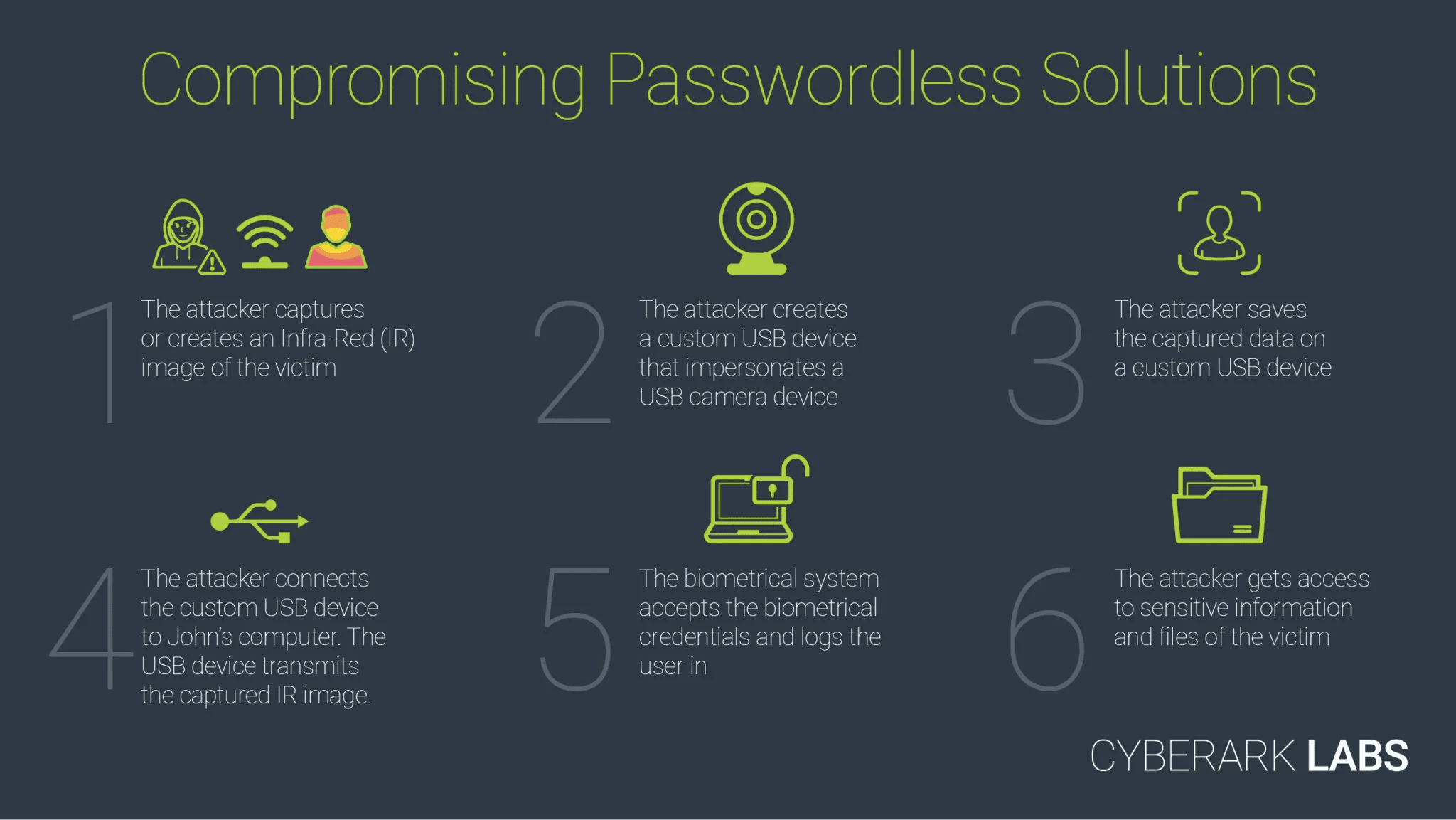

Peretas telah menunjukkan bahwa mereka dapat melewati keamanan Windows Hello dengan menggunakan kamera USB palsu yang mengirimkan gambar infra-merah yang diambil dari target yang tampaknya diterima dengan senang hati oleh Windows Hello.

Masalahnya tampaknya adalah kesediaan Windows Hello untuk menerima kamera berkemampuan IR apa pun sebagai kamera Windows Hello, yang memungkinkan peretas untuk menawarkan uap data yang dimanipulasi daripada data nyata ke PC.

Selain itu, ternyata peretas hanya perlu mengirim dua bingkai ke PC – satu tangkapan IR nyata dari target, dan satu bingkai hitam kosong. Tampaknya frame kedua diperlukan untuk mengelabui tes keaktifan Windows Hello.

CyberArk Labs mengatakan gambar IR dapat ditangkap oleh kamera IR jarak jauh khusus atau dengan kamera yang ditempatkan secara diam-diam di lingkungan target, seperti lift.

Microsoft telah mengenali kerentanan dalam penasehat CVE-2021-34466 dan telah menawarkan Windows Hello Enhanced Sign-in Security sebagai mitigasi. Ini hanya memungkinkan kamera Windows Hello yang merupakan bagian dari rantai kepercayaan kriptografi dari OEM untuk digunakan sebagai sumber data, sesuatu yang menurut catatan CyberArk tidak didukung oleh semua perangkat.

Baca selengkapnya di CyberArk di sini.