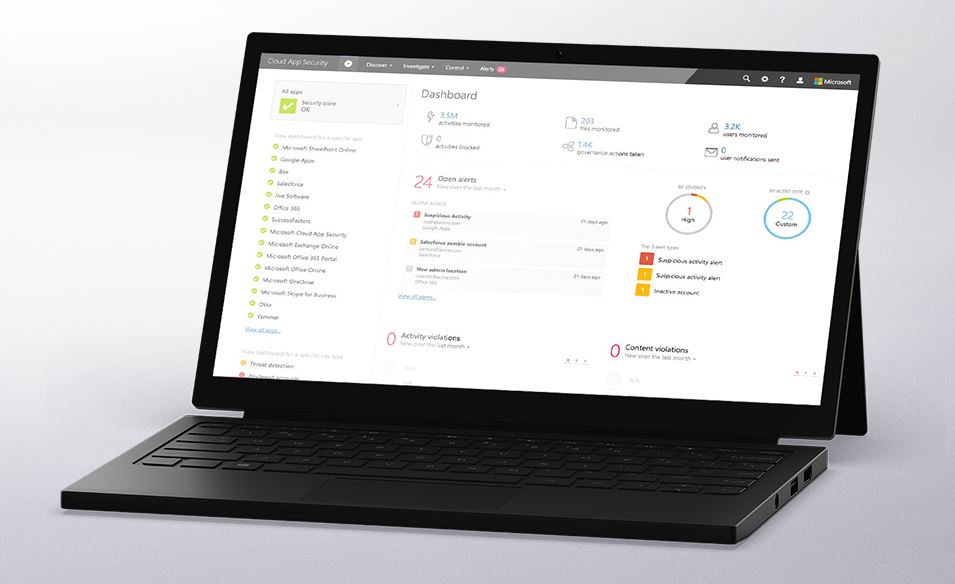

Fitur Keamanan Aplikasi Cloud Microsoft menawarkan logoff langsung bagi pengguna yang mencurigakan

2 menit Baca

Ditampilkan di

Baca halaman pengungkapan kami untuk mengetahui bagaimana Anda dapat membantu MSPoweruser mempertahankan tim editorial Baca lebih lanjut

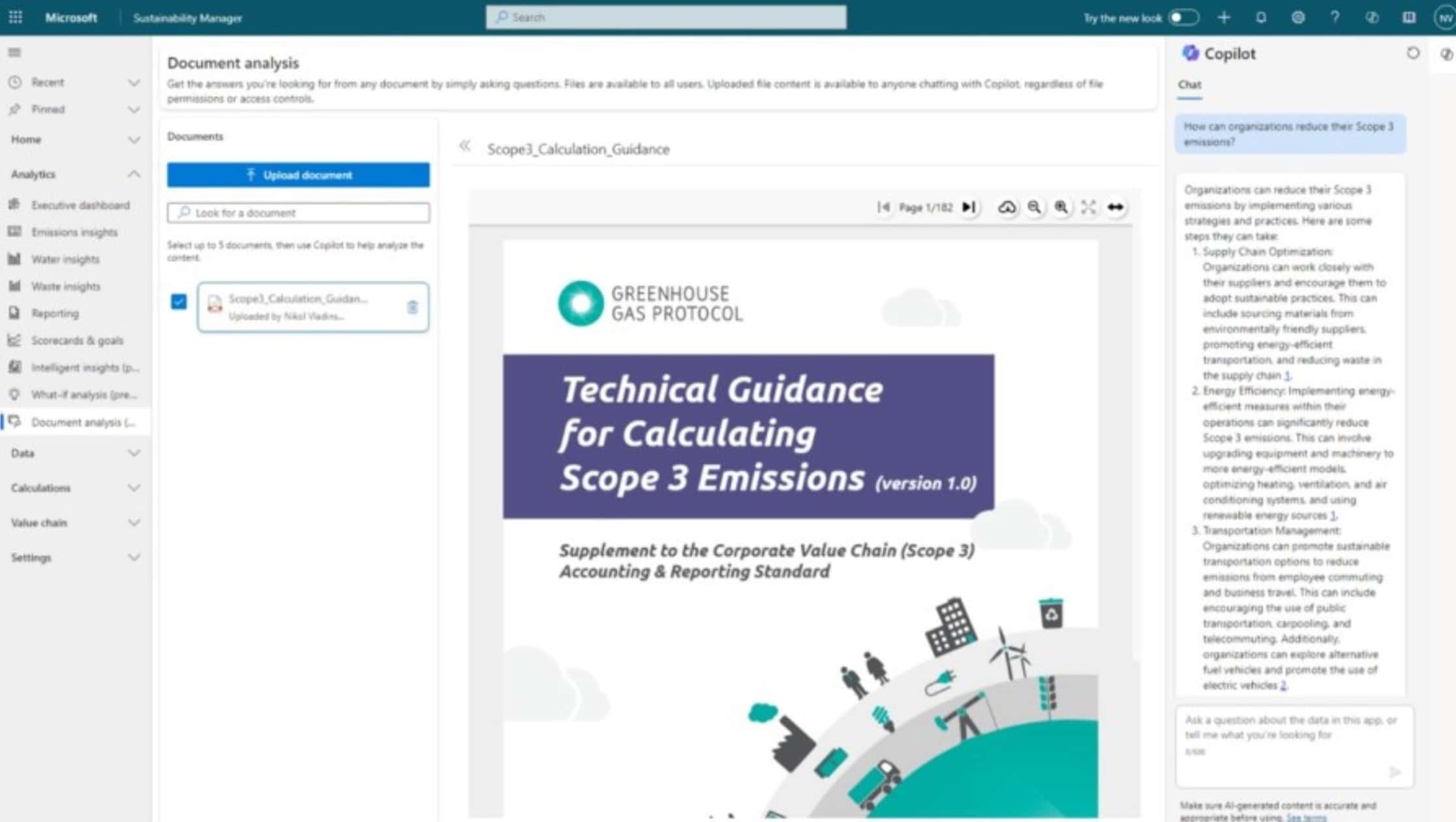

Cloud App Security memungkinkan organisasi untuk memanfaatkan sepenuhnya aplikasi cloud, namun tetap mengontrol data mereka, melalui peningkatan visibilitas ke dalam aktivitas. Ini juga membantu mereka mengungkap bayangan TI, menilai risiko, menegakkan kebijakan, menyelidiki aktivitas, dan menghentikan ancaman. Salah satu tantangan utama dalam melindungi aplikasi berbasis cloud adalah penyerang dapat bergerak cepat untuk mengakses data penting. Dengan integrasi Azure Active Directory, Microsoft hari ini mengumumkan fitur baru di Cloud App Security yang akan membantu admin segera merespons.

Saat penyerang mendapatkan akses tidak sah ke akun, praktik industri yang umum adalah menonaktifkan akun. Tapi ini tidak cukup! Jika akun secara aktif digunakan untuk mengekstrak data, mendapatkan hak istimewa yang lebih tinggi di organisasi, atau metode lain apa pun yang membuat sesi penyerang tetap aktif, mereka masih dapat menggunakan akun yang disusupi.

Saat aktivitas mencurigakan diidentifikasi di portal Cloud App Security, admin sekarang dapat memulai tindakan perbaikan otomatis dengan keluar dari pengguna ini. Cloud App Security membatalkan semua token penyegaran pengguna yang dikeluarkan untuk aplikasi cloud. Pengguna harus masuk lagi ke Office 365 dan semua aplikasi lain yang diakses melalui Azure Active Directory.

Admin dapat mempelajari cara mengaktifkan fitur ini di sini.