Microsoft mengungkapkan pemadaman Azure selama 2 jam minggu ini disebabkan oleh DNS DDOS

2 menit Baca

Diperbarui pada

Baca halaman pengungkapan kami untuk mengetahui bagaimana Anda dapat membantu MSPoweruser mempertahankan tim editorial Baca lebih lanjut

Ini menjadi sangat menakutkan bagi penyedia layanan dan pengguna, dengan jumlah serangan pada perangkat elektronik dan layanan tampaknya meningkat secara eksponensial.

Layanan cloud Microsoft tampaknya menjadi target tertentu, dengan pemadaman 2 jam terbaru disalahkan atas lonjakan anomali” permintaan DNS dari seluruh dunia yang menargetkan domain tertentu yang dihosting di Azure.

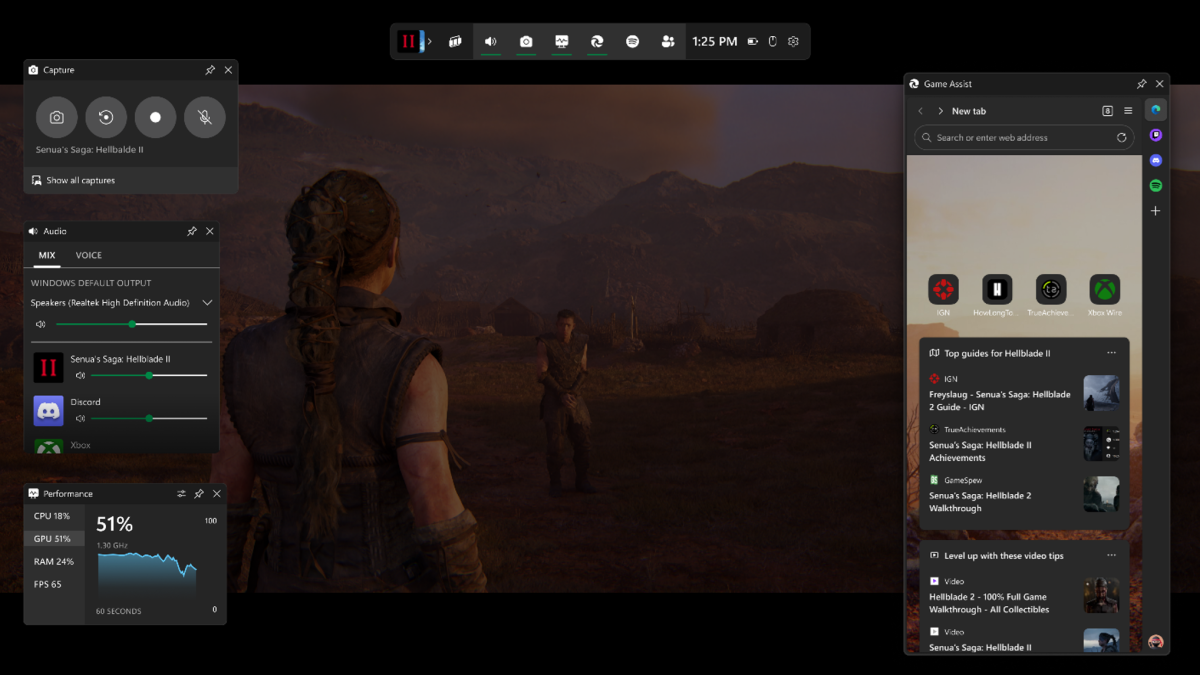

Pemadaman tersebut mencegah pengguna mengakses atau masuk ke berbagai layanan, termasuk Xbox Live, Microsoft Office, SharePoint Online, Microsoft Intune, Dynamics 365, Microsoft Teams, Skype, Exchange Online, OneDrive, Yammer, Power BI, Power Apps, OneNote, Microsoft Managed Desktop, dan Microsoft Streams.

Microsoft tidak mengungkapkan siapa yang bertanggung jawab atas serangan itu dan biasanya bahkan serangan DDOS terpadu tidak akan mampu menjatuhkan layanan cloud besar seperti Azure.

Sayangnya, serangan itu mengungkapkan kelemahan dalam cara perusahaan mengimplementasikan cache DNS Edge mereka.

“Server DNS Azure mengalami lonjakan permintaan DNS yang tidak wajar dari seluruh dunia yang menargetkan sekumpulan domain yang dihosting di Azure. Biasanya, lapisan cache dan pembentukan lalu lintas Azure akan mengurangi lonjakan ini. Dalam insiden ini, satu rangkaian peristiwa tertentu mengekspos cacat kode dalam layanan DNS kami yang mengurangi efisiensi cache DNS Edge kami,” Microsoft menjelaskan dalam analisis akar penyebab pemadaman.

“Ketika layanan DNS kami menjadi kelebihan beban, klien DNS mulai sering mencoba ulang permintaan mereka yang menambah beban kerja ke layanan DNS. Karena percobaan ulang klien dianggap sebagai lalu lintas DNS yang sah, lalu lintas ini tidak dihentikan oleh sistem mitigasi lonjakan volumetrik kami. Peningkatan lalu lintas ini menyebabkan penurunan ketersediaan layanan DNS kami.”

Microsoft telah memperbaiki cacat tersebut dan cache DNS sekarang seharusnya dapat menangani lonjakan lalu lintas dengan lebih baik. Microsoft juga berencana untuk meningkatkan pemantauan dan mitigasi lalu lintas yang tidak wajar.

Proses menemukan dan memperbaiki kekurangan berarti layanan menjadi lebih keras dari waktu ke waktu, tetapi ini adalah kompensasi kecil untuk klien yang produktivitas dan keamanan datanya terpengaruh. Namun mereka yang mungkin merasa tergoda untuk meng-host layanan mereka sendiri harus ditegur oleh eksploitasi Hafnium baru-baru ini, yang menargetkan layanan yang di-host sendiri, yang secara keseluruhan cenderung memiliki catatan keamanan yang lebih buruk.

RCA lengkapnya bisa dibaca di sini.

melalui Komputer Bleeping.

forum pengguna

Pesan 0