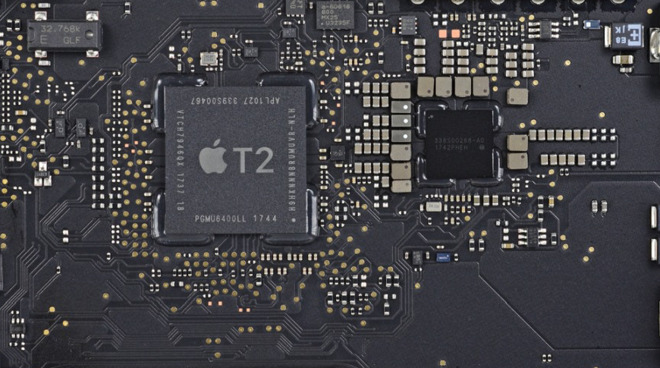

Peretas mengatakan mereka telah memecahkan chip T2 Secure Enclave milik Apple

2 menit Baca

Diperbarui pada

Baca halaman pengungkapan kami untuk mengetahui bagaimana Anda dapat membantu MSPoweruser mempertahankan tim editorial Baca lebih lanjut

Apple telah lama membuat banyak Secure Enclave Processor di iPhone mereka dan baru-baru ini Macbooks, tetapi hari ini peretas mengumumkan eksploitasi "yang tidak dapat ditambal" untuk prosesor yang secara teoritis dapat memberi mereka kendali penuh atas perangkat yang dilindungi oleh chip, termasuk mendekripsi data sensitif.

Eksploitasi menggabungkan dua kerentanan sebelumnya (heckm8 dan Blackbird) yang digunakan untuk jailbreak iPhone, dengan peretasan yang memungkinkan mereka menjalankan kode di dalam chip keamanan T2 pada saat boot.

Menurut ironPeak hacker, Apple membiarkan antarmuka debugging terbuka dalam pengiriman chip keamanan T2 ke pelanggan, memungkinkan siapa saja untuk masuk ke mode Pembaruan Firmware Perangkat (DFU) tanpa otentikasi.

Saat ini melakukan jailbreak pada chip keamanan T2 melibatkan koneksi ke Mac / MacBook melalui USB-C dan menjalankan versi 0.11.0 dari perangkat lunak jailbreak Checkra1n selama proses boot-up Mac.

Namun "menggunakan metode ini, dimungkinkan untuk membuat kabel USB-C yang dapat secara otomatis mengeksploitasi perangkat macOS Anda saat boot," kata ironPeak.

Karena peretasan berbasis perangkat keras, peretasan tersebut "tidak dapat ditambal" dan pengguna iPhone dan Mac menjadi rentan jika mereka meninggalkan perangkat mereka di luar pandangan mereka, seperti melewati bea cukai. Ini menyajikan itu masih membutuhkan perangkat Anda untuk di-boot ulang.

“Jika Anda mencurigai sistem Anda dirusak, gunakan Apple Configurator untuk menginstal ulang bridgeOS pada chip T2 Anda yang dijelaskan di sini. Jika Anda adalah calon target aktor negara, verifikasi integritas muatan SMC Anda menggunakan .eg rickmark / smcutil dan jangan biarkan perangkat Anda tidak diawasi, ”kata ironPeak.

Baca lebih lanjut di situs Ironpeak di sini.

melalui ZDNet