Google menjelaskan peningkatan eksploitasi di alam liar

3 menit Baca

Ditampilkan di

Baca halaman pengungkapan kami untuk mengetahui bagaimana Anda dapat membantu MSPoweruser mempertahankan tim editorial Baca lebih lanjut

Tampaknya ada peningkatan frasa 'eksploitasi untuk CVE-1234-567 ada di alam liar' di blog Chrome baru-baru ini. Hal ini dapat dimengerti mengkhawatirkan bagi sebagian besar pengguna Chrome. Namun, sementara peningkatan eksploitasi memang mengkhawatirkan, Keamanan Chrome menjelaskan bahwa tren tersebut juga dapat menjadi indikasi peningkatan visibilitas ke dalam eksploitasi. Jadi, yang mana?

Tren tersebut kemungkinan disebabkan oleh kedua alasan tersebut, menurut Adrian Taylor dari Chrome Security di blog untuk memperjelas beberapa kesalahpahaman tentang ini.

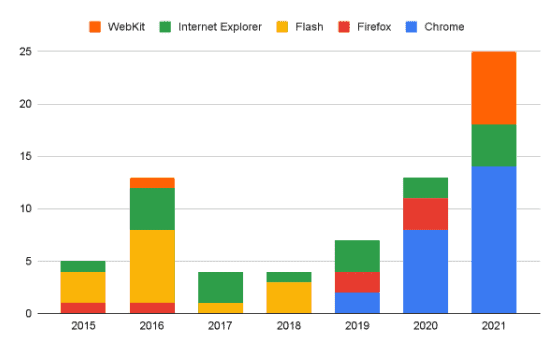

Project Zero melacak semua bug zero-day yang teridentifikasi di alam liar untuk browser, termasuk WebKit, Internet Explorer, Flash, Firefox, dan Chrome.

Peningkatan eksploitasi ini di Chrome cukup terlihat dari 2019 hingga 2021. Sebaliknya, tidak ada bug zero-day yang tercatat di Chrome dari 2015 hingga 2018. Keamanan Chrome mengklarifikasi bahwa ini mungkin tidak berarti bahwa eksploitasi 'tidak ada' sama sekali di browser berbasis Chromium selama tahun-tahun ini. Ini mengakui tidak memiliki pandangan lengkap tentang eksploitasi aktif dan data yang tersedia dapat memiliki bias pengambilan sampel.

Jadi mengapa ada banyak eksploitasi sekarang? Keamanan Chrome mengaitkan ini dengan empat kemungkinan alasan: transparansi vendor, fokus penyerang yang berkembang, penyelesaian proyek Isolasi Situs, dan hubungan kompleksitas dengan bug perangkat lunak.

Pertama, banyak pembuat browser sekarang mempublikasikan rincian tentang eksploitasi tersebut melalui komunikasi rilis mereka. Ini bukan praktik di masa lalu di mana pembuat browser tidak mengumumkan bahwa bug sedang diserang meskipun mereka mengetahui hal ini.

Kedua, ada evolusi dalam fokus penyerang. Pada awal 2020, Edge beralih ke mesin rendering Chromium. Secara alami, penyerang mencari target paling populer karena dengan begitu, mereka dapat menyerang lebih banyak pengguna.

Ketiga, peningkatan bug dapat disebabkan oleh penyelesaian proyek Isolasi Situs multi-tahun baru-baru ini, membuat satu bug hampir tidak cukup untuk menimbulkan banyak kerugian. Dengan demikian, serangan di masa lalu yang hanya membutuhkan satu bug sekarang membutuhkan lebih banyak. Sebelum 2015, beberapa halaman web hanya dalam satu proses renderer, sehingga memungkinkan untuk mencuri data pengguna dari web lain hanya dengan satu bug. Dengan proyek Isolasi Situs, pelacak perlu menghubungkan dua bug atau lebih untuk membahayakan proses perender dan melompat ke proses atau sistem operasi browser Chrome.

Akhirnya, ini bisa jadi karena fakta sederhana bahwa perangkat lunak memang memiliki bug, dan sebagian kecil darinya dapat dieksploitasi. Peramban mencerminkan kompleksitas sistem operasi, dan kompleksitas tinggi sama dengan lebih banyak bug.

Hal-hal ini berarti bahwa jumlah bug yang dieksploitasi bukanlah ukuran pasti dari risiko keamanan. Namun, tim Chrome memastikan bahwa mereka bekerja keras untuk mendeteksi dan memperbaiki bug sebelum dirilis. Dalam hal serangan n-hari (eksploitasi pada bug yang telah diperbaiki), telah terjadi pengurangan yang nyata dalam "celah patch" mereka dari 35 hari di Chrome (rata-rata 76 menjadi 18 hari). Mereka juga berharap untuk lebih mengurangi ini.

Meskipun demikian, Chrome menyadari bahwa terlepas dari kecepatan yang mereka coba untuk memperbaiki eksploitasi di alam liar, serangan ini buruk. Karena itu, mereka berusaha sangat keras untuk membuat serangan itu mahal dan rumit bagi musuh. Proyek khusus yang dilakukan Chrome mencakup penguatan Isolasi Situs yang berkelanjutan, khusus untuk Android, kotak pasir tumpukan V8, MiraclePtr, dan proyek Pindai, bahasa yang aman untuk memori dalam menulis bagian Chrome baru, dan mitigasi pasca-eksploitasi.

Chrome bekerja keras untuk memastikan keamanan melalui proyek rekayasa keamanan utama ini. Pengguna dapat melakukan sesuatu yang mudah untuk membantu. Jika Chrome mengingatkan Anda untuk memperbarui, lakukanlah.