A hackerek a Microsoft Office régi sebezhetőségeit használják a FELIXROOT terjesztésére és fájlok ellopására

2 perc olvas

Frissítve

Olvassa el közzétételi oldalunkat, hogy megtudja, hogyan segítheti az MSPowerusert a szerkesztői csapat fenntartásában Tovább

Egy új rosszindulatú program jelent meg, amely az olf Microsft Office sebezhetőségét használja az adatok eléréséhez és ellopásához. A Felixroot névre keresztelt kártevőt egy fegyveres adathalász e-mail segítségével juttatják el Ukrajnában élő személyekhez, amelyek azt állítják, hogy szemináriumi információkat tartalmaznak a környezetvédelemről.

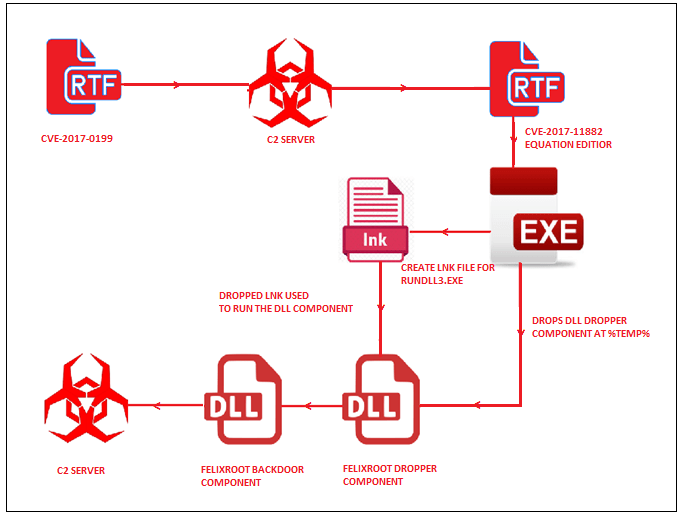

A hátsó ajtót még 2017-ben fedezték fel, de néhány hónapig elhallgatott. Az új kizsákmányolást a FireEye kutatói azonosították, akik visszahozták a kapcsolatot az Ukrajnában tavaly használt régi kártevőkkel. A kártevő a Microsoft Office két sebezhetőségét használja ki, nevezetesen CVE-2017 0199- és a CVE-2017 11882-. A rosszindulatú program a „Seminar.rtf” nevű fájl segítségével kerül terjesztésre.

Miután belépett, a fájl egy beágyazott bináris fájlt dob a %temp% fájlba, amely a FELIXROOT dropper végrehajtására szolgál. A dropper ezután két fájlt hoz létre, egy LNK-fájlt, amely a %system32%\rundll32.exe fájlra mutat, és a FELIXROOT betöltő összetevőt. Az LNK fájl ezután végrehajtja a FELIXROOT betöltő komponensét és a backdoor komponenst, amely teljesen titkosítva van egyéni titkosítással, amely XOR-t használ 4 bájtos kulccsal. Miután telepítette a memóriába, 10 percig aludni fog, mielőtt megkeresi az indítandó parancsot, és csatlakozik a C&C szerverhez, amelyre az ellopott adatokat titokban küldik. Alapján FireEye, a kártevő a Windows API-t használja a számítógép nevének, felhasználónevének, kötet sorozatszámának, Windows verziójának, processzorarchitektúrájának és két további értékének lekéréséhez.

Az adatok ellopása után a FELIXROOT leállítja a végrehajtást, és letörli a digitális lábnyomot az áldozat számítógépéről. A rosszindulatú program célja, hogy senki ne tudja visszavezetni a mögötte álló csoportra. A FireEye azt mondta, hogy még dolgoznak a rosszindulatú programon, és mivel a vizsgálat folyamatban van, a FireEye még nem árult el konkrétumokat.

A jó hír azonban az, hogy a Microsoft tavaly kiadott javításokat, így az adatok védelmének legjobb módja, ha mindent naprakészen tartunk. Sajnos a szervezetek általában nem alkalmazzák a javításokat időben, ami lehetővé teszi a rosszindulatú programok működését, sőt terjedését is. A Microsoft többször is figyelmeztetett mindenkit, milyen veszélyekkel járhat, ha nem tart naprakészen mindent. Ennek ellenére nagyon kevesen töltik le és telepítik a biztonsági frissítéseket időben, és a vállalatok általában késve alkalmazzák a javításokat, amelyek feltöréseket vagy rosszindulatú programok támadásait eredményezik.

Keresztül: GB Hackerek