Ispostavilo se da je sve što trebate da biste stekli administratorske privilegije na Windows 10 priključiti Razer miš

2 min. čitati

Objavljeno na

Pročitajte našu stranicu za otkrivanje kako biste saznali kako možete pomoći MSPoweruseru da održi urednički tim Čitaj više

Microsoftov fijasko PrintNightmare okrenuo je oči hakerske zajednice na ranjivosti otkrivene instaliranjem drajvera trećih strana, a danas je haker jonhat otkrio da možete otvoriti širom otvorena vrata u sustavu Windows 3 jednostavnim uključivanjem Razer bežičnog ključa.

Trebate lokalnog administratora i imate fizički pristup?

– Priključite Razer miš (ili ključ)

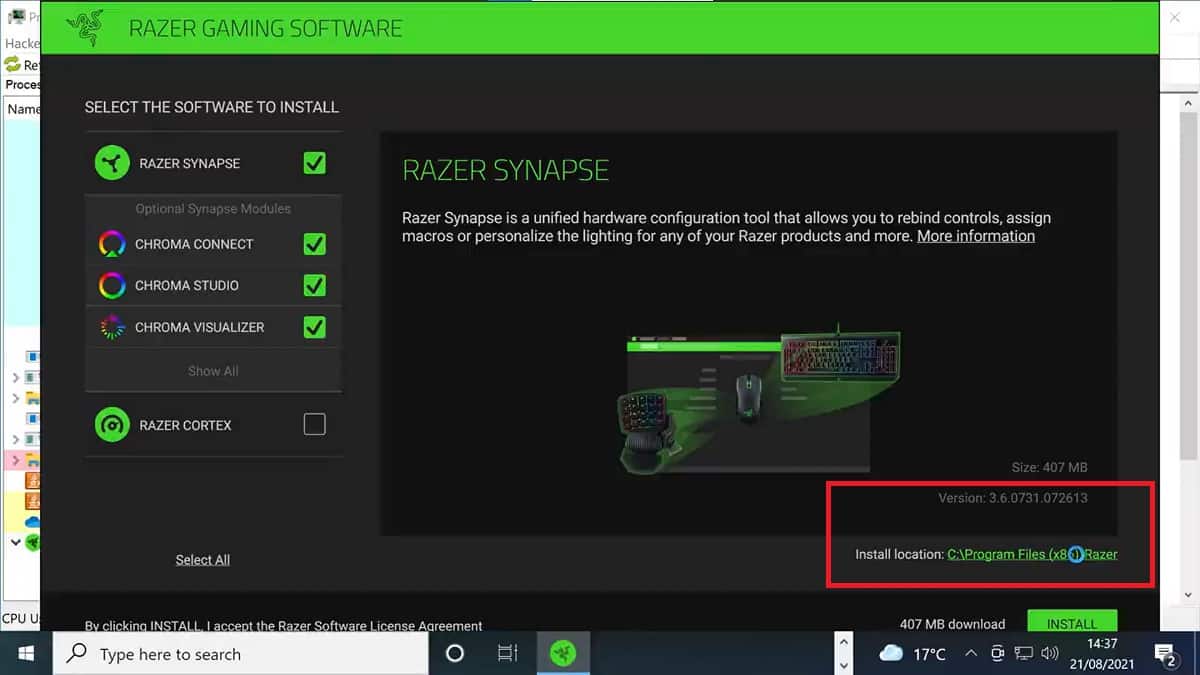

– Windows Update će preuzeti i izvršiti RazerInstaller kao SUSTAV

– Zloupotrebite povišeni Explorer za otvaranje Powershell-a s Shift+desnim klikomPokušao kontaktirati @Razer, ali bez odgovora. Pa evo besplatnog pic.twitter.com/xDkl87RCmz

— ?j?o?n?h?a?t? (@j0nh4t) Kolovoz 21, 2021

Problem je u tome što Windows Update preuzima i izvršava RazerInstaller kao sustav i što instalacijski program korisnicima nudi priliku da otvore prozor Explorera kako bi odabrali gdje će instalirati upravljačke programe.

Odatle je potreban samo Shift-desni klik da se otvori Powershell terminal sa privilegijama sustava, a haker u osnovi može raditi što god želi.

Dodatno, ako korisnik prođe kroz instalacijski proces i definira direktorij spremanja na stazu kojom može kontrolirati korisnik kao što je Desktop, instalacijski program sprema binarnu uslugu koja se može oteti radi postojanosti i koja se izvršava prije prijave korisnika pri pokretanju.

Napadači ne trebaju čak ni pravi Razer miš, jer se USB ID može lako lažirati.

jonhat kaže da je pokušao kontaktirati Razer, ali nije uspio, te je stoga oslobodio ranjivost. Pretpostavljamo da će se Microsoft kretati nešto brže i uskoro ukloniti upravljački program iz Windows Update, iako nema jamstva jer bi to ostavilo korisnike Razer hardvera bez jednostavnog načina pristupa upravljačkom programu.

U nastavku pogledajte video u punoj kvaliteti. Napad je naravno jednostavniji nego što izgleda, budući da većina videa gledateljima pokazuje da je korisnik doista standardni korisnik i da je Windows potpuno zakrpljen:

https://streamable.com/q2dsji