Security Researcher demonstrira Thunderspy, hardverski napad koji se ne može otkriti koji onemogućuje svu Thunderbolt sigurnost

3 min. čitati

Objavljeno na

Pročitajte našu stranicu za otkrivanje kako biste saznali kako možete pomoći MSPoweruseru da održi urednički tim Čitaj više

To smo nedavno čuli Microsoft nije bio obožavatelj Thunderbolta jer smatraju da nudi nesiguran izravan pristup RAM-u računala, što bi moglo dovesti do svih vrsta smicalica.

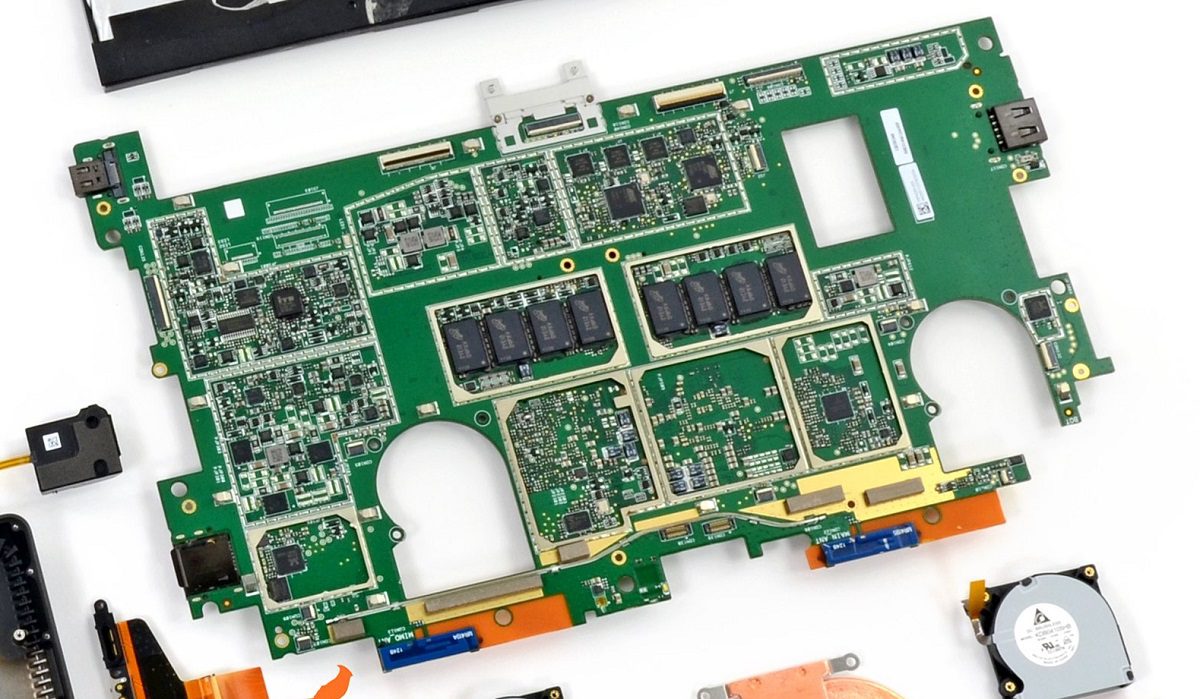

Sada je sigurnosni istraživač Björn Ruytenberg demonstrirao neprimjetan i brz hardverski napad koji lako zaobilazi Intelove Thunderbolt sigurnosne značajke i koji napadaču omogućuje kopiranje memorije s zaključanog i šifriranog računala, na primjer, ili jednostavno zaobilaženje zaključanog zaslona.

Pokazao je alat pod nazivom Thunderspy koji koristi prednosti sljedećih ranjivosti:

- Neadekvatne sheme provjere firmvera

- Slaba shema provjere autentičnosti uređaja

- Upotreba neovlaštenih metapodataka uređaja

- Napad na stariju verziju koristeći kompatibilnost unatrag

- Korištenje neautoriziranih konfiguracija kontrolera

- Nedostaci SPI flash sučelja

- Nema Thunderbolt sigurnosti na Boot Campu

Alat omogućuje napadačima s fizičkim pristupom vašem računalu da trajno reprogramiraju vaš Thunderbolt kontroler i od tada dopuštaju bilo kome izravan pristup memoriji bez ikakvih sigurnosnih mjera, Microsoftov scenarij noćne more.

Ruytenberg demonstrira napad u videu ispod:

Njegov alat omogućuje stvaranje proizvoljnih identiteta Thunderbolt uređaja, kloniranje Thunderbolt uređaja koje je autorizirao korisnik i konačno dobivanje PCIe povezanosti za izvođenje DMA napada. Osim toga, omogućuje neautorizirano nadjačavanje konfiguracija razine sigurnosti, uključujući mogućnost potpunog onemogućavanja Thunderbolt sigurnosti i vraćanja Thunderbolt povezivanja ako je sustav ograničen na isključivo prolazak kroz USB i/ili DisplayPort, i na kraju, trajno onemogućavanje Thunderbolt sigurnosti i blokiranje svih buduća ažuriranja firmvera.

Ruytenberg napominje da su svi sustavi opremljeni Thunderboltom isporučeni između 2011.-2020. ranjivi. Neki sustavi koji pružaju Kernel DMA zaštitu, isporučuju se od 2019., djelomično su ranjivi.

Ranjivosti Thunderspyja ne mogu se popraviti u softveru, a utjecat će na buduće standarde kao što su USB 4 i Thunderbolt 4, te će u konačnici zahtijevati redizajn silikona.

Na novijim računalima (od 2019. nadalje) Intelova DMA zaštita kernela nudi određenu zaštitu, ali zanimljivo je kada se Apple MacOS prijenosna računala pokreću u Bootcamp, sva Thunderbolt sigurnost je onemogućena.

Ruytenberg nudi alat otvorenog koda, Spycheck, koji provjerava jesu li vaši sustavi ranjivi na Thunderspy. Ako se utvrdi da je ranjiv, Spycheck će voditi korisnike do preporuka o tome kako zaštititi svoj sustav.

Ako imate zahvaćeni sustav, Ruytenberg predlaže:

- Povežite samo svoje Thunderbolt periferne uređaje. Nikada ih nikome nemojte posuđivati.

- Ne ostavljajte sustav bez nadzora dok je uključen, čak i kada je zaslon zaključan.

- Izbjegavajte ostavljanje Thunderbolt perifernih uređaja bez nadzora.

- Osigurajte odgovarajuću fizičku sigurnost kada pohranjujete svoj sustav i sve Thunderbolt uređaje, uključujući zaslone s Thunderbolt pogonom.

- Razmislite o korištenju hibernacije (Suspend-to-Disk) ili potpunom isključivanju sustava. Točnije, izbjegavajte korištenje načina mirovanja (Suspend-to-RAM).

Cijeli tekst pogledajte na Ruytenbergovoj stranici ovdje.

Oduvijek je bila istina da ako napadač ima fizički pristup vašem računalu, to je u biti gotovo, iako se čini da Microsoft čak i ovaj scenarij shvaća ozbiljno kada dizajnira svoje Surface proizvode. Mijenjaju li ove vijesti stavove naših čitatelja o važnosti posjedovanja vrlo svestranog porta kao što je Thunderbolt na vašem računalu? Javite nam u nastavku.

Korisnički forum

0 poruke