Google objašnjava povećane eksploatacije u divljini

3 min. čitati

Objavljeno na

Pročitajte našu stranicu za otkrivanje kako biste saznali kako možete pomoći MSPoweruseru da održi urednički tim Čitaj više

Čini se da je u nedavnim Chrome blogovima sve više izraza "eksploatacija za CVE-1234-567 postoji u divljini". To je razumljivo alarmantno za većinu korisnika Chromea. Međutim, iako bi povećanje eksploatacije moglo biti doista zabrinjavajuće, Chrome Security objasnio je da bi trend također mogao biti pokazatelj povećane vidljivosti eksploatacije. Dakle, što je to?

Trend je vjerojatno uzrokovan oba razloga, prema Adrian Taylor iz Chrome Security na blogu da razjasnimo neke zablude o tome.

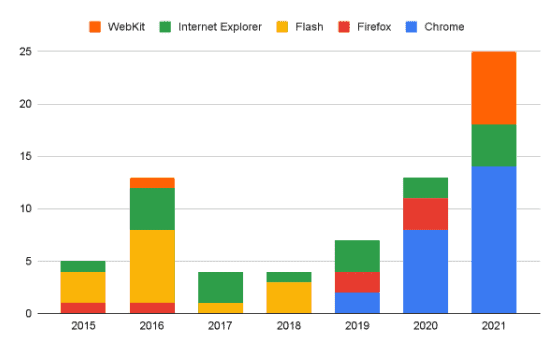

Project Zero pratio je sve identificirane in-the-wild bugove zero-day za preglednike, uključujući WebKit, Internet Explorer, Flash, Firefox, i Chrome.

Povećanje tih eksploatacija u Chromeu prilično je primjetno od 2019. do 2021. Naprotiv, u Chromeu od 2015. do 2018. nije bilo zabilježenih bugova nultog dana. Chrome Security pojašnjava da to možda ne znači da je bilo potpuno 'nema' iskorištavanja u preglednicima koji se temelje na Chromiumu tijekom ovih godina. Prepoznaje da nema potpuni prikaz aktivnog iskorištavanja i da bi dostupni podaci mogli imati pristranost uzorkovanja.

Pa zašto sada ima puno eksploata? Chrome Security pripisuje to četiri moguća razloga: transparentnosti dobavljača, evoluiranom fokusu na napadača, dovršetku projekta izolacije web-mjesta i povezanosti složenosti sa softverskim greškama.

Prvo, mnogi proizvođači preglednika sada objavljuju detalje o takvim eksploatacijama putem svojih priopćenja o izdanju. To nije bila praksa u prošlosti da proizvođači preglednika nisu najavljivali da je bug napadnut čak i ako su toga bili svjesni.

Drugo, postoji evolucija u fokusu napadača. Početkom 2020. Edge je prešao na Chromium rendering engine. Naravno, napadači idu na najpopularniju metu jer bi tada mogli napasti više korisnika.

Treće, porast bugova mogao bi biti posljedica nedavnog završetka višegodišnjeg projekta izolacije web-mjesta, zbog čega je jedan bug gotovo nedovoljan da napravi veliku štetu. Kao takvi, napadi u prošlosti koji su zahtijevali samo jedan bug sada su trebali više. Prije 2015. godine, više web stranica nalazi se samo u jednom procesu renderera, što je omogućilo krađu podataka korisnika s drugih webova samo s jednom greškom. S projektom Site Isolation, tragači moraju povezati dvije greške ili više njih kako bi kompromitirali proces renderera i uskočili u proces preglednika Chrome ili operativni sustav.

Konačno, to bi moglo biti zbog jednostavne činjenice da softver ima bugove i da bi se dio njih mogao iskoristiti. Preglednici odražavaju složenost operativnog sustava, a visoka složenost izjednačava s više bugova.

Ove stvari znače da broj iskorištenih bugova nije točna mjera sigurnosnog rizika. Chromeov tim, međutim, uvjerava da naporno rade na otkrivanju i ispravljanju bugova prije objavljivanja. Što se tiče n-dnevnih napada (iskorištavanje bugova koji su već bili ispravljeni), došlo je do značajnog smanjenja njihovog "patch gapa" s 35 dana u Chromeu (76 na 18 dana u prosjeku). Također se raduju što će to dodatno smanjiti.

Ipak, Chrome je prepoznao da su ovi napadi loši, bez obzira na brzinu kojom pokušavaju popraviti eksploataciju u prirodi. Kao takvi, oni se jako trude da napad učine skupim i kompliciranim za neprijatelja. Specifični projekti koje Chrome preuzima uključuju kontinuirano jačanje izolacije web-mjesta, posebno za Android, V8 heap sandbox, Projekti MiraclePtr i Scan, jezici sigurni u memoriju u pisanju novih dijelova Chromea i ublažavanju posljedica nakon eksploatacije.

Chrome naporno radi na osiguravanju sigurnosti kroz ove velike projekte sigurnosnog inženjeringa. Korisnici ipak mogu učiniti nešto jednostavno da pomognu. Ako vas Chrome podsjeti da ažurirate, učinite to.