Microsoft annonce la préversion publique de la fonctionnalité Liste de surveillance dans Azure Sentinel

2 minute. lis

Publié le

Lisez notre page de divulgation pour savoir comment vous pouvez aider MSPoweruser à soutenir l'équipe éditoriale En savoir plus

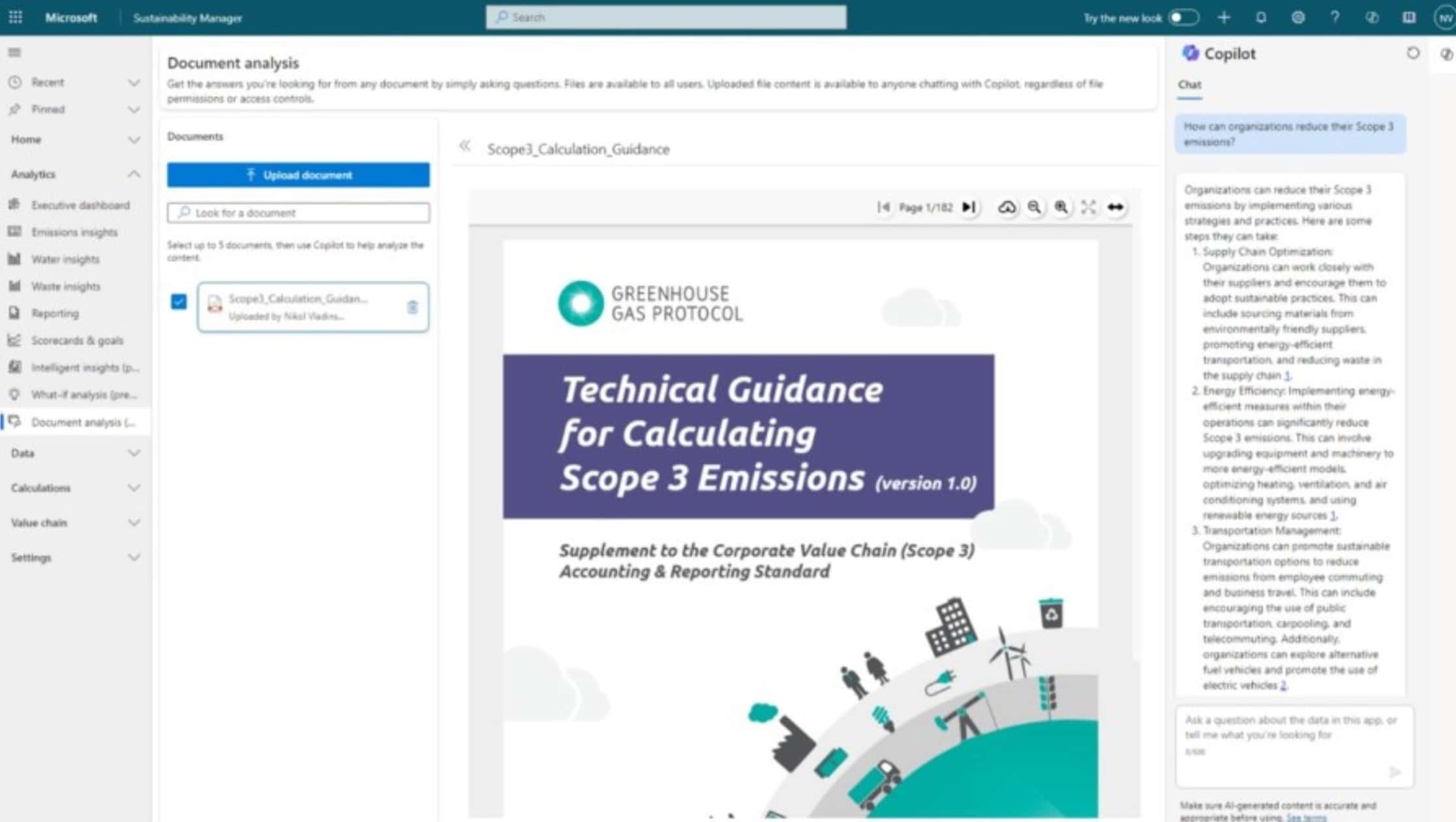

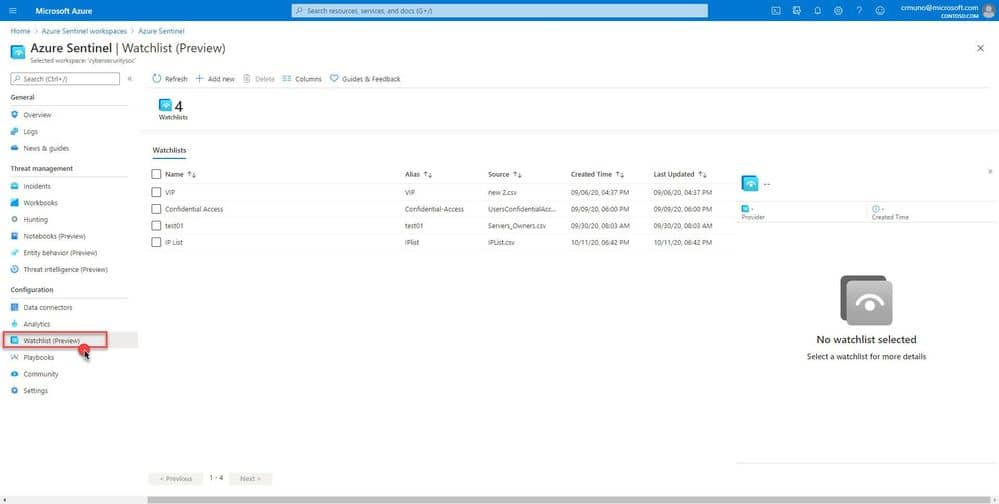

En 2019, Microsoft annoncé Azure Sentinel, un outil natif de gestion des informations et des événements de sécurité (SIEM) intégré à Azure. Cela a permis aux équipes SecOps de voir et d'arrêter les menaces avant qu'elles ne causent des dommages aux organisations. Microsoft a annoncé aujourd'hui la préversion publique de la fonctionnalité Liste de surveillance dans Azure Sentinel.

Les listes de surveillance Azure Sentinel permettront la collecte de données à partir de sources de données externes pour une corrélation avec les événements dans un environnement Azure Sentinel. Les équipes SecOps peuvent utiliser des listes de surveillance dans leurs règles de recherche, de détection, de chasse aux menaces et de réponse. La nouvelle fonctionnalité de listes de surveillance peut être utilisée dans les scénarios suivants :

- Enquêtez sur les menaces et répondez rapidement aux incidents grâce à l'importation rapide d'adresses IP, de hachages de fichiers, etc. à partir de fichiers csv. Utilisez ensuite les paires nom/valeur de la liste de surveillance pour joindre et filtrer à utiliser dans les règles d'alerte, la chasse aux menaces, les classeurs, les blocs-notes et les requêtes générales.

- Importez des données commerciales, telles que des listes d'utilisateurs avec un accès privilégié au système en tant que liste de surveillance. Utilisez ensuite la liste de surveillance pour créer des listes d'autorisation et de refus. Par exemple, utilisez une liste de surveillance contenant une liste d'employés licenciés pour les détecter ou les empêcher de se connecter au réseau.

- Créez des listes d'autorisation pour réduire la fatigue liée aux alertes. Par exemple, utilisez une liste de surveillance pour créer une liste d'autorisation afin de supprimer les alertes d'un ensemble limité d'adresses IP pour effectuer des fonctions spécifiques et ainsi empêcher les événements bénins de devenir des alertes.

- Utilisez des listes de surveillance pour enrichir vos données d'événement avec des combinaisons champ-valeur dérivées de sources de données externes.

La source: Microsoft