Les stratégies Azure AD d'accès conditionnel et d'emplacement réseau sont désormais disponibles

1 minute. lis

Publié le

Lisez notre page de divulgation pour savoir comment vous pouvez aider MSPoweruser à soutenir l'équipe éditoriale En savoir plus

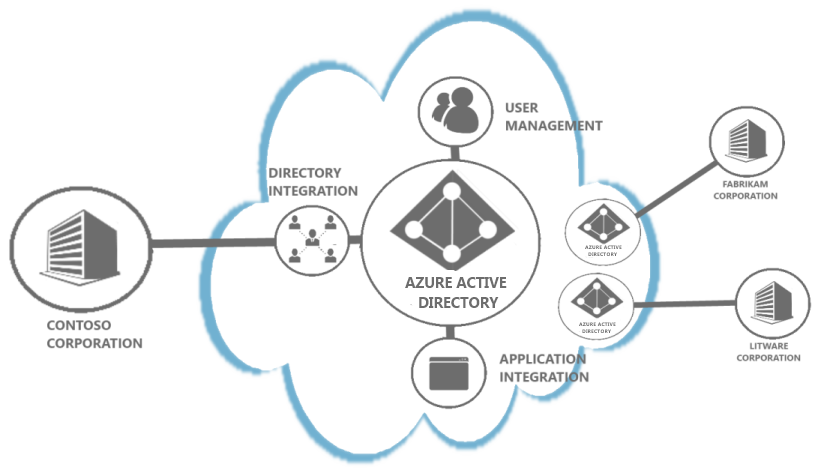

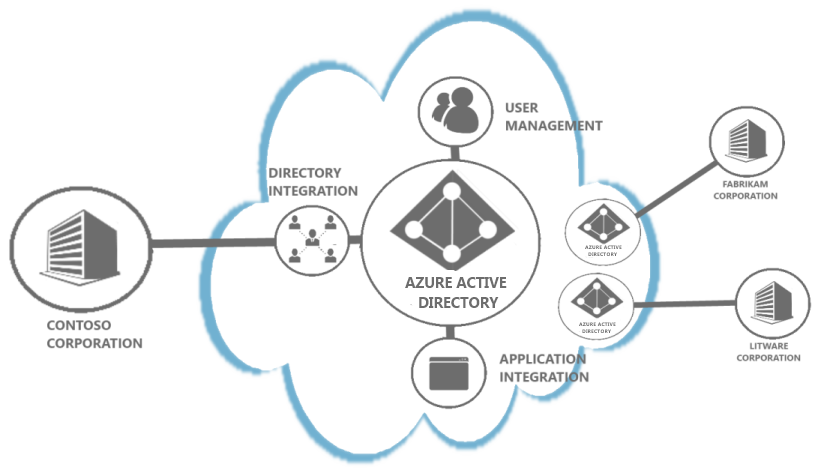

Microsoft hier annoncé la disponibilité des stratégies d'accès conditionnel Azure AD par application MFA et d'emplacement réseau. Le nouveau moteur de politique d'accès conditionnel permet aux administrateurs de garder le contrôle. L'évaluation de la politique d'accès conditionnel peut être basée sur l'intégrité de l'appareil, l'authentification MFA, l'emplacement et le risque détecté. Il prend en charge les politiques suivantes à définir par application :

- Toujours exiger MFA

- Exiger MFA lorsque vous n'êtes pas au travail

- Bloquez l'accès lorsque vous n'êtes pas au travail.

Les politiques MFA et Emplacement réseau sont appliquées sur tous les appareils. Les administrateurs peuvent désormais créer une stratégie d'accès conditionnel pour SharePoint qui oblige les utilisateurs à se trouver sur leur réseau d'entreprise pour accéder au service. Si un utilisateur tente d'accéder à SharePoint depuis l'extérieur de son iPhone lorsqu'il est hors du réseau d'entreprise, son autorisation échoue et il est bloqué.

L'accès conditionnel est une fonctionnalité premium d'Azure AD, nécessitant des licences par utilisateur pour les utilisateurs accédant aux applications auxquelles une stratégie a été appliquée. Trouver plus d'informations à ce sujet ici.