Exceliä käytetään tuoreena syöttinä tietojenkalastelulle – näin.

2 min. lukea

Päivitetty

Lue ilmoitussivumme saadaksesi selville, kuinka voit auttaa MSPoweruseria ylläpitämään toimitustiimiä Lue lisää

Evil Corp on löytänyt uuden tavan kalastella uhrejaan käyttämällä Microsoft Excel -dokumentteja.

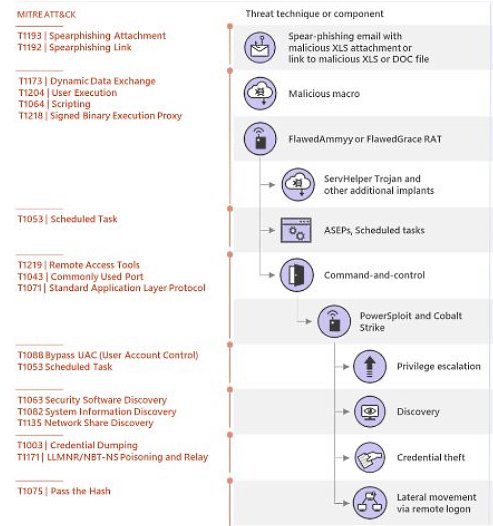

Kyberrikollisuusryhmä, joka tunnetaan myös nimellä TA505 ja SectorJo4, ovat taloudellisesti motivoituneita kyberrikollisia. He ovat tunnettuja kohdistamisestaan vähittäiskaupan yrityksiin ja rahoituslaitoksiin suurikokoisilla haitallisilla roskapostikampanjoilla Necurs-botnetillä; mutta nyt he ovat omaksuneet uuden tekniikan.

Uusimmassa huijauksessaan he lähettävät liitteitä, joissa on HTML-uudelleenohjauksia haitallisten Excel-asiakirjojen kanssa. Linkkien kautta he jakavat etäkäyttötroijalaisia (RAT), sekä haittaohjelmien lataajat joka toimitti Dridex- ja Trick-pankkitroijalaiset. Tämä sisältää myös Locky-, BitPaymer-, Philadelphia-, GlobeImposter- ja Jaff ransomware -kannat.

”Uusi kampanja käyttää sähköposteihin liitettyjä HTML-uudelleenohjauksia. Kun HTML avataan, se johtaa ladattavaan Dudeariin, haitalliseen makrokuormaiseen Excel-tiedostoon, joka pudottaa hyötykuorman."

"Päinvastoin, aiemmissa Dudear-sähköpostikampanjoissa haittaohjelma on ollut liitteenä tai haitallisia URL-osoitteita." -Microsoft Security Intelligencen tutkijat.

Dudear (alias TA505 / SectorJ04 / Evil Corp), jota käytetään joissakin tämän päivän suurimmissa haittaohjelmakampanjoissa, on taas toiminnassa tässä kuussa lyhyen tauon jälkeen. Vaikka näimme joitain muutoksia taktiikassa, elvytetty Dudear yrittää edelleen ottaa käyttöön tietoja varastavan troijalaisen GraceWiren.

- Microsoft Threat Intelligence (@MsftSecIntel) Tammikuu 30, 2020

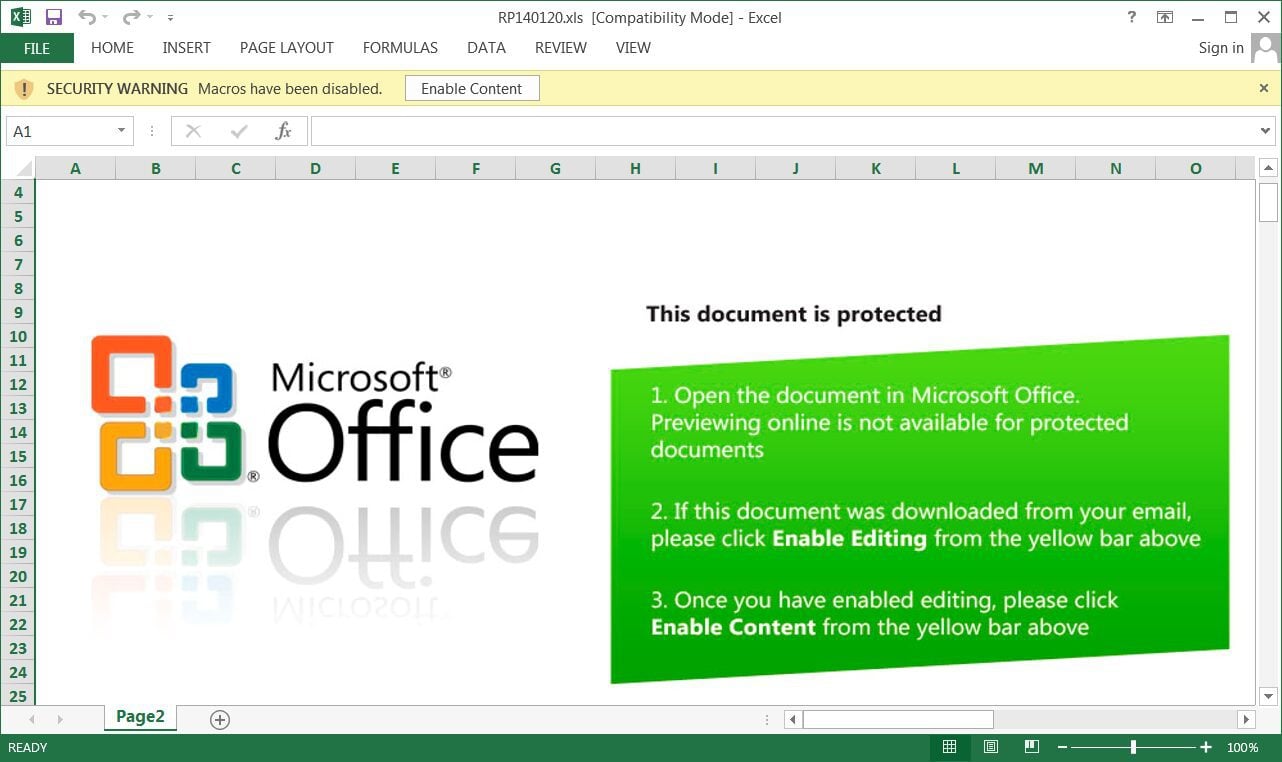

Avattuaan HTML-liitteen uhri lataa automaattisesti Excel-tiedoston. Kun he avaavat sen, he kohtaavat tämän:

Kun kohde napsauttaa "Ota muokkaus käyttöön" asiakirjan ohjeiden mukaisesti, hän vapauttaa haittaohjelman järjestelmässään.

Tämän jälkeen heidän laitteeseensa tulee myös IP-seurantapalvelu, joka "seuraa haitallisen Excel-tiedoston lataavien koneiden IP-osoitteita".

Uhkaanalyysiraportti (Microsoft)

Tämän lisäksi haittaohjelma sisältää GraceWire-tietoa varastavan troijalaisen, joka kerää arkaluontoisia tietoja ja välittää ne takaisin tekijälle komento- ja ohjauspalvelimen kautta.

Katso täydellinen luettelo vaarantumisindikaattoreista (IOC), mukaan lukien kampanjassa käytettyjen haittaohjelmanäytteiden SHA-256-tiiviste, tätä ja tätä.

Lähde: bleepingcomputer