هکرها از آسیب پذیری های قدیمی مایکروسافت آفیس برای توزیع FELIXROOT و سرقت فایل ها استفاده می کنند.

2 دقیقه خواندن

به روز شده در

صفحه افشای ما را بخوانید تا بدانید چگونه می توانید به MSPoweruser کمک کنید تا تیم تحریریه را حفظ کند ادامه مطلب

بدافزار جدیدی پدیدار شده است و از آسیبپذیریهای olf Microsft Office برای دسترسی و سرقت دادهها استفاده میکند. این بدافزار که Felixroot نام دارد، با استفاده از یک ایمیل فیشینگ مسلح به افراد در اوکراین تحویل داده میشود که ادعا میکند حاوی اطلاعات سمیناری در مورد حفاظت از محیط زیست است.

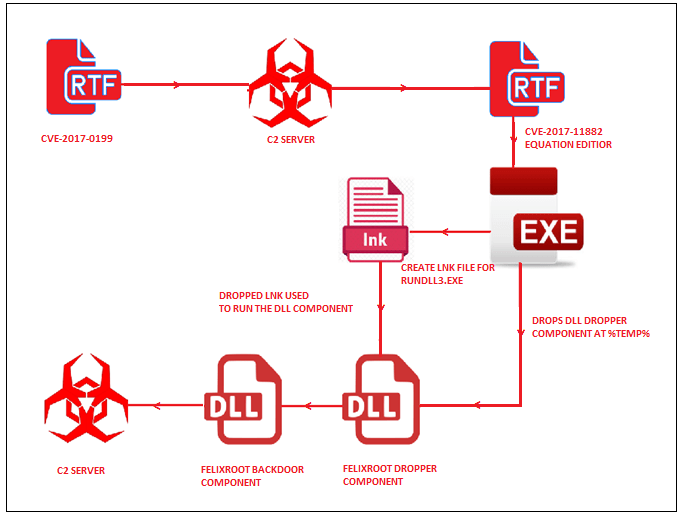

درب پشتی در سال 2017 کشف شد اما برای چند ماه خاموش شد. این اکسپلویت جدید توسط محققان FireEye شناسایی شد که سال گذشته با بدافزار قدیمی مورد استفاده در اوکراین ارتباط برقرار کردند. این بدافزار از دو آسیبپذیری مایکروسافت آفیس سوء استفاده میکند، CVE-2017-0199 و CVE-2017-11882. بدافزار با استفاده از فایلی به نام "Seminar.rtf" توزیع می شود.

پس از ورود، فایل یک فایل باینری تعبیه شده را به %temp% میریزد که برای اجرای قطرهکن FELIXROOT استفاده میشود. سپس قطره چکان دو فایل ایجاد می کند، یک فایل LNK که به %system32%\rundll32.exe اشاره می کند و مولفه بارگیری FELIXROOT. سپس فایل LNK مؤلفه بارگذار FELIXROOT و مؤلفه درب پشتی را اجرا می کند که با استفاده از رمزگذاری سفارشی که از XOR با یک کلید 4 بایتی استفاده می کند کاملاً رمزگذاری شده است. پس از نصب در حافظه، 10 دقیقه قبل از جستجوی دستور برای راه اندازی و اتصال به سرور C&C، که اطلاعات سرقت شده مخفیانه به آن ارسال می شود، می خوابد. مطابق با شرکت FireEye، این بدافزار از Windows API برای دریافت نام رایانه، نام کاربری، شماره سریال جلد، نسخه ویندوز، معماری پردازنده و دو مقدار اضافی استفاده می کند.

هنگامی که داده ها به سرقت رفت، FELIXROOT اجرا را متوقف می کند و ردپای دیجیتال را از رایانه قربانی پاک می کند. این بدافزار به گونه ای طراحی شده است که مطمئن شود هیچ کس نمی تواند آن را به گروهی که پشت آن قرار دارد ردیابی کند. FireEye گفت که آنها هنوز در حال کار بر روی بدافزار هستند و از آنجایی که تحقیقات در حال انجام است، FireEye هنوز هیچ جزئیات خاصی را فاش نکرده است.

با این حال، خبر خوب این است که مایکروسافت وصلههایی را در سال گذشته منتشر کرده است، بنابراین بهترین راه برای محافظت از دادهها این است که همه چیز را بهروز نگه دارید. متأسفانه، سازمان ها معمولاً وصله ها را به موقع اعمال نمی کنند که به بدافزار اجازه می دهد کار کند و حتی گسترش یابد. مایکروسافت چندین بار در مورد خطرات بروز نکردن همه چیز به همه هشدار داده است. با این حال، تعداد کمی از بهروزرسانیهای امنیتی را بهموقع دانلود و نصب میکنند و شرکتها معمولاً برای اعمال وصلهها دیر میکنند که منجر به هک یا حملات بدافزار میشود.

از طریق: هکرهای GB