یک آسیبپذیری جدید میتواند کرنل اکسپلویت را در MacOS راهاندازی کند

2 دقیقه خواندن

منتشر شده در

صفحه افشای ما را بخوانید تا بدانید چگونه می توانید به MSPoweruser کمک کنید تا تیم تحریریه را حفظ کند ادامه مطلب

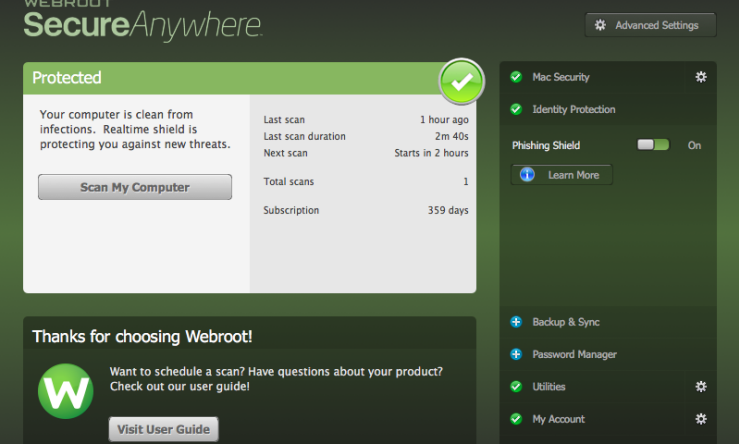

یک آسیب پذیری جدید کشف شده است و این بار یک آنتی ویروس است. اخیراً محققان دریافته اند که نسخه مک آنتی ویروس Webroot دارای آسیب پذیری حیاتی است.

این آسیبپذیری که Webroot SecureAnywhere نام دارد، به مهاجم اجازه میدهد تا کدهای دلخواه را در سطح هسته در MacOS اجرا کند. این آسیبپذیری اولین بار توسط محققان Trustwave SpiderLabs کشف شد.

یک ارجاع اشاره گر قابل کنترل توسط کاربر در درایور هسته راه حل Webroot SecureAnywhere برای macOS وجود دارد که علت اصلی آن یک اشاره گر دلخواه ارائه شده توسط کاربر است که از آن خوانده می شود و به طور بالقوه نیز نوشته می شود. به این ترتیب، این مشکل یک مهاجم را با ابزارک هسته write-what-where با این اخطار مسلح می کند که مقدار اصلی حافظه ارجاع شده توسط اشاره گر باید برابر با (int) -1 باشد.

با این حال، نکته خوب این است که بدافزار فقط می تواند به صورت محلی تزریق شود، بنابراین مهاجم باید به دستگاه دسترسی داشته باشد.

یک مهاجم که فقط محلی است، به بدافزار نیاز دارد که به صورت محلی اجرا شود یا یک کاربر وارد شده را متقاعد کند که اکسپلویت را از طریق مهندسی اجتماعی باز کند.

این آسیب پذیری برای اولین بار در 29 ژوئن 2018 کشف شد و Webroot یک وصله برای این نقص در 24 ژوئیه 2018 منتشر کرد. این شرکت همچنین برخی جزئیات را در مورد این وصله در یک پست وبلاگ به اشتراک گذاشت.

امنیت مشتریان ما برای Webroot از اهمیت بالایی برخوردار است. این آسیبپذیری در نسخه نرمافزار 9.0.8.34 که از 24 ژوئیه 2018 برای مشتریان ما در دسترس است، برطرف شد. ما هیچ مدرکی مبنی بر خطرپذیری این آسیبپذیری نداریم.

به کاربران توصیه می شود برای اطمینان از رفع آسیب پذیری به نسخه 9.0.8.34 ارتقا دهند.

از طریق: آخرین اخبار هک