Security Researcher demuestra Thunderspy, un ataque de hardware indetectable que desactiva toda la seguridad de Thunderbolt

3 minuto. leer

Publicado el

Lea nuestra página de divulgación para descubrir cómo puede ayudar a MSPoweruser a sostener el equipo editorial. Leer más

Hemos escuchado recientemente que Microsoft no era fanático de Thunderbolt ya que consideran que ofrece un acceso directo inseguro a la memoria RAM de un PC, lo que podría dar lugar a todo tipo de travesuras.

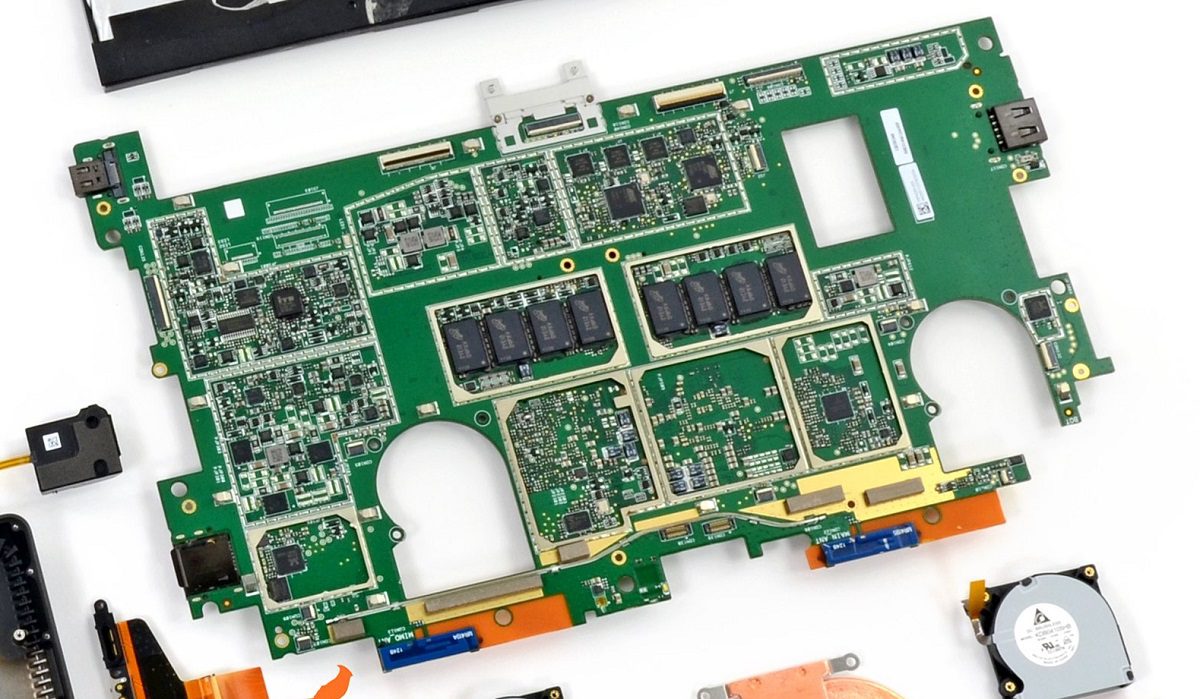

Ahora, el investigador de seguridad Björn Ruytenberg ha demostrado un ataque de hardware rápido e indetectable que pasa fácilmente por alto las funciones de seguridad Thunderbolt de Intel y que permite a un atacante copiar la memoria de una PC bloqueada y encriptada, por ejemplo, o pasar fácilmente por alto la pantalla de bloqueo.

Mostró una herramienta llamada Thunderspy que aprovecha las siguientes vulnerabilidades:

- Esquemas de verificación de firmware inadecuados

- Esquema de autenticación de dispositivo débil

- Uso de metadatos de dispositivos no autenticados

- Ataque de degradación usando compatibilidad con versiones anteriores

- Uso de configuraciones de controlador no autenticadas

- Deficiencias de la interfaz flash SPI

- Sin seguridad Thunderbolt en Boot Camp

La herramienta permite a los atacantes con acceso físico a su PC reprogramar permanentemente su controlador Thunderbolt y, a partir de ese momento, permitir que cualquier persona acceda directamente a la memoria sin ninguna medida de seguridad, el escenario de pesadilla de Microsoft.

Ruytenberg demuestra el ataque en el siguiente video:

Su herramienta permite la capacidad de crear identidades de dispositivos Thunderbolt arbitrarias, clonar dispositivos Thunderbolt autorizados por el usuario y finalmente obtener conectividad PCIe para realizar ataques DMA. Además, permite la anulación no autenticada de las configuraciones del nivel de seguridad, incluida la capacidad de deshabilitar la seguridad de Thunderbolt por completo y restaurar la conectividad de Thunderbolt si el sistema está restringido a pasar exclusivamente a través de USB y/o DisplayPort y, finalmente, deshabilitar permanentemente la seguridad de Thunderbolt y bloquear todo. futuras actualizaciones de firmware.

Ruytenberg señala que todos los sistemas equipados con Thunderbolt enviados entre 2011 y 2020 son vulnerables. Algunos sistemas que brindan Kernel DMA Protection, que se comercializan desde 2019, son parcialmente vulnerables.

Las vulnerabilidades de Thunderspy no se pueden reparar en el software y afectarán a estándares futuros como USB 4 y Thunderbolt 4 y, en última instancia, requerirán un rediseño de silicio.

En PC más nuevas (2019 en adelante) Protección DMA del núcleo de Intel ofrece cierta protección, pero curiosamente cuando las computadoras portátiles Apple MacOS se inician en Bootcamp, toda la seguridad de Thunderbolt está deshabilitada.

Ruytenberg proporciona una herramienta de código abierto, Spycheck, que verifica si sus sistemas son vulnerables a Thunderspy. Si se descubre que es vulnerable, Spycheck guiará a los usuarios a recomendaciones sobre cómo ayudar a proteger su sistema.

Si tiene un sistema afectado, Ruytenberg sugiere:

- Conecte solo sus propios periféricos Thunderbolt. Nunca se los preste a nadie.

- Evite dejar su sistema desatendido mientras está encendido, incluso cuando la pantalla está bloqueada.

- Evite dejar sus periféricos Thunderbolt desatendidos.

- Garantice la seguridad física adecuada al almacenar su sistema y cualquier dispositivo Thunderbolt, incluidas las pantallas alimentadas por Thunderbolt.

- Considere usar la hibernación (Suspender a disco) o apagar el sistema por completo. Específicamente, evite usar el modo de suspensión (Suspender-to-RAM).

Consulte el artículo completo en el sitio de Ruytenberg esta página.

Siempre ha sido una perogrullada que si un atacante tiene acceso físico a su PC, esencialmente se acabó el juego, aunque parece que Microsoft se toma en serio incluso este escenario al diseñar sus productos Surface. ¿Esta noticia cambia la opinión de nuestros lectores sobre la importancia de tener un puerto muy versátil como Thunderbolt en su PC? Háganos saber a continuación.