Cuidado con este nuevo ransomware Tycoon dirigido a PC con Windows

2 minuto. leer

Publicado el

Lea nuestra página de divulgación para descubrir cómo puede ayudar a MSPoweruser a sostener el equipo editorial. Leer más

El Centro de Quejas de Delitos en Internet del FBI (IC3) publicó el año pasado el “Informe de Delitos en Internet”. El informe reveló que el delito cibernético había costado la enorme cantidad de $ 3.5 mil millones (£ 2.7 mil millones) en 2019. Los atacantes usan ransomware para extraer dinero de empresas y usuarios individuales. La unidad de investigación de seguridad de BlackBerry descubrió recientemente un nuevo ransomware que afectó a un instituto educativo europeo. A diferencia de la mayoría del ransomware descubierto hasta la fecha, este nuevo módulo de ransomware está compilado en un formato de archivo de imagen Java (JIMAGE). JIMAGE es un formato de archivo que almacena imágenes JRE personalizadas que está diseñado para ser utilizado por Java Virtual Machine (JVM) en tiempo de ejecución.

Así es como ocurrió el ataque:

- Para lograr la persistencia en la máquina de la víctima, los atacantes habían utilizado una técnica llamada inyección de opciones de ejecución de archivos de imagen (IFEO). La configuración de IFEO se almacena en el registro de Windows. Esta configuración brinda a los desarrolladores la opción de depurar su software mediante la conexión de una aplicación de depuración durante la ejecución de una aplicación de destino.

- Luego se ejecutó una puerta trasera junto con la función de teclado en pantalla (OSK) de Microsoft Windows del sistema operativo.

- Los atacantes desactivaron la solución antimalware de la organización con el uso de la utilidad ProcessHacker y cambiaron las contraseñas de los servidores de Active Directory. Esto deja a la víctima incapaz de acceder a sus sistemas.

- La mayoría de los archivos del atacante tenían marca de tiempo, incluidas las bibliotecas de Java y el script de ejecución, y tenían marcas de tiempo de fecha de archivo del 11 de abril de 2020, 15:16:22

- Finalmente, los atacantes ejecutaron el módulo de ransomware Java, encriptando todos los servidores de archivos, incluidos los sistemas de respaldo que estaban conectados a la red.

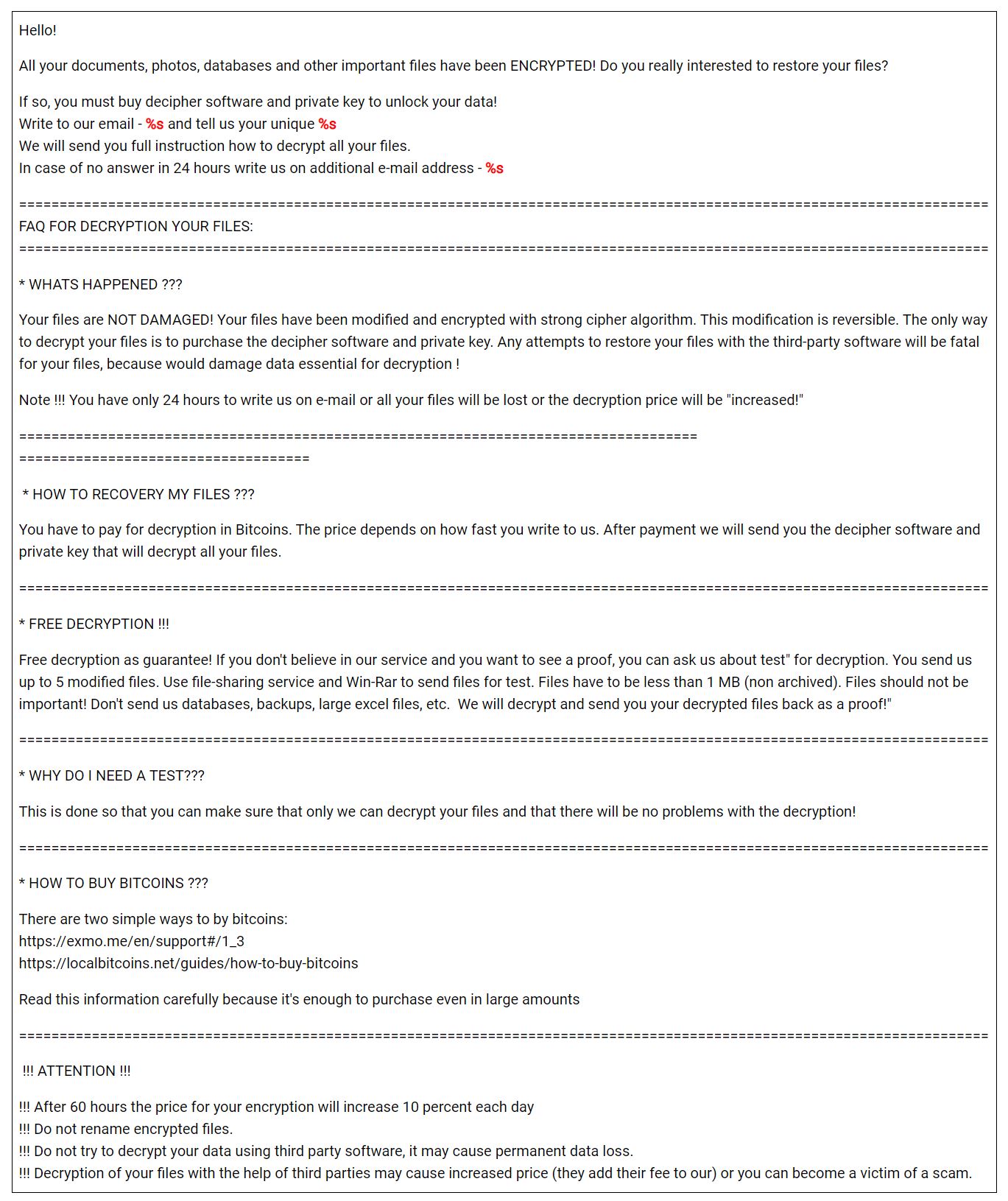

Después de la extracción del archivo zip asociado con el ransomware, hay tres módulos con el nombre de “tycoon”. Entonces, el equipo de Blackberry ha nombrado a este ransomware como magnate. Consulte la nota de rescate del magnate a continuación.

Puede encontrar más detalles sobre este ransomware en el siguiente enlace.

Fuente: Blackberry