La nueva distribución de ransomware FARGO apunta a servidores vulnerables de Microsoft SQL

3 minuto. leer

Publicado el

Lea nuestra página de divulgación para descubrir cómo puede ayudar a MSPoweruser a sostener el equipo editorial. Leer más

Un informe reciente del equipo de análisis de seguridad de Centro de Respuesta a Emergencias de Seguridad AhnLab (ASEC) revela una nueva actividad ciberdelincuente que distribuye el ransomware FARGO que se dirige a servidores Microsoft SQL vulnerables.

“Junto con GlobeImposter, FARGO es uno de los ransomware destacados que se dirigen a servidores MS-SQL vulnerables”, dijo ASEC. “En el pasado, también se llamaba Mallox porque usaba la extensión de archivo .mallox”.

Los servidores MS-SQL se refieren a MicrosoftEl sistema de gestión de bases de datos relacionales de para almacenar y recuperar datos para otras aplicaciones de software y servicios de Internet. Con esto, infligirle problemas puede significar grandes problemas para las empresas.

Según ASEC, la infección se produce cuando el proceso MS-SQL descarga un archivo .NET a través de cmd.exe y powershell.exe. Luego, este archivo descarga y carga malware adicional, lo que da como resultado la generación y ejecución de un archivo BAT que finaliza procesos y servicios específicos.

“El comportamiento del ransomware comienza al ser inyectado en AppLaunch.exe, un programa normal de Windows”, explicó ASEC. "Intenta eliminar una clave de registro en una ruta determinada, ejecuta el comando de desactivación de recuperación y cierra ciertos procesos".

Los investigadores dicen que el ransomware cifra los archivos, pero excluye algunos de ellos, incluidas las rutas y las extensiones, para que el sistema sea parcialmente accesible. “El aspecto característico es que no infecta archivos con una extensión de archivo asociada a Globeimposter y esta lista de exclusión no solo incluye el mismo tipo de extensiones de .FARGO .FARGO2 y .FARGO3 sino que también incluye .FARGO4, que se cree que es una versión futura del ransomware”, agregó ASEC.

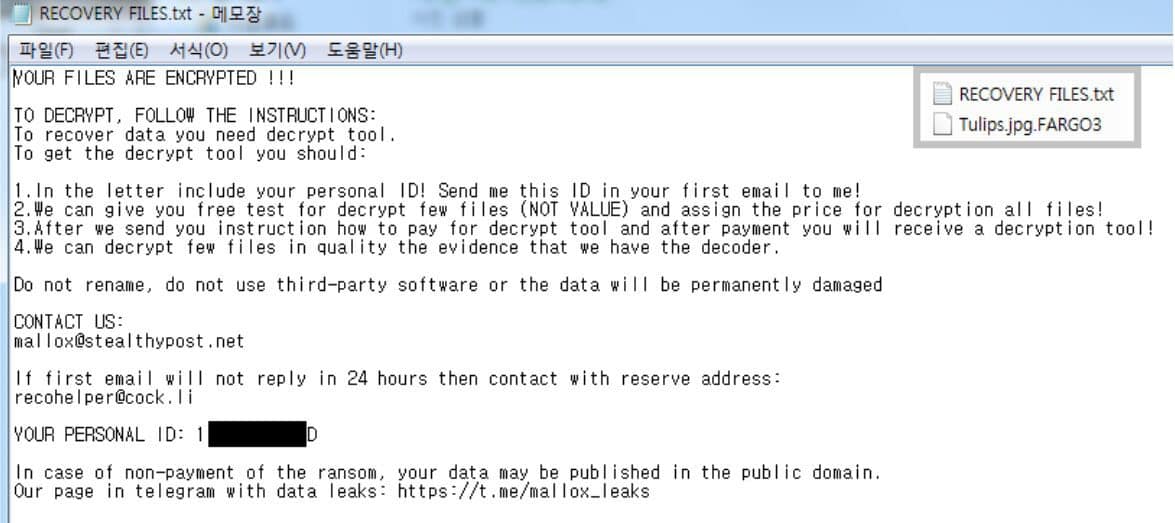

Después de esto, el ciberdelincuentes cambiará el nombre de los archivos cifrados con la extensión .Fargo3 (por ejemplo, OriginalFileName.FileExtension.Fargo3), mientras que la nota de rescate generada por el malware aparecerá con el nombre de archivo "RECOVERY FILES.txt". En el mensaje, las víctimas verán amenazas de eliminar permanentemente el archivo de su sistema si usan software de terceros para resolverlo por su cuenta. Además, los ciberdelincuentes dicen que publicarían los datos en el dominio público si las víctimas se niegan a pagar el rescate.

Además de las vulnerabilidades sin parchear, ASEC explicó que los servidores de bases de datos como MS-SQL y MySQL son a menudo objeto de ataques de fuerza bruta y ataques de diccionario debido a credenciales de cuenta débiles. Con esto, el equipo de análisis dijo que podría prevenirse simplemente abordando los problemas y aplicando precaución adicional al proteger las contraseñas. “Los administradores de servidores MS-SQL deben usar contraseñas que sean difíciles de adivinar para sus cuentas y cambiarlas periódicamente para proteger el servidor de la base de datos de ataques de fuerza bruta y ataques de diccionario, y actualizar al último parche para evitar ataques de vulnerabilidad”, sugirió ASEC.