La nueva herramienta de Microsoft permite a los equipos de seguridad empresarial ejecutar campañas simuladas de ransomware

2 minuto. leer

Publicado el

Lea nuestra página de divulgación para descubrir cómo puede ayudar a MSPoweruser a sostener el equipo editorial. Leer más

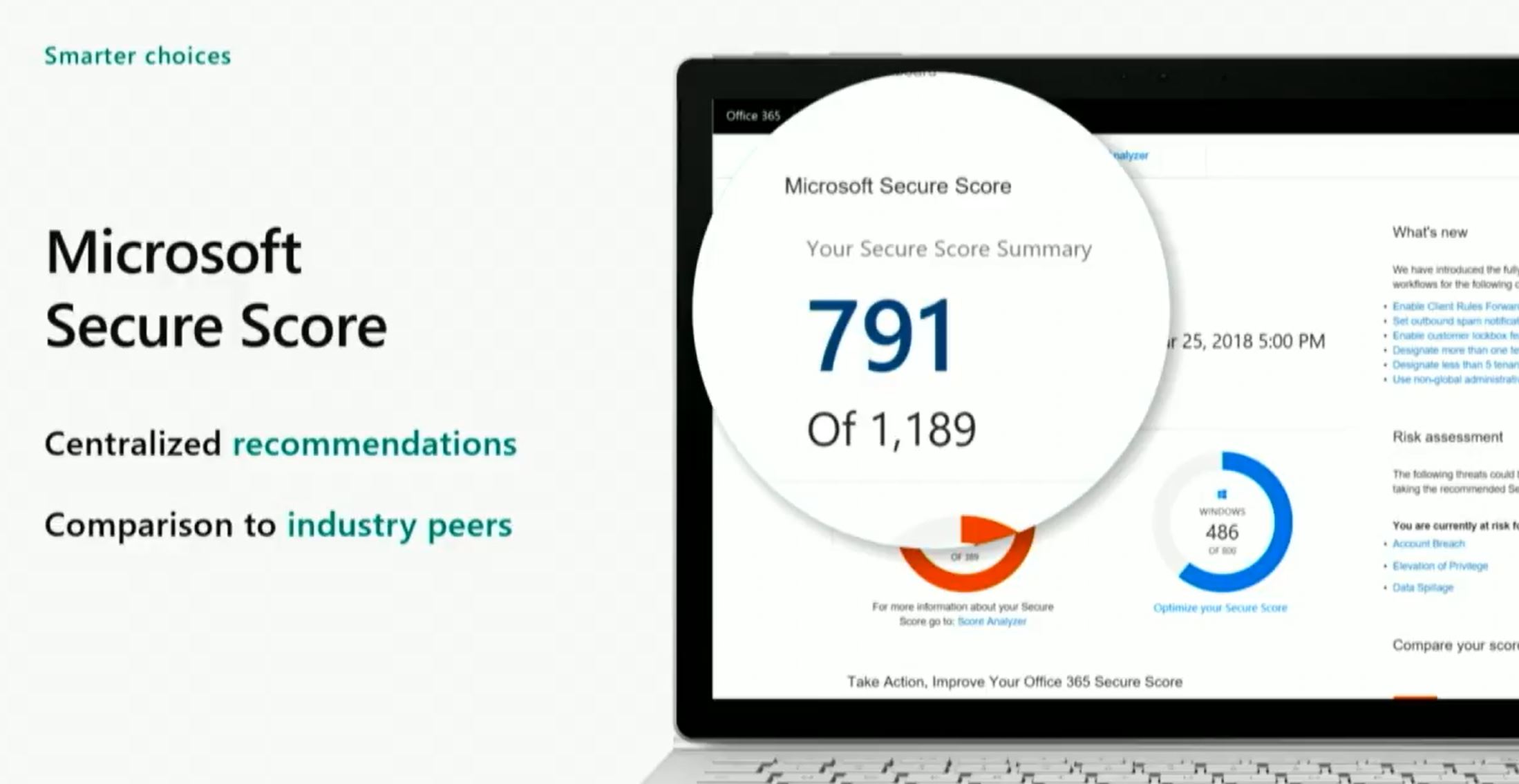

Microsoft lanzó hoy dos nuevas herramientas para ayudar a los profesionales de TI a simplificar la forma en que administran la seguridad en sus empresas. La primera herramienta se llama Microsoft Secure Score, que ayudará a las organizaciones a determinar qué controles habilitar para ayudar a proteger a los usuarios, los datos y los dispositivos. También permitirá a las organizaciones comparar su puntaje con perfiles similares utilizando el aprendizaje automático incorporado.

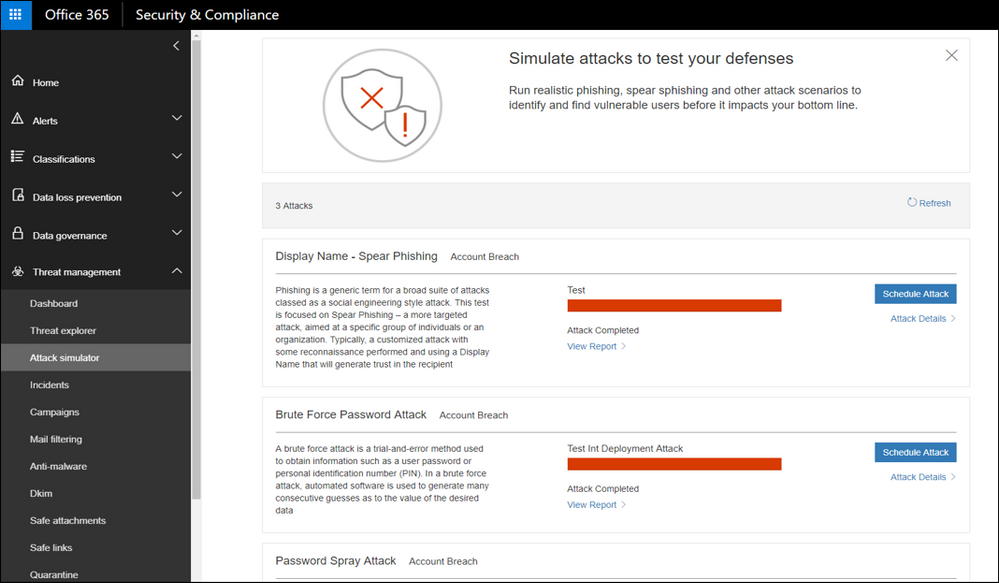

La segunda herramienta se llama Simulador de ataque lo que permitirá a los equipos de seguridad de la empresa ejecutar ataques simulados que incluyen ransomware simulado y campañas de phishing. Esto les ayudará a conocer las respuestas de sus empleados y ajustar la configuración de seguridad en consecuencia. Pueden ejecutar los siguientes ataques por ahora.

- Nombre para mostrar Spear Phishing Attack: Phishing es el término genérico para los ataques de ingeniería social diseñados para recopilar credenciales o información de identificación personal (PII). Spear phishing es un subconjunto de este tipo de ataque dirigido, a menudo dirigido a un grupo, individuo u organización específicos. Estos ataques son personalizados y tienden a aprovechar un nombre de remitente que genera confianza en el destinatario.

- Ataque de rociado de contraseñas: Para evitar que los delincuentes adivinen constantemente las contraseñas de las cuentas de usuario, a menudo existen políticas de bloqueo de cuentas. Por ejemplo, una cuenta se bloqueará después de que se adivine una cierta cantidad de contraseñas incorrectas para un usuario. Sin embargo, si tomara una sola contraseña y la probara con cada cuenta individual de una organización, no desencadenaría ningún bloqueo. El ataque de rociado de contraseñas aprovecha las contraseñas de uso común y se dirige a muchas cuentas en una organización con la esperanza de que uno de los titulares de la cuenta use una contraseña común que permita a un pirata informático ingresar a la cuenta y tomar el control de ella. Desde esta cuenta comprometida, un pirata informático puede lanzar más ataques asumiendo la identidad del titular de la cuenta.

- Ataque de contraseña de fuerza bruta: Este tipo de ataque consiste en que un pirata informático prueba muchas contraseñas o frases de contraseña con la esperanza de finalmente adivinar correctamente. El atacante verifica sistemáticamente todas las contraseñas y frases de contraseña posibles hasta encontrar la correcta.

Conoce más sobre esta nueva herramienta de Simulador de Ataque esta página.